情報セキュリティ トピックス

総合研究部 上席研究員 佐藤栄俊

【もくじ】

1)情報漏えいに関するアンケート調査

2)調査結果

・危機意識と規程・マニュアル等の整備

・情報セキュリティ対策とその課題

・有事の際の備えと準備

・最も影響のあった事故とその影響

・事件・事故に気づくまでの期間と発覚の経緯

・事故対応の手段と再発防止

・今後懸念される事故

3)事故対応に苦慮した点と今後の検討事項

1.情報漏えい時の危機対応(その2)

1) 情報漏えい事故に関するアンケート調査

企業活動の中で得られる技術情報や顧客の個人情報、取引先企業の機密情報などは、企業にとって重要な情報資産であり、厳格な管理が求められます。万が一、情報漏えい事故が発生してしまうと、企業の経済的損失だけではなく、企業の信頼やブランドイメージにまで影響が及びます。そして企業として、情報資産の管理方法も問われることになります。ただ、このようなリスクに対して企業や団体を中心に、脅威に対する認識の高まりとともに情報漏えい対策への意識は高まっているものの、情報漏えいに関する事故は頻繁に報じられており、事故の発生件数そのものは減少していないのが実情です。

事故の報道や他社の事故事例を見て、「よその会社・組織で起こっていること」、「うちの会社ではありえない」などと対岸の火事として傍観しがちです。しかし、これはむしろ氷山の一角と認識したほうがよいでしょう。会社で管理する情報の漏えい事故は、決してほんの一握りの会社・組織での特別なことではありません。

最も懸念すべきは、根本的な原因に対応しているとは思えない対策が、まるでそれが特効薬であるかのような位置づけで講じられ、肝心な、本来取り組むべきセキュリティ対策が置き去りにされていることです。

厳格な情報管理を実現させるためには、万全の(あるいは万全を目指す)情報漏えい対策が不可欠であり、それが情報漏えいを防ぐためだけではなく、企業そのものを守ることにもつながります。そのためにも、まずは情報漏えい事故による被害の実態を知ること。そして事故が発生した経路や原因など、情報漏えいについての現状を把握し、効果的な対策を計画、実行していく必要があると思われます。

この度、弊社では、企業における情報セキュリティ事故対応の準備状況や対策の実施状況の実態を把握するためにアンケート調査を実施しました。本調査が、情報管理体制を最適な状態に維持するためのきっかけとなり、事故発生時の事業継続や事態を極小化するための指標として活用していただければ幸いです。(なお、本調査の結果は、別途「SPNレポート2017」として公表する予定です)

【調査概要】

| 調査手法 | ウェブアンケート |

|---|---|

| 調査対象 | 全国の企業や組織で情報セキュリティ事故事案の経験や情報管理体制を把握している担当者 |

| 調査期間 | 2017年9月~10月 |

| 調査項目 |

|

| 有効回答数 | 309 |

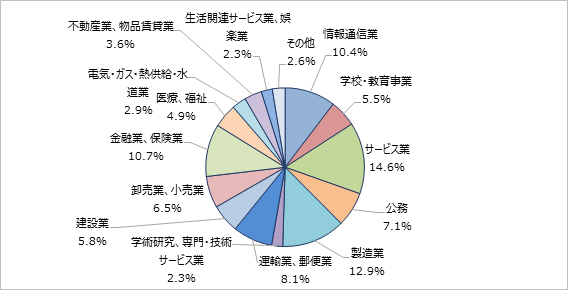

【図表1】回答者の属性:業種

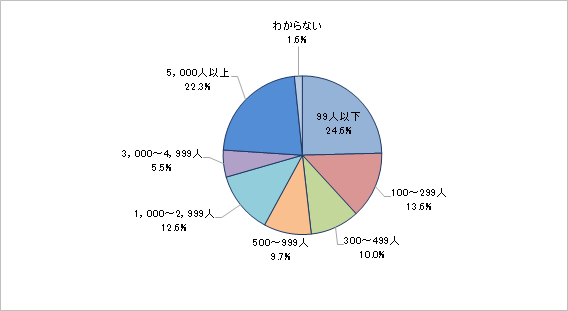

【図表2】回答者の属性:従業員数

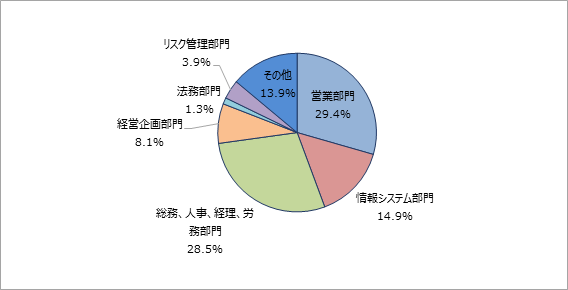

【図表3】回答者の属性:所属部門

2)調査結果

危機意識と規程・マニュアル等の整備

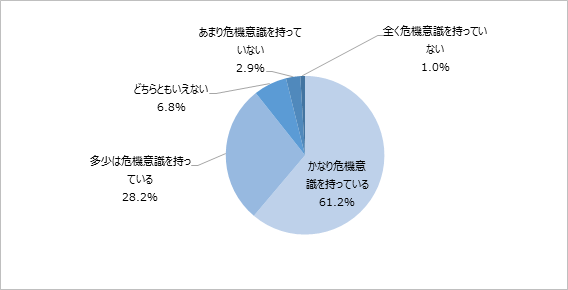

【図表4】あなたの勤務先では、保有する情報(顧客情報、従業員情報、営業秘密等)の漏えいについて、優先すべきリスクとして危機意識を持っていますか

図表4は、保有する情報の漏えいリスクに対する意識について尋ねたものです。結果は、「かなり危機意識を持っている」の回答者が過半数の61.2%、「多少は危機意識を持っている」が28.2%となり、危機意識を持っている回答者は両者を合わせた89.4%を占めています。自社内外問わず相次ぐ情報漏えい事件や事故を機に、企業・組織の情報漏えいに対する危機意識は高まりつつあることがうかがえます。企業における情報漏えいの原因は、社員や内部関係者による管理ミス、誤操作、紛失・置き忘れなど、「うっかりミス」による情報漏えいが全体の約8割を占めていると言われています。例えば、重要情報が保存されたUSBメモリの紛失、書類の誤廃棄などが原因で発生する情報漏えいでは、社内全体に情報セキュリティ対策に関するルールが浸透しておらず、社員一人ひとりがその重要性について理解していない可能性があります。また、役職員が手元の端末を使ってメールを送受信したりWebサイトを閲覧したりする中で、マルウェアに感染することは少なくないですし、必然的に、従業員の端末に影響を及ぼしやすいセキュリティ対策や従業員向けセキュリティ教育の重要性が高まることになります。従業員への影響を最小限に抑えつつ、有効な対策や教育を進めるのは簡単なことではありませんが、情報漏えい対策の第一歩は、役職員の意識改革と言っても過言ではありません。

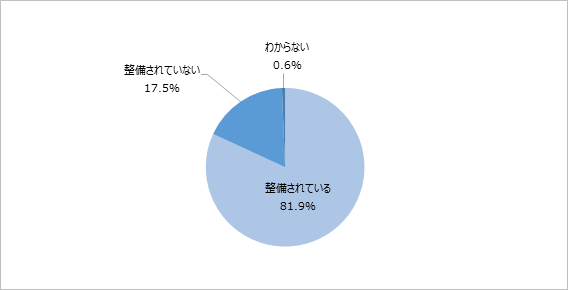

【図表5】あなたの勤務先では、保有する情報(顧客情報、従業員情報、営業秘密等)を管理するための規程やマニュアルが整備されていますか

図表5は情報管理上の規程やマニュアルの整備状況を示したものです。81.9%が「整備されている」、17.5%は「整備されていない」と回答しています。「整備されていない」方に着目すると、この数値は決して少ないとは言えず、未だにルールそのものがなく、あったとしても見直しがなされていない企業・組織が2割近くもあると捉えるべきです。

当然、規程やマニュアルを整備することだけでは情報管理の実効性を高めることにはつながりませんが、むしろ、情報資産を守るうえでの全社的なルールや取り組みの方針が明確に存在することは、情報を管理するための大前提となります。企業として情報セキュリティを確保するためには、行なっている業務や利用しているシステムなどにおけるセキュリティの要求レベルを明らかにして、その要求レベルに向けた、網羅的、体系的な対策に組織全体として取り組む必要があります。情報セキュリティの確保に向けてどのようにして取り組んでいくのか、基本的な考えを経営者が示し、その基本的な考えに基づいて具体的な対策を定め、組織全体で取り組んでいくことが求められます。その中核となるのが情報資産を守る方針の策定だと言えます。規程やマニュアルは、経営者の情報セキュリティに対する強い意志を表したものであり、経営者から従業員に向けた命令書とも解釈できます。

情報資産を守る対策は画一的なものではなく、企業や組織の持つ情報や組織の規模、体制によって、大きく異なります。つまり、業務形態、ネットワークやシステムの構成、保有する情報資産などを踏まえた上で、その内容に見合った方針を作成しなければなりません。さらに、情報資産を守るという目的と実態の乖離の有無を確かめる必要があり、見直しを継続的に検証し現場に即した運用体制と周知する仕組みが不可欠です。

【規程・マニュアル策定時の留意事項】

- 守るべき情報資産を明確か

- 対象者の範囲は明確か

- できる限り具体的に記述されているか

- 社内の状況を踏まえて、実現可能な内容か

- 運用や維持体制を考慮しながら策定されているか

- 形骸化を避けるために、違反時の罰則を明記しているか

情報セキュリティ対策とその課題

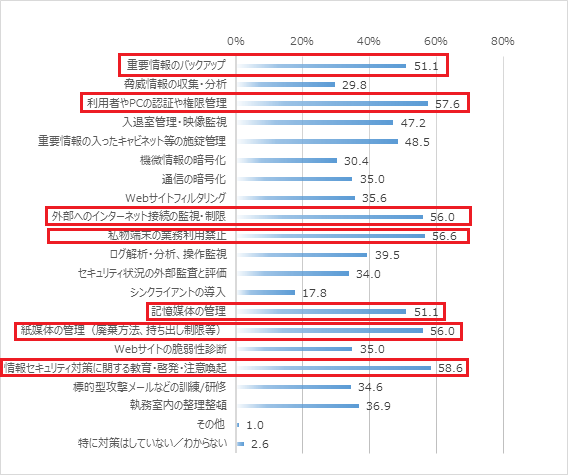

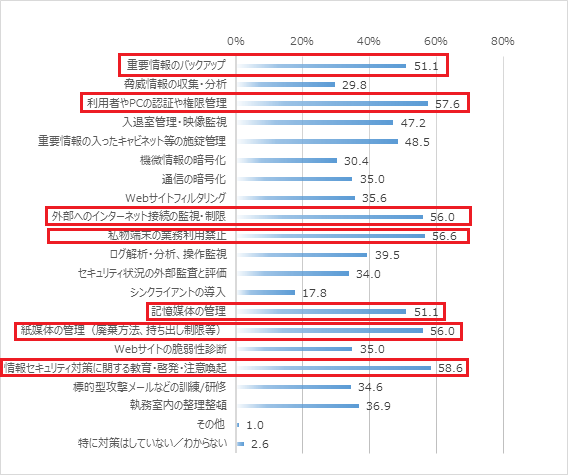

【図表6】あなたの勤務先で実施している情報セキュリティ対策は何ですか。(複数回答)

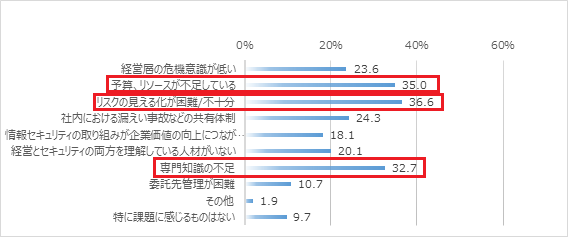

【図表7】あなたの勤務先で、情報セキュリティ対策を進めるうえで、特に課題を感じるものを選択してください。(複数回答)

図表6のとおり、情報セキュリティ対策の取り組みとしては、「重要情報のバックアップ」「利用者やPCの認証や権限管理」「外部へのインターネット接続の監視・制限」「私用端末の業務利用禁止」「記憶媒体の管理」「紙媒体の管理(廃棄方法、持ち出し制限等)」「情報セキュリティ対策に関する教育・啓発・注意喚起」が50%を超えており、その他の項目と比較して割合的にやや高いという結果が得られています。一方、情報セキュリティ対策を推進するうえでの課題は、図表7のとおり、「予算、リソースが不足している」「リスクの見える化が困難/不十分」「専門知識の不足」が高い割合を示しています。

ウィルス対策ソフト、ファイアウォール、IPS(侵入防止システム)、IPS(Intrusion Prevention System)※1、WAF(Web Application Firewall)※2など、セキュリティ対策のツールは多種多様に存在しますが、もし完璧なセキュリティ対策を目指すのであれば、これらすべてを導入して効率よく運用しなくてはなりません。予算も潤沢で人材も豊富な企業ならいざ知らず、とりわけ予算も人材も余裕がない中小企業では、すべての脅威に対して対抗策を講じることは難しく、これがいま、日本国内のセキュリティ事情における大きな課題だとも言えます。また、専門知識や専門の人材の不足が現しているとおり、弊社が過去に発生した情報漏えい事案において、「実は導入していたツールに原因を防ぐための機能は備わっていたが、その存在を知らずに初期状態のまま運用していたため、漏えいを防ぐことができなかった」というケースも少なくはありません。つまり、どんなに高価で高機能なソリューションを導入しても、理解がないままに運用していては、意味をなさないことも十分有りうるということです。

一方でセキュリティ対策は、設備投資のように金額に置き換えにくい部分があるのも事実です。そのためセキュリティ対策においても、力のいれどころと抜きどころ(相対的に厳格に対策しない部分があること)が重要であり、経営者はどこまでセキュリティ対策の現場に権限を与えるべきか、経営層が判断する情報として何を提示させるか明示する必要があります。とはいえ、企業がリスク管理に投入できるリソースは限られています。また、リソースの配分はあくまで自社のリスク判断事項ですが、リソースを重点的に配分(投入)しよう(逆に、そうでない部分についてはより簡素化した取組みレベルで行う)とする「リスクベース・アプローチ」が実務的かつ有効だと言えます。

※1 ネットワークやコンピューターへの不正アクセスを検知し遮断するシステム。IDS(Intrusion Detection System : 侵入検知システム)は不正アクセスを検知するのみだが、IPSは遮断する仕組まで備える。

※2 Webアプリケーションのぜい弱性を悪用した攻撃からWebサイトを保護するセキュリティ対策。Webサーバーの前段に設置して通信を解析・検査し、こうした攻撃からWebサイトを保護し、不正ログインを防ぐ役割で用いられる。

有事の際の備えと準備

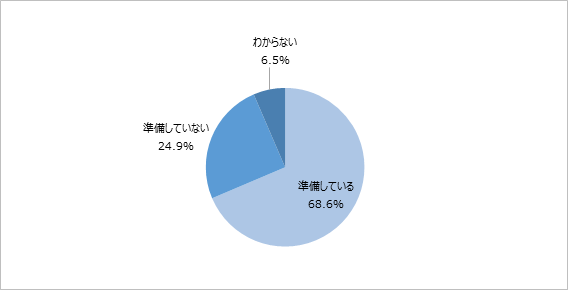

【図表8】あなたの勤務先では、重要情報の流出や紛失盗難があった場合の対応手順などを作成し、事故が発生した場合に備えた準備をしていますか。

図表8では、事故発生時の対応手順や準備について、「準備している」が68.6%、「準備していない」が24.9%、「わからない」が6.5%という結果が得られています。約3割が、対応手順や準備が未実施・未周知ということですが、割合が低いとして見過ごすことはできません。緊急時における誤った対応は被害を大きくさせる危険がありますので、日頃から連絡体制や対応手順を確認しておくことが重要です。連絡体制や対応手順について、判断に迷う記述や対応方法に不明な記述がある場合には、上司・管理者に問合せを行い確認し、緊急時にすばやい行動がとれるよう「初期対応」、「一時対応」、「復旧作業」等の優先順位付けされた手順を確認しておく必要があります。

また、準備をして、有事の際に適切な行動が取れるかどうかは、訓練を実施することで評価することができます。最悪の状況は、危機発生時にマニュアルや手順が機能しないことです。マニュアルや手順があれば、多くの人は「対策が取られている」、つまり「リスクは一定以下に抑えられている」と判断して行動してしまいます。これを避けるためには、複数のシナリオを想定して、対応の要領が不明な点を繰り返し訓練することでマニュアルの有効性を評価し、改善に努めていくことが効果的です。

地震、火災などの天災時に言われていることですが、いくら完璧なマニュアルを作っても、人がその通りに動けなければ意味がありませんので、役職員に対する訓練は重要です。例えば、大震災の強烈な揺れの中では、パニックになり、落ち着いて考えながら適切な行動はなかなか取れないものです。ある程度、体で覚えることが大事であり、これは情報漏えい事故についての対応でも同じことです。

情報セキュリティの分野におけるインシデントとは、コンピューターやネットワークのセキュリティを脅かす事象、すなわち、ウィルス感染や不正アクセス、不正侵入、データの改ざん、情報漏えいなどを指し、意図的であるか偶発的であるかを問いません。インシデントレスポンスは、上記インシデントに対し、主に原因の調査や対応策の検討、サービス復旧や再発防止策の実施などの対応を適切に行うことです。最近は、サイバー攻撃が増加傾向にあり、その範囲も広範にわたっています。こうした状況下で、セキュリティ対策を万全に施していたとしても、すべてのインシデントを未然に防ぐことは不可能です。

そこで、インシデントが発生した場合に迅速に対応し、被害の拡大を最小限にするための適切な事後対応が求められます。特に、標的型攻撃などのように、特定のターゲットに対し、周到に、時間をかけて準備され、継続的に実行されるサイバー攻撃などに対応していくためには、常にメンバーや組織内で知識を共有し、事故の発生を前提としたポリシー策定や手順を確立しておくことが重要です。

実際にサイバー攻撃が行なわれると、インシデントの発生するタイミングや攻撃の種類は攻撃者が選択するため、システムの管理者側では予測することが困難です。とりわけ、管理者側の知識や技術が不足している場合や、チーム編成の不備、準備や訓練が十分に行なわれていない、見積りが甘い、などの理由により攻撃を防ぎきることができない可能性があります。

また、標的となるのは、その多くが一般社員であり、十分な知識等をもっていない場合も少なくありません。そのためには、例えば、標的型攻撃の訓練や演習、アンケートを通じて、自社内でそのリスク(開封状況)を把握することも重要です。演習や研修、注意喚起を繰り返すことで問題点を抽出し、それを改善するとともに、インシデントの処理にある程度なれておくことで、組織全体でのサイバー攻撃への対応力を向上させることが、被害の拡大を未然に防ぐ意味でも重要だと言えます。

最も影響のあった事故とその影響

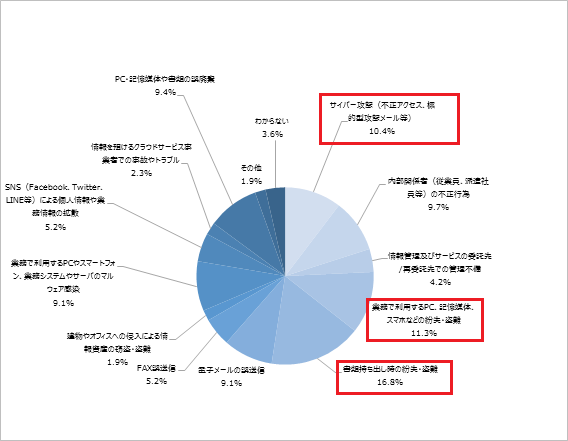

【図表9】あなたの勤務先で過去発生した情報漏えいや流出事件・事故について、被害や影響が最も重大だったものを一つ選択してください。

図表9は、今回の調査対象者の勤務先で発生した情報漏えい事故で最も影響の大きかったものを示しています。結果は、「書類持ち出し時の紛失・盗難」「業務で利用するPC、記憶媒体、スマホなどの紛失・盗難」「サイバー攻撃(不正アクセス、標的型攻撃メール)」が10%以上を占めており、次いで、「内部関係者(従業員、派遣社員等)の不正行為」「PC・記憶媒体や書類の誤廃棄」「業務で利用するPCやスマートフォン、業務システムやサーバのマルウェア感染」「電子メールの誤送信」がそれぞれ約9%を占めています。

【図表10】情報漏えいや流出事件・事故の対象となった情報の種類についてあてはまるものを選択してください。(複数回答)

図表10は、発生した事故によって漏えいした情報の種類です。「氏名」65.7%、「住所」50.5%、「電話番号」29.4%、「生年月日」35.9%、「性別」27.8%、「メールアドレス」25.9%などといったいわゆる個人に関する基本情報の漏えいが割合的に多く確認されました。なお、あらためての確認となりますが、「個人情報」は氏名や生年月日など文字や数字で表現される情報に限らず映像、音声も含まれます。その他身体、財産、職種、肩書きなどの属性に関する情報も含まれます。「個人情報」が暗号化されている、されていない(第三者が簡単に閲覧できない状態であるかどうか)は問われません。また「死者の情報」であったとしても生存する遺族(個人)を識別できる情報であった場合は「個人情報」になります。「個人情報」の「個人」とは日本人だけに限らず外国人も含まれます。法人、その他団体については「個人情報」ではありませんが従業員、役員に関する情報は「個人情報」になります。

また、割合としては低いものの、「身体特性」1.6%、「健康診断結果」2.9%、「その他プライバシー情報(犯罪歴、政治思想等)」5.2%、「所得情報(年収、借入金、残高情報等)」6.8%が漏えい対象として確認されています。これらは、いわゆる機微にわたる情報といわれ、具体的には身体・精神障害に関する情報、病気に関する情報や肉体的情報、また内面に関する情報、政治活動に関する情報など、一般には通常他人に知られたくない情報がこれに当たります。一般にこうした情報は「センシティブ情報」あるいは「機微情報」と呼ばれており、社会的差別などの原因となり得ることから、慎重な取扱いが求められています。

こうした機微情報は、人の固定的な生体情報につながるもので、自己の努力では改善できないものであったり、他人の好き嫌いに強く影響する可能性があるなど、第三者に知られた場合の影響力が大きいものでもあります。しかし同時に、こうした情報を取得しなければ成立しないサービスも存在します。医療活動や美容痩身といった肉体的なサービスにあっては詳細な身体的情報の収集が必要となるため、仮に機微な情報であっても収集すべき場合があります。弁護士も離婚や養育、相続など民事事件などで個人の多様な情報を収集する必要が出てくることがあります。このほか、具体的には身体精神的情報をとる必要がある医療機関などのほか、犯罪歴などを収集する必要のある法律事務所など、本籍地の確認まで行う結婚相談所、国籍などを確認する必要のある不動産業、証券取引業など、センシティブな情報を収集しなければならない場面もあります。

漏えいした情報の種類によって、プライバシー権侵害の有無の判断や、プライバシー権侵害に基づく損害賠償額などの判断においては、漏えいや第三者に提供されるなどした情報がセンシティブ情報であるか否かは、重要な要素の一つとなります。例えば、エステティックサロンのアンケート調査等の回答の情報がウェブサイト上で閲覧可能な状態に置かれて流出したケースでは、他の情報漏えい事件と比べ、高めの損害賠償額が認定されています。

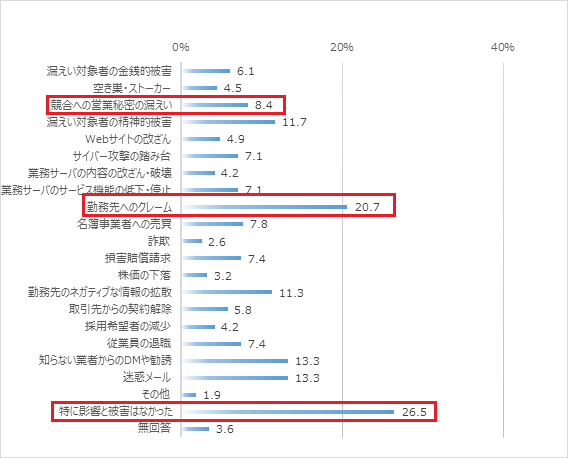

【図表11】情報漏えいや流出事件・事故の勤務先への影響や被害について選択してください。(複数回答)

図表11は、情報漏えい時に実際発生した被害です。被害者の実質的な被害としては、「漏えい対象者の金銭的被害」6.1%、「空き巣・ストーカー」4.5%、「漏えい対象者の精神的被害」11.7%などが確認されました。また、「競合への営業秘密の漏えい」が8.4%となっています。個人情報だけに限らず、技術情報等の営業秘密が競合他社等へ流出する場合は、当然ながら中途退職者が多く関与しています。持ち出されたことにも気づかず、いつの間にか競争力を損なうようなこともあります。

経済産業省の「営業秘密管理の実態に関する調査研究」によると、企業の情報管理実態については、大企業の約40%、企業全体のおよそ15%が「自社の営業秘密の漏えいがあった若しくはそのおそれがあった」しており、漏えいがないと回答した企業の中でも、3割は漏えいの事実等について適切な把握などを実施しておらず、実際の漏えいはさらに高いと推測しています。また、企業の秘密情報の管理についても十分ではなく、実際に営業秘密の漏えい防止策について、企業全体の約35%、中小企業の約40%が「取り組んでいない」と回答しています。個人情報の流出以外にも内部からの営業秘密や技術情報の流出の対応も検討する必要があり、管理コストなど、危機管理の面でもクリアしていかなければいけない問題は山積しています。

「勤務先へのクレーム」は、20.7%を占めており、被害の有無は別として、漏えいした情報が悪用される可能性や不安感、不適切な情報管理に対するお叱りやクレームを受けることになります。また、「特に影響と被害はなかった」が26.5%を占めていますが、現時点で影響や被害が確認されていないだけで、本人のあずかりしらぬところで悪用されていたり、いつどこで利用されている可能性を否定することはできません。被害を受けていること、または加害の立場となってしまっていることに自ら自発的には気が付かないこと(消費者や特定団体等の第三者からの通報で発覚)も多くありますので、「被害がない」とは言い切れないということころに注意が必要です。

実際の被害としては、個人情報であれば迷惑なDM(ダイレクトメール)の送付や訪問販売に利用されることをはじめ、ストーカー行為を受けたり、本人を騙ってインターネットの各サイトで嫌がらせ行為が行われてしまうといった被害を受ける可能性があります。また家族構成も知られてしまうと「オレオレ詐欺」などの特殊詐欺にも利用されかねません。しかし、このような個人情報の不正入手に直接関わった人間が、そのまま個人情報を悪用するよりは、悪質な名簿業者や個人情報売買業者などへ情報を売るケースのほうが多く存在します。

事件・事故に気づくまでの期間と発覚の契機

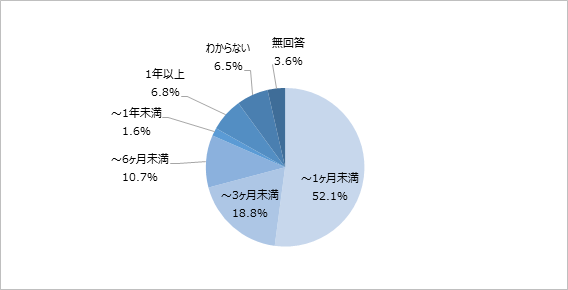

【図表12】情報漏えいや流出事件・事故が発生した時期と会社(団体)として発覚/認知(気づく)するまでの期間について選択してください。

図表12は、事件・事故が発生してから企業・組織として認知するまでの期間を示しています。「1ヶ月未満」での発覚が52.1%、「3ヵ月未満」は18.8%、「6か月未満」が10.7%、「1年未満」が1.6%、「1年以上」が6.8%という結果です。事故が発生してから、発覚するまでの期間が短ければ短いほど、対応策や対応方針の決定に時間を割くことができます。一方で、数年前に流出した情報が今になって被害が発覚し、対応に追われるケースも現にあります。

【図表13】情報漏えいや流出事件・事故の発覚の契機について選択してください。(複数回答)

図表13は、情報漏えい事故発覚の契機を示しています。「自社(自団体)の社員が発見」「顧客・会員からの通報」「当事者(原因主体)による申告・報告」「内部監査」が20%以上を占めています。図表13の項目を大別すると、事故発覚の契機は「勤務先内から」と「勤務先外から」に分けることができます。大別した結果をみると、「勤務先内から」が全体の回答数の約6割を占めています。一方、「勤務先外から」は、その約半数です。ただ、被害者など外部からの通報で被害が発覚した場合は、隠蔽などが疑われ組織の管理体制を大きく問われることになりますし、事故が発生しても長期間、表沙汰にならないことが多いため、漏えいした情報の規模や影響は大きくなります。このような、被害が顕在化するまで侵入や情報の持ち出しの事実に”気づけていない”だけのケースも現実には多くありますので、現在の対策が本当に機能しているかどうかの確認と、情報管理上の不備や脆弱性を積極的にチェックして自ら問題に気づける取り組みが求められます。

事故対応の手段と再発防止

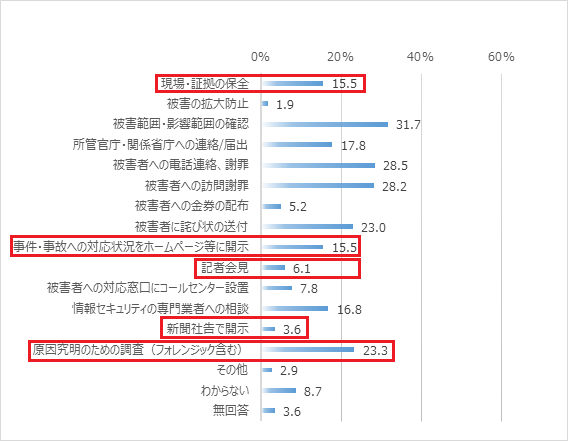

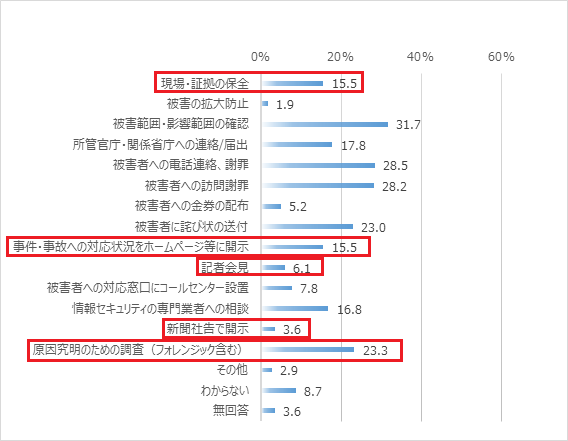

【図表14】

情報漏えいや流出事件・事故への対応としてとった手段について選択ください。

図表14は、事故時の対応手段について示しています。「被害者への訪問謝罪」、「被害者への電話連絡、謝罪」、「被害者への詫び状の送付」が20%を超えており、被害者への周知の手段として漏えいした件数や種類によって検討されているものと考えられます。また、被害者へ注意喚起や説明を実施するには、「被害範囲・影響範囲の確認」31.7%、「現場・証拠の保全」15.5%、「原因究明のための調査(フォレンジック含む)」23.3%をいかに迅速に行なうかがポイントになります。多くの情報漏えい事案は情報通信機器やネットワークを介しておこなわれるため、電子メールやアクセスログの解析、会社が貸与したPCのフォレンジック調査などについては、専門業者に委託することで有益な証拠が得られる場合があります。特にITシステムに関しては、不用意な動作によって、証拠が滅失してしまうおそれもあることから、早期の段階からフォレンジック業者への依頼、あるいは連絡調整等をおこなうことが望まれます。

被害者や世間への周知や謝罪の手段として「記者会見」が6.1%、「新聞社告で開示」3.6%を占めていますが、情報漏えい事案での記者会見や社告の掲載は稀なケースだと考えられます。ただ、大企業による不祥事で違法性が問われたり、人的被害や死亡者が出ていたり、負傷者が出ていたり、企業として人命に関わる危機を発生させてしまった場合には、強く説明責任を求められることになります。例えば、自社工場での事故(爆発など)、航空機や鉄道事故、工事現場での事故、食中毒や医療事故などの場面です。その都度、当該企業は何が起きたのか、なぜ起きてしまったのかなど、説明責任が問われることになります。企業活動において危機が発生した際、慎重に判断する必要があるのが、公表(情報開示)の手段です。もちろん事案の性質によっては、静観すべきときもあります。しかし、ステークホルダーや社会に対する影響力を勘案し、説明責任を果たす必要性がある事案のときは、公表をしなければなりません。その際の説明責任とは、迷惑をかけたことに対する謝罪の意の表明であったり、例えば個人情報の漏えいがあった場合などは注意喚起のためであったり、起きている危機によって変わってきます。

【図表15】:情報漏えいや流出事件・事故の再発防止措置について選択してください。(複数回答)

図表15は、情報漏えい事件・事故後の再発防止措置を示しています。「従業員に対する教育・研修」が53.1%、「規程や運用方法・手順の改定/改善」が36.9%を占めており、人の教育とルールの見直しが、最も再発防止に重きを置いていることが考えられます。情報資産のセキュリティを部分部分で考えた場合に、システムとして有効なものはたくさんあり、様々なソリューションを導入することも一つの手段ですが、それだけでは、リスクをシステムだけで防ぐことに限界があるのも事実です。システムを過剰に強固にした結果、通常の業務に支障をきたしてしまうこともあります。役職員へのセキュリティに対する理解やモラル、情報倫理の欠如がボトルネックになっている場合、システムでの対策にコストをかけるよりも、「教育」に投資したほうが、効果的である場合も多いと言えます。教育が不十分な場合に起こるセキュリティリスクにはどのようなものが考えられるでしょうか。例えば、一般的なものとしては以下のものが挙げられます。

- 重要情報が入っているPCやモバイル端末、USBなどを持ったまま飲み会に参加し、電車内に置き忘れたり置き引きにあったりする

- フリーソフトのインストールや、メールで送られてきた不審なURLのクリック、添付ファイルを開くことなどによるウィルス感染

- 宛先間違いなど、メールの誤送信。推察されやすいパスワードの設定や、付箋に書いてデスク周りに貼るといった安易なパスワード管理

- ブログやSNSに社内の重要情報を書き込んだり、重要情報の書かれた書類などが写り込んだ写真を投稿したりする

これらの行為は、本人に悪気がなく行われるケースが大半です。正しい知識がないために、無自覚のうちにリスクの高い行動をとったり、誤った情報管理の方法が社内に定着してしまったりしているわけです。まずは、なぜセキュリティについての知識が大切なのか、何のための研修なのかを明確にして、それを周知することが必要です。セキュリティの話は、ややもすると「面倒臭い」「業務に支障が出る」といったイメージを持たれがちです。そのため、「なぜ」の部分をまず理解してもらうよう心がける必要があります。

実施形式は企業の規模によっても違ってくると思いますが、新入社員や中堅社員、管理職などに対象者を分け、それぞれの対象者の知識や業務内容に合わせた内容で実施するのがよいでしょう。また、複数の日程を用意して、全員が必ず受けられるようにするのも大切です。そうすることが、実際の研修内容の浸透だけでなく、「社員全員がセキュリティについて考えなくてはならない」という会社からの強いメッセージにもつながります。

新入社員や若手社員などセキュリティに関する知識をまだあまり持っていない対象者には、サイバー攻撃の種類などの基礎知識、個人情報や機密情報の扱い方、不審なメールの見分け方や取り扱い方法といった基本的な知識について教育することが必要です。そのうえで、業務のなかで遭遇する可能性のあるリスクへの対処方法や、注意するべきこと、やってはいけないことなどを一つずつ例示しながら教える必要があるでしょう。

また、過去に研修を受けていて、セキュリティについてある程度知識があると思われる社員も、「わかったつもり」になっていて、かえってヒューマンエラーのリスクが高いことがあります。知識やルールを再確認するだけでなく、新たな脅威など最新の情報を学ぶためにも、定期的に教育を実施した方がいいでしょう。ここでも具体的に実施するべきこと、してはいけないことを明確にして、それらが守られなかった場合にどのような問題が発生するのかを繰り返し伝えることが重要です。

役職員人ひとりにセキュリティ意識を高めてもらうためには、セキュリティトラブルがちょっとしたミスで起こりうること、発生した場合に社内外に大きな影響をおよぼすトラブルに発展する可能性があることをきちんと理解してもらい、セキュリティに関する問題を全員が「自分ごと」としてとらえて業務に取り組めるような環境を築くことが重要です。

また、社内の風通しが悪く、質問や相談、トラブルの報告などがしづらい雰囲気があると、自己判断でリスクの大きい行動をとってしまったり、トラブルを起こした社員がそれを隠そうとしたりすることにつながり、さらに大きなトラブルを生む可能性もあります。そのため、「迷ったときは上司や情報システム部などにすぐに聞く」「万が一トラブルを起こしてしまった場合には迅速に報告する」など、情報共有しやすい雰囲気を作っておくことも大切です。

今後懸念される事故

【図表16】あなたの勤務先で、今後想定・懸念される情報漏えいや流出事件・事故について選択してください。(複数回答)

図表16は、調査対象者の勤務先で今後起こりうる、情報漏えい事故や事件について示したものです。今後想定・懸念される事故は、勤務先で過去発生した事故とほぼ同じ順位と構成である傾向が確認されました。これは、すでに社内で発生していることで当該事故形態に関する認知が進んでいることに加え、効果的な対処が検討されていなかったり、問題や脆弱性が軽視・放置されていたりと、再発するリスクが未だに高いことの現れと読み取れることができます。事業者は、管理する情報資産ごとに脅威を認識して、引き続き警戒レベルを緩めることなく、システム面・運用面の双方で多層的な防御策の導入や、役職員への徹底した周知など継続した取り組みが求められます。

図表16の「情報管理及びサービスの委託先/再委託際での管理不備」は16.8%と他の項目と比べて割合的には低いと見受けられますが、弊社での事案対応経験からすると、今後特に留意が必要な点だと言えます。

貴社におかれては業務委託先や再委託先企業のセキュリティレベルをどれくらい把握しているでしょうか。委託元は、委託先が再委託する相手方、再委託する業務内容及び再委託先の個人データの取扱方法等について、委託先から事前報告又は承認を求めることや委託先を通じて定期的に監査を実施する等、委託先が再委託先に対し監督を適切に果たすこと、安全管理措置を講ずることを十分に確認することが望ましいと言えます。また、委託関係においては、今後、BPO(Business Process Outsourcing)における個人事業主の利用やBCP(Business Continuity Plan)における有事の在宅勤務、フリーランスの増加等の様々な場面でセキュリティに対するモラルや問題も厳しく問われていくことになります。

また、海外拠点における委託先(業務委託先及び物品調達先)におけるセキュリティ対策も同様で、自国内の自社拠点に比べると十分ではないといえるのではないでしょうか。海外拠点については、法制度や商慣習、文化の違いによる特性があり、共通の基準・ルールを単純に適用できない点が問題となります。特にEUでは、新たなプライバシー保護規制として、一般データ保護規則(GDPR:General Data Protection Regulation)が2018年5月から適用されます。違反すると、最大で全世界の年間売上高の4%または2000万ユーロのいずれか高い方という非常に高額な制裁金が科されるとされており、現地の従業員や顧客等の個人データを取り扱う企業においてはその遵守が求められます。このような中、海外企業のM&Aが増加すると、異文化の企業群を横断的にグリップするセキュリティガバナンスの確立が極めて重要になります。リスクに対する認識の共有、統一基準と裁量のバランス、セキュリティ対策や事故報告の徹底、見える化など、手間をかけ成熟度を高める取り組みが必要となります。また、委託先については、発注元として対応の遵守を求めるだけでなく、委託元がイニシアチブを取る形で委託先の教育・啓蒙活動に取り組み、底上げをはる必要があります。

3) 事故対応に苦慮した点と今後の検討事項

本調査では、勤務先で発生した事故対応に苦慮した点をうかがいました。その結果は、「流出原因およびその経路の特定の調査」「勤務先へのクレーム」「損害賠償請求」などの直接的な被害のほか、間接的な損害として「対応のための時間外労働」「顧客や取引先が納得してくれない」「事故対応の収束が見えない」など対応担当者の先が見えない不安や疲れなど多大な苦労が滲む記述が確認されました。このように、事故が発生した場合、顧客への通知や事後対応等の直接的なコストに加えて、顧客離れに伴う事業面での損失、株価の下落、信用の失墜、そして長期にわたる営業効率の悪化、システムの再構築など一過性のクライシスではすまされない大きな負担となります。

企業・組織の陥りやすい認識としては、「狙われるほど重要な情報がない(個人情報は狙ってこないという意識)」ため攻撃や持ち出しの標的にはならない、という考えがあります。しかし、企業の持つ従業員や顧客などの個人情報やクレジットカードなどの決済情報を狙う攻撃の事例では、標的となった企業は規模や業種に関わらず狙われていることがわかっています。そして、実際に標的となった場合の損害は決して小さいものではなく、業績や事業継続に大きな影響を与えるものになりがちです。これらの実情を認識し、今発生している事件・事故を自分事としてとらえ、自社の持つ情報資産とその重要性を把握した上で必要な対策を考えるべきです。

多くの情報漏えい流出事例から気付かされることは、今現に発生している攻撃やミスなどは特別に新しいものではなく、情報に対する脅威に大きく変化はないものの、「本来実施すべき基本的な事項が守られてない」ことが、大きな事故に発展したということです。

この点、何度も言及している内容ですが、情報セキュリティ対策で重要なのは、「資産」の把握と優先付けに基づいたポリシーの策定や監査体制などの組織強化や事故発生時の対応方針・プロセスの明文化と徹底、迅速に対応できる体制の構築を考える必要があります。言い換えれば、「情報」を扱う「人」の部分に脆弱性があるということ、情報管理に関する内部統制システムも、システムを使う側の「人」がそれを無視・逸脱した使い方をしてしまえば、セキュリティ対策として機能しないということを改めて認識しなければならないのです。その意味で、情報資産に対する脅威は、既にすべての組織にとって他人事ではなく、事業継続性を維持する上での最重要対策事項だと言えるのです。

2.最近のトピックス

◆警視庁「平成28年におけるコミュニティサイト等に起因する事犯の現状と対策について」

警察庁は10月19日、2017年上半期におけるコミュニティサイトに起因する事犯の、現状と対策を発表しました。公開された資料によると、コミュニティサイトに起因する事犯の被害児童は919人。集計を開始した2008年以降、増加傾向は続いており、今年も過去最高の被害児童数を更新しました。一方、出会い系サイト規制法改正により、出会い系サイトに起因する事犯は、昨年の22人から13人まで減少し、こちらは過去最低を更新しました。

サイトの種別では、複数の友人等と交流する際に利用される「複数交流系」での被害が最多で、以下、面識のない利用者同士がチャットにより交流する「チャット系」が続きました。具体的には、全被害児童の3分の1強にあたる327人が、「Twitter」に起因して被害を受けていました。Twitterには様々なハッシュタグがあり、例えば、「#リスカ」「#メンヘラ」「#メンヘラさんと繋がりたい」「#OD(オーバードーズの意味)」「#病み垢」「#病み垢さんと繋がりたい」「#病み垢さんおいで」「#アムカ(アームカットの意味)」「#自傷行為」「#拒食症」「#摂食障害」「#瀉血」などのハッシュタグとともに投稿されています。現状、このようなハッシュタグで検索すると、自殺願望をほのめかす投稿があふれている状態です。その他にも、出会い系につながる投稿として、「#援交」「#援助交際」「#援交希望」「#援交募集」「#援募集」などのハッシュタグを付けたツイートが多数見つかります。「#援助」「#円光(援交の隠語)」「#デート援」「#パパ活」「#パパ」「#p活」「#円(援交の隠語)」「#円募(援交募集の隠語)」「#パパさん募集」「#パパ活女子」「#レンタル彼女」などのハッシュタグも同様に使われています。

座間市の事件では、犯罪に利用されたサイトや書き込みへの対策の強化や投稿規制などが検討されています。加害者がTwitterで「#自殺」「#自殺募集」などのハッシュタグで検索して自殺志願者を見つけ、実際に会って犯行に及んでいたことがわかっているからです。

事件後、Twitterルールは改定され、「暴力」「自殺や自傷行為」「児童ポルノおよび児童の性的搾取」など、禁止される行為が具体的に明示されました。違反した場合、禁止コンテンツの削除、Twitterの一時的利用制限、アカウント所有権の認証要求、アカウントの永久凍結などのペナルティを科すとのことです。その他のSNSの運営企業も対策を始めていますが、Twitterでは、あるユーザーが自殺や自傷行為の兆候があると報告を受けた場合、その人物にメンタルヘルスパートナーの連絡先などの情報を伝えることがあるといいます。

SNS等のサイト提供事業者は、悪意や犯罪を増長させるコミュニティを形成するツールにするか、社会貢献のツールにするかの大きな舵取りが試されています。SNSへの投稿することで心のガス抜きをしたり、周囲に当人が危険な状態に置かれていることが伝わるというメリットもあり、投稿できなくすることが良いとは限りません。今回の事件でいえば、自殺対策でネットが有効に活用される例もあり、単純な規制の強化は、ネットに気持ちを吐き出していた人がさらに内にこもり、助けを求める声をすくい取る手段が失われることが危惧されます。また、実際につながっている会社や学校、カウンセラーや精神科医、相談機関が、当事者にとって有効な解決を示していない場合、現実よりもネットのほうが頼りになっています。「容疑者が悪い」のは当然として、亡くなった人の話を現実に聞いていた人はどれくらいいるのか、まずはそこから始めるべきではないでしょうか。

◆独立行政法人 情報処理推進機構「ランサムウェア対策特設ページ」

情報処理推進機構(IPA)は、10月18日、「ランサムウェア対策特設ページ」を開設しました。国内におけるランサムウェアの被害が増しており、IPAの相談窓口にも2015年以降、多数相談が寄せられています。特に、2017年5月以降は、ネットワーク経由で感染拡大を図る「新たなタイプ」のランサムウェアが猛威をふるっているとIPAは言及しており、こうした状況に鑑み、ランサムウェアの脅威に備え、対策に必要な情報を集約する目的で開設されたのがこのページです。「IPA安心相談窓口だより」「IPAテクニカルウォッチ」など、IPAが公開するランサムウェア対策に関する情報がまとめられているほか、日本サイバー犯罪対策センター(JC3)やJPCERT コーディネーションセンターといった外部が公開するランサムウェア対策情報がまとめられています。また、2016年7月に設立されたランサムウェアの被害低減をめざす国際的なプロジェクト「No More Ransom」に関する取り組みについても紹介されており、ランサムウェアの脅威について知りたい、被害を軽減したいと考える利用者にとって有用な情報が掲載されています。

2017年上半期、世界中の主要ネットワークの被害で目立ったのはランサムウェアですが、現在増えつつある別タイプの感染も脅威として認識する必要があります。ディスクに悪用したファイルなどの痕跡を残さない(ファイルレス)タイプのマルウェアが増加傾向にあり、今後、より深い水面下の攻撃に変わり、被害の認知や犯人の特定がこれまでよりも難しくなる可能性があります。こうしたファイルレスの攻撃に対しては、侵入時の検知や内部活動時の組織内ネットワークの監視など、さまざまな技術と運用体制を組み合わせることで対抗するしかありません。日々高度化するサイバーリスクに対し、役職員はこれまで以上に脅威に対して目を向けることに加え、侵入後の疑わしい通信や挙動の分析や攻撃者特有の行動特性を把握するなど、まさに組織全体で監視する体制が求められます。

◆独立行政法人 情報処理推進機構「感染が拡大中のランサムウェア「Bad Rabbit」の対策について」」

10月26日、独立行政法人 情報処理推進機構(IPA)は、感染拡大が確認されているランサムウェア「Bad Rabbit」(バッドラビット)に関する注意喚起「感染が拡大中のランサムウェア『Bad Rabbit』の対策について」を公開しました。

「Bad Rabbit」は、ロシアやウクライナなどを中心に、10月24日に感染被害が確認され、多くの機関において業務に支障が出るなどの深刻な影響が発生しています。IPAでは、「Bad Rabbit」への感染を防ぐ対策として、「不審なインストーラー等のプログラムを実行しない」「不審なメールの添付ファイルを開封することや、リンクへアクセスしない」「ウィルス対策ソフトの定義ファイルを更新する」「定期的なバックアップをする」の4点を挙げています。

また、「Bad Rabbit」は、本年流行した「WannaCry」や「Petya」など、直近で企業や組織に被害をもたらしたランサムウェア攻撃の方法を参考に、金銭を得る攻撃手法としての”完成度”が高まっていることが指摘されています。対策としてまずは、不審なメールの添付ファイルなどを不用意に開封、実行したりしないなど基本的な事項をあらためて周知するとともに、ウェブサイトにおける侵入防御、攻撃や改ざんなどの検知、脆弱性の検査や発見後の修正対応を講じ、可能であればネットワークやシステムなどにおける不審な通信などの兆候をできる限り監視し、マルウェア感染機器などを分離するといった対応が取れるように備える必要があります。

10月3日、総務省は、「IoTセキュリティ総合対策」を公表しました。同省では、IoT機器を狙ったサイバー攻撃が多数報じられている現状に鑑み、サイバーセキュリティタスクフォースにおいて「IoT セキュリティ対策に関する提言」を取りまとめ、これに基づきセキュリティ対策の総合的な推進に向けて取り組むべき課題について検討を進めていました。

「IoTセキュリティ総合対策」の基本的な考え方は、内閣サイバーセキュリティセンター(NISC)が公表した「安全なIoTシステムのためのセキュリティに関する一般的枠組」を踏まえ、「サービス層」「ネットワーク層」「機器層」の各レイヤーに分けて課題を抽出。その上で、具体的な施策を、(1)脆弱性対策に係る体制の整備、(2)研究開発の推進、(3)民間企業等におけるセキュリティ対策の促進、(4)人材育成の強化、(5)国際連携の推進の5つの項目に分けて整理しています。

10年以上前から「組み込み機器のセキュリティ」として警鐘が鳴らされてきましたが、今やIoTに対する脅威は決して机上の空論ではなく、現実のものになりつつあります。IoT機器には、構成するソフトウエアの脆弱性や認証の欠如、通信経路のセキュリティ不備といったリスクが存在します。また、IoT機器単体でセキュリティ対策を講じていても、連携するサービスやアプリに脆弱性があれば、そこが糸口となって侵害を受け、情報漏えいや誤作動などにつながる、さらにそれがIoTの特性を通じて被害が広範囲に拡大する恐れがあります。IoT機器が犯罪の踏み台になる可能性を想定し、開発者側はもちろん、サービスやアプリの提供側にも、これまで以上にセキュリティへの考慮が求められます。

また、今年5月、6月に世界を襲った大規模なサイバー攻撃は、IoTの危うさを浮かび上がらせました。目立つのが監視カメラや映像を一時記録するレコーダー、ネット接続用ルーターへの攻撃と感染です。情報通信機構(NICT)によると、サイバー攻撃に関わる通信はIoT機器を狙うものが全体(1,281億件)の64%を占めており、昨年から26%増加しています。IoTは工場のほかエネルギー・交通などの社会インフラにも普及しており、ひとたび攻撃を受けると産業や社会の混乱につながり、実社会や人命にまで多大な影響が及ぶ可能性が少なくありません。IoTは生産性と利便性向上など大きな可能性を秘めていますが、その意外に巨大なリスクにも注意を払う必要があり、IoTの所有者・提供者ともに、その脅威をあらためて認識し、最優先でセキュリティ対策に取り組まなければなりません。

最近の個人情報漏えい事故(2017年9月、10月)

下記の表は、今年9月と10月に発生した個人情報漏えい事故一覧です。会社や組織で公表されているもので、かつ当社で把握しているものであり、国内すべての事案というわけではない点につきましてはご了承願います。

※情報セキュリティに特化したニュースサイトであるSecurity Next、その他マスコミで報道されたものをまとめたポータルサイト、各行政や企業がWebサイトで公表したものを参考に当社作成。

| 業種 | 発生原因 | 対象 | 備考 | |

|---|---|---|---|---|

| 1 | 不動産 | メール誤送信 | 顧客のメールアドレス398件 | 「Bcc」で送信すべきところを誤って「To」で送信 |

| 2 | 県 | メール誤送信 | メールアドレス210件 | 「Bcc」で送信すべき所を誤って「To」で送信 |

| 3 | 東京都 | 書類紛失 | 産物の栽培協力者43件分の氏名、住所、電話番号が記載された名簿 | |

| 4 | 製造・販売 | メール誤送信 | 顧客のメールアドレス1,015件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 5 | スポーツクラブチーム | メール誤送信 | メールアドレス400件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 6 | 県立高校 | 書類紛失 | 生徒、引率者、宿泊先の民家あわせて約400名の氏名など | |

| 7 | ゲーム販売 | メール誤送信 | メールアドレス871件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 8 | ガス | パソコン紛失 | 顧客情報12,439件の氏名が記録されており、そのうち855件は住所 | ガス工事委託先社員が、飲酒した状態で駅のロータリーで眠ってしまい、隣に置いていたパソコン入りのカバンを盗まれた |

| 9 | 一般財団法人 | メール誤送信 | メールアドレス126件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 10 | 市 | 書類紛失 | 申込者の氏名、住所、電話番号などを含む「粗大ごみ収集受付票」117枚 | |

| 11 | IT/ゲームアプリ | メール誤送信 | メールアドレス672件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 12 | 薬局 | 書類紛失 | 店に保管されていた処方箋327件で、同文書には氏名、生年月日、保険証番号等が記載 | 誤廃棄の可能性 |

| 13 | 区立小学校 | 書類誤廃棄 | 児童の氏名、生年月日、住所等が記載された指導要録253人分 | |

| 14 | 県立高校 | メール誤送信 | 生徒、教員、保護者合わせて316名の氏名など | 教員が文化祭の資料であるPDFファイルを送信する際、誤って本来送るはずではないメールアドレスに送信 |

| 15 | 市民病院 | USBメモリ紛失 | 患者292人分の氏名、年齢、性別等 | |

| 16 | 生活センター | メール誤送信 | メールアドレス648件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 17 | 県 | メール誤送信 | メールアドレス103件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 18 | 健康福祉センター | 書類紛失 | 報酬支払時に提出した46人分の氏名やマイナンバーが記載されている書類 | |

| 19 | 製造 | メール誤送信 | メールアドレス985件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 20 | 市 | USBメモリ紛失 | 市の全世帯8358件分の世帯主の住所、氏名 | 職員が自宅で作業するため、許可を得ずに持ち出したのを最後に行方がわからなくなった |

| 21 | 鉄道 | メール誤送信 | メールアドレス140件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 22 | 放送 | ノートパソコン紛失 | ボランティア約15,000人分の氏名や住所等 | 社員が飲食店で飲酒後、自宅前でノートパソコンの入ったかばんがないことに気づいた |

| 23 | 市 | 書類紛失 | 建物占有者9名の氏名など、あわせて19件の個人情報 | |

| 24 | 私立大学 | メール誤送信 | メールアドレス25件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 25 | 県立高校 | 書類紛失 | 生徒179名の氏名を含む解答用紙 | 教諭が帰宅途中にスーパーに立ち寄った際、解答用紙の入った手提げ袋をカートに入れたままその場を離れ、袋ごと盗まれた |

| 26 | 機構 | メール誤送信 | メールアドレス292件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 27 | 県 | FAX誤送信 | 氏名、住所1名分の個人情報が含まれる書類 | |

| 28 | 製造 | メール誤送信 | 顧客のメールアドレス255件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 29 | 労働局 | 書類紛失 | 従業員2名の氏名や口座番号が記載された雇用保険関係書類 | 誤廃棄の可能性 |

| 30 | 県立大学 | USBメモリ紛失 | 大学院入試出願者17名の氏名、生年月日等 | |

| 31 | ゲーム会社 | メール誤送信 | メールアドレス871件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 32 | 不動産 | 書類紛失 | 物件所有者30人のほか、物件退去者や取引先従業員などあわせて46人分の個人情報 | 業務中に車上荒らしに遭い、顧客情報が記載された書類が盗まれた |

| 33 | ネット通販 | 不正アクセス | クレジットカードで決済した顧客の個人情報、最大1207件(クレジットカードの名義や番号、有効期限、セキュリティコードのほか、住所など) | |

| 34 | 不動産 | メール誤送信 | メールアドレス398件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 35 | 医療サービス | USBメモリ紛失 | 患者530人の氏名や住所、電話番号、性別、生年月日、初診算定日、最終診療日など | |

| 36 | 音楽教室 | 誤開示 | 生徒の氏名4198件や、保護者のメールアドレス1838件など | |

| 37 | 信用情報会社 | 不正アクセス | 約1億4300万件の個人情報が影響を受ける可能性があり、氏名や生年月日、住所、社会保障番号のほか、一部には運転免許番号 | アメリカの信用情報会社 |

| 38 | 市 | 不正閲覧 | 子育て福祉部こども未来室の副主任と、総合事務室課長代理の2人が、ほかの職員のアカウントを使って市役所のサーバに不正アクセスし、人事情報を閲覧 | 今回の問題を受けて同市では、パソコンのログインパスワードを複雑なものに変更。定期的にパスワードを強制変更させる対策を取るという |

| 39 | 市 | 不正閲覧 | 業務上の必要がないにもかかわらず、知人の個人情報を住民基本台帳で閲覧。内容をその知人に提供 | 個人情報を業務目的以外で閲覧し、内容を知人に提供した職員に対し、懲戒処分を実施した |

| 40 | ネット通販 | 不正アクセス | 電話番号、メールアドレス、ログインパスワードなど | |

| 41 | 市立小学校 | ハードディスク紛失 | 4校の児童434人の氏名と住所のほか、2校の校外活動写真700件以上が保存 | 飲食後の帰宅途中に転倒して意識を失い、警察官が駆けつけて意識を回復するまでの2時間ほどの間に、ハードディスクが入った鞄ごと持ち去られた |

| 42 | 銀行 | 書類紛失 | 顧客の氏名や口座番号、金融機関コード、支店番号、入出金金額、取引後残高などが含まれる。取引が振り込みの場合は、さらに振込依頼人の氏名や電話番号、受取人の氏名、口座番号なども含まれる記録紙。 | 誤廃棄の可能性 |

| 43 | 市 | 書類紛失 | 特別支援学級に在籍する児童33人の氏名や保護者氏名、住所、電話番号、生年月日、学年とクラスなど | |

| 44 | 銀行 | 書類紛失 | 顧客の氏名や住所、電話番号のほか、口座番号、取引金額、印影など | 誤廃棄の可能性 |

| 45 | 私立大学 | メール誤送信 | メールアドレス502件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 46 | メーカー | 不正アクセス | 顧客128人および同社従業員24人の氏名や購入店舗、購入商品、購入金額のほか、取引先従業員24人の氏名、会社の住所と電話番号、メールアドレスなどの個人情報 | |

| 47 | 市立小学校 | 書類紛失 | 35人分の調査票で、児童や保護者、同居家族の氏名と生年月日のほか、住所、電話番号、緊急連絡先、通学路、保護者不在の時間帯など | |

| 48 | 鉄道 | 内部不正 | 個人情報が持ち出されたカード会員は約30人 | コールセンター業務の委託事業者で働く派遣社員が、クレジットカード番号含む顧客情報を持ち出し、商品を不正に購入していたもの |

| 49 | 放送 | 不正アクセス | 氏名とメールアドレス約1270件、およびニックネームとメールアドレスのべ37万件 | |

| 50 | ネット通販 | 不正アクセス | クレジットカード決済を利用した顧客最大627人の個人情報 | |

| 51 | 出版 | メール誤送信 | メールアドレス422件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 52 | 市 | 誤廃棄 | 住民異動届などの申請関係文書や調査関係文書、経理関係文書、庶務関係文書など、あわせて455件 | |

| 53 | 医療サービス | 不正アクセス | 医療機関の患者59万7452人分の個人情報が流出した可能性がある。氏名や生年月日、電話番号、メールアドレスのほか、診察券番号や予約時間などが含まれる。 | |

| 54 | 販売 | 不正アクセス | 会員情報616件。電話番号、メールアドレス、同サービスのログインパスワード | |

| 55 | 府 | 誤開示 | 特殊詐欺の被害者329人の氏名、年齢、性別、職業、犯行状況に関する情報など | 公開時に十分確認しておらず、被害者の個人情報含むファイルも誤って一緒に公開してしまった |

| 56 | 飲食 | 盗難 | プレゼントキャンペーンに応募した約1000人分の申込書が保管されていた。氏名や住所、電話暗号、年齢、生年月日、性別などが含まれる。 プレゼントキャンペーンに応募した約1000人分の申込書が保管されていた。氏名や住所、電話暗号、年齢、生年月日、性別などが含まれる。 | |

| 57 | ガス | 不正アクセス | 顧客103件が流出した可能性 | |

| 58 | NPO | メール誤送信 | メールアドレス389件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

| 59 | ガス | 書類紛失 | 顧客40件の氏名と住所、領収金額など | 委託先での顧客情報が記載された領収書控えの紛失 |

| 60 | スーパーマーケット | 書類紛失 | 顧客の氏名や住所、電話番号、年齢、性別が記載されている応募養子約60件。 | 誤廃棄の可能性 |

| 61 | 介護施設 | 書類紛失 | 同施設の利用者や職員の個人情報含む書類 | 職員が車上荒らしに遭い、個人情報含む書類が盗まれた |

| 62 | 投資 | 書類紛失 | イベント参加者35人の氏名と電話番号含むリストのほか、託児希望者6人のリスト、イベント参加者の自己紹介文、名札など | |

| 63 | 市 | カード紛失 | マイナンバーカード21件 | |

| 64 | 国立大学 | システム不具合 | 氏名や電話番号、メールアドレス、所属機関名など | |

| 65 | 私立大学 | 誤開示 | 会員468人分の氏名のほか、学生または保護者などの属性情報 | Webサイト委託先での設定ミス |

| 66 | 放送 | 書類紛失 | 視聴者の帳票3306件で、氏名や住所、電話番号、メールアドレス、クレジットカード番号など | 路上に帳票が落ちているという情報が寄せられ、275件の帳票を回収したものの、のこる3031件が見つかっていない |

| 67 | 市 | 書類紛失 | 高齢者687人分の氏名や住所、性別など個人情報 | |

| 68 | 市 | 不正閲覧 | 特定の個人の住所 | 特定の個人の住所を閲覧 同窓会の案内状を作成するため、個人情報照会システムを使用。特定の個人の住所を閲覧し、同窓会の幹事に住所を提供していた |

| 69 | ネット通販 | 不明 | 会員情報1万4612件 | 詳細を公表せず |

| 70 | 組合 | パソコン紛失 | 会員の氏名や住所、電話番号 | |

| 71 | 私立大学 | USBメモリ紛失 | 学生134人分の氏名と学籍番号含む履修者名簿のほか、学生9人分の氏名や実習状況含む教育実習生指導報告書、学生2人分の氏名、性別、生年月日含む推薦書など | |

| 72 | 市 | メール誤送信 | メールアドレス131件 | 「Bcc」で送信すべきところを誤って「Cc」で送信 |

「38」の事案は、市役所の内部ネットワークに不正にアクセスしたとして、大阪府富田林市の職員2人が不正アクセス禁止法違反の疑いで、大阪府警サイバー犯罪対策課に相次いで摘発されたものです。職員は人事課など複数部署の職員のIDやパスワードを無断で使い、内部ネットワークに約430回にわたってアクセスし、職員の人事異動や懲戒処分の情報を複製し、自宅で閲覧していたといいます。市民の個人情報を扱う市役所のネットワークが、IDは職員番号、パスワードはIDに複数の数字を合わせたものであり、容易に推測できるパスワードで運用されていたことも問題です。また、同様の事案等の対策にあたっては、組織内部からの不正なアクセスも前提としたアカウント情報の管理と、不必要な権限の洗い出しやアクセス状況の継続したモニタリングなど、まずは基本を徹底することから始める必要があります。

「39」と「68」も同様の事案ですが、一般的な内部不正対策としてまず挙げられるのは、権限の管理とログの収集です。権限の管理では、従業員それぞれに適切な権限を設定するとともに、退職した際には遅滞なくアカウントを消去するといった対策も重要です。情報漏えい事案の中には、退職者のアカウントをすぐに消去しなかったことで、退職者が退職後も重要情報にアクセスするために当該システムへログインできるケースもありました。また、従業員の操作ログを収集、保管することで、問題が発生した際の原因を突き止めやすくできるほか、「常に監視されている」という意識を持たせることで犯罪抑止効果も期待できます。また、ログの収集、管理の面では、最近ではSIEM(Security Information and Event Management:セキュリティ情報イベント管理)を活用するケースも増えています。

SIEMは、さまざまな機器のログを収集し、分析できます。例えば、権限のないフォルダにアクセスしようとしたり、大容量ファイルのコピーを行う、業務とは関係ない相手にメールを送るなど、内部犯罪の芽になるような行為をカウントし、一定以上のスコアになった従業員を把握するというものです。さらに最近では、AIや機械学習を内部犯罪の検知に活かすものもあります。例えば、内部犯罪を起こしてしまう人は、それを実行に移すまでに、かつての同僚とメールをやり取りして愚痴を書く傾向があるので、それをAIや機械学習によって検知し、未然に防ぐようなソリューションもあります。この場合は、あらかじめメールを検閲することを従業員に伝える必要がありますが、それも抑止力になるかも知れません。そして、何より重要なことは、従業員の教育による意識の向上です。会社に勤めることとはどういうことなのか、会社の目的や従業員の目的になど基本的な心構えを教える必要があるでしょう。

こうした教育は入社時だけでなく、定期的に実施することが重要なのです。

セミナーや研修について

当社ではSNS利用上のリスクや情報管理(主に情報漏えい対策)に関して、セミナーや研修を企業・自治体・学校、病院等の分野で数多く実施しております。

セミナーや研修を通じて、新社会人(新入生)に限らず、全社的に教育を実施しインターネットの特性や情報リテラシーの理解、意識の向上を検討されている際は是非ご相談ください。

【お問い合わせ】

株式会社エス・ピー・ネットワーク 総合研究室

Mail:souken@sp-network.co.jp

TEL:03-6891-5556