サプライチェーンのセキュリティ

2021.01.19総合研究部 上席研究員 佐藤栄俊

【もくじ】

概要

1.セキュリティ対策、取り組み強化の注意喚起

2.サプライチェーンにおけるセキュリティの重要性

3.サプライチェーンへの攻撃の手口、被害事例

4.弱点となる中小

5.サプライチェーンへの考え方と実際の対応

6.まずはできることを考えることも大事

1.サプライチェーンのセキュリティ

概要

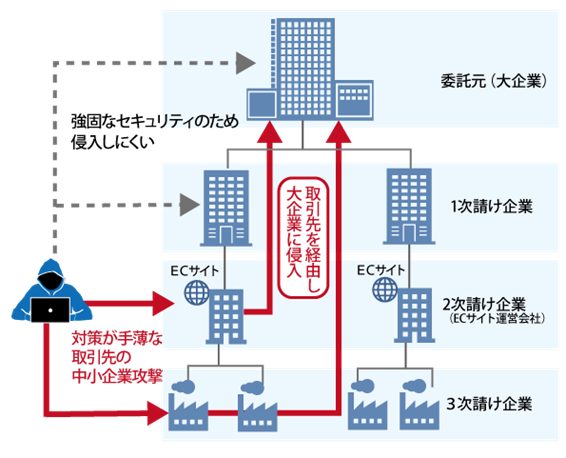

自社ではセキュリティ対策を施していても、関連する取引先や委託先経由で個人情報や機密情報が流出・漏えいする被害が発生しています。サプライチェーンとなるグループ会社や業務委託先、発注・仕入先といった中小の企業を攻撃してマルウェアなどを感染させ、それを踏み台にしてターゲット企業に侵入されてしまうものです。サプライチェーン対象とする攻撃の仕組みを知り、委託先の企業と連携し、緊密なセキュリティ対策を行う重要性が増しています。今回の「情報セキュリティトピックス」では、企業や組織が知るべきサプライチェーンに潜むセキュリティ上のリスクや問題についてまとめていきます。

1.セキュリティ対策、取り組み強化の注意喚起

経済産業省は2020年12月18日、企業経営者を対象に、サイバーセキュリティの取り組みを強化するよう、注意を呼びかけました。注意喚起として、最近の攻撃の特徴、目的を解説するとともに、注意すべき点を整理した資料を公表しています。このような注意喚起にいたる経緯としては、新型コロナウイルス感染拡大にともない、中小企業を含む取引先や海外拠点で、性急に構築されたテレワーク環境を狙う攻撃が昨年から急増していることが理由です。また、デジタルトランスフォーメーション(DX)の機運が継続して高まる新たな社会環境のなか、クラウドサービスの活用や企業間のコラボレーションもますます進展しており、サプライチェーンを狙うサイバー攻撃も国内外で多数発生しているということも挙げられます。

▼経済産業省「最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います」

自組織はもちろん委託先などを含めたサプライチェーン全体で情報セキュリティを確保することの重要性は以前より叫ばれていました。ただ、直近では、新型コロナウイルスの影響により、生産拠点の国内回帰などのサプライチェーン再編や、業務のデジタル化のさらなる加速が盛んに議論・編成されている状況にあります。そういった背景を踏まえ、サプライチェーン全体でのセキュリティ確保はより重要なものとなってきています。

緊急事態宣言による事業活動の停滞を防ぐため、多くの事業者がテレワークを導入しました。今後この流れが拡大すると、今回対応に苦慮した工場や物流拠点の自動化、すなわちサプライチェーンの無人化が急速に進んでいくことになります。IoTやAIの導入が加速していくそのタイミングで基本的な仕組みや、サイバーリスクへの対応方法について、ある程度の共通理解を持っておく必要があります。

今後もあらゆる製品や工場がネットワークで繋がる中、間隙を突くサイバー攻撃の基点が増えていくことになります。正面突破は難しい組織であっても、まずは防御の手薄なグループ企業、取引先企業、関連組織などを侵入口として攻撃し、そこから標的へ潜入するというものです。自動車や航空機、発電設備といった企業の取引先は数千を超え、その多くはサイバー対策に人手や経営資源を割く余裕がないのが現状ですが、”末端に至るまで安全を確保する責任を負う”「サプライチェーンマネジメントの厳格化」が今、事業者に要求されているということをあらためて認識する必要があります。パートナーとともに脅威に対する共通の認識を持つとともに、脆弱性を把握し優先すべきセキュリティを確保することが、結果としてサプライチェーン全体を守ることになり、結局は自社の対策に繋がるものといえます。

2.サプライチェーンにおけるセキュリティの重要性

そもそも、サプライチェーンとは製品の原材料・部品の調達から、製造、在庫管理、配送、販売、消費までの全体の一連の流れのことを指します。昨今のサプライチェーンは、それぞれのプロセスが別々にあるのではなく、全体の効率化に向けて、一連の流れとして管理し、連携する取り組みがなされており、これをサプライチェーン・マネジメント(SCM)といいます。

委託や下請け、孫請けの多い日本の企業においては、多くの企業がサプライチェーンの一環を担っているといえます。しかも、複雑な階層構造となっているため、直接やりとりしている取引先が別の企業の下請けであることも多数あります。そのため、自社で製作している部品が、最終的にどの製品に使われるのかが分かりづらいこともあるほどです。

例えば、防衛関連の製造業では、この複雑さを逆に利用しています。部品単位で多くの企業に製造を発注することで、完成品の全体像が容易に判明しないようにしています。また、精密部品を海外から受注している小規模企業もあります。サプライチェーンが日本国内だけで完結しないケースが多いことにも、注意が必要です。こうしたサプライチェーンが今、攻撃や狙いの対象にさらされているということです。

攻撃者は、攻撃に時間やコストがかかることを嫌がります。そこで効率を考えて、本来標的とする企業に関連がありながらセキュリティ対策が甘いと思われる下請け企業などを狙うようになります。こうした企業にサイバー攻撃を行って侵入し、そこを足がかりにして正規の「やりとり」に見せかけ、本来の標的である企業に攻撃を仕掛けるわけです。つまり、一連のサプライチェーンの一翼を担う企業群の中でも辺縁部に多くあるだろう弱み、ほころびにつけ込んで「網の中」へ侵入し、サプライチェーンの中枢へと迫る手口です。不正に侵入することによって、委託元との専用線やVPNで接続している端末を乗っ取ってしまえば、重要な情報にアクセスすることができます。実際に、このような手法で委託元の企業から重要な情報を盗まれる事例も発生しています。

また、脅威は外部からの攻撃だけとは限りません。従業員による操作ミスや、悪意のある内部者による犯行が起きる可能性もあります。設定ミスにより顧客情報のデータベースがインターネットから参照できる状態になってしまったり、重要なファイルをクラウドサービスの共有フォルダーに保存してしまったりすることも考えられます。サプライチェーンを構成する企業の従業員のモラルや教育・周知のあり方などについても目を向ける必要があります。

3.サプライチェーンへの攻撃の手口、被害事例

サプライチェーンの弱点を悪用した攻撃には、過去実際に起こった被害事例として以下のようなものがあります。

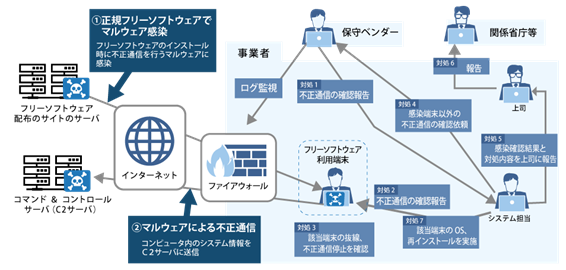

予め特定のターゲットを絞るのではなく、正規のフリーソフトウェアにマルウェアを忍ばせておき、そのソフトウェアをインストールする際にパソコンがマルウェアに感染させてしまうという不特定多数の利用者に向けた無差別な犯行です。企業の従業員がインストールをすれば会社の顧客情報や個人情報、営業秘密情報を盗み取れる可能性があることを目的としています。マルウェアは放っておくと会社のサーバに保管しているファイルに感染させて社内システムを乗っ取ることも可能です。乗っ取られたシステムは外部のC2サーバにマルウェアによる不正通信で情報を送り込んで会社内部の情報を自動的に盗み取ることも可能です。

【対応経緯】

- 保守ベンダーから、マルウェアに感染したフリーソフトウェアに由来する不正通信が検出されたとの報告があった。

- システム担当が導入していた端末運用管理ソフトウェアにより、フリーソフトウェアをインストールした端末を特定し、早急に端末をネットワーク(インターネットに接続)から切り離した。

- 不正通信は、正規のフリーソフトウェアに埋め込まれたマルウェアによるものであり、フリーソフトウェアを利用していた

- 感染端末以外からの不正通信等はないことを確認した。

▼参考資料:内閣サイバーセキュリティセンター(NISC):2017年度 重要インフラにおける補完調査について

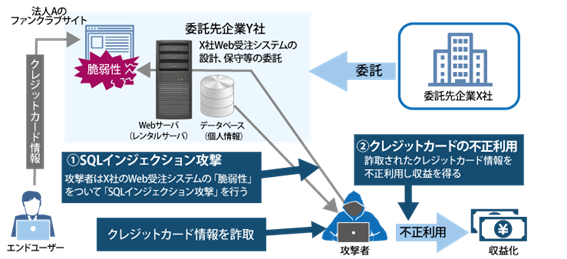

- Y社が構築したX社の通信販売用サイトが、SQLインジェクションによる不正アクセスを受け、過去に利用した顧客のクレジットカード情報を含む個人情報が流出。

- ウェブサイトを構築したY社は、X社から個人情報漏えい対応費用や原因究明のための調査費用および売り上げの減少に対して約1億円の損害賠償請求を受けた。(東京地判2014年1月23日判時2221号71頁)

▼参考:情報処理推進機構(IPA):サプライチェーンのセキュリティ脅威に備える ~ 今何がおこっているのか、あなたは何をすればいいのか ~

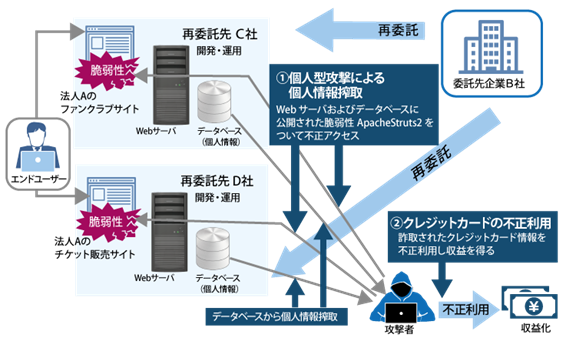

- Webアプリケーションへの攻撃による個人情報窃取(Apache Struts2 の脆弱性)

- 男子プロスポーツ法人Aの事案

- 最大約150,5000件の個人情報(クレジットカード情報約32,000件含む)が搾取(または閲覧)された可能性

- カードの不正利用は、379件、約880万円の被害が報告(2017年5月8日時点)

▼参考:情報処理推進機構(IPA):サプライチェーンのセキュリティ脅威に備える ~ 今何がおこっているのか、あなたは何をすればいいのか ~

上記事例からも分かるように、委託先におけるマルウェア感染や、再委託先による不適切なシステム運用等を原因として、被害が委託元にまで及ぶケースは多くあります。サプライチェーンの弱点を悪用した攻撃に対しては、最早、自社のセキュリティ対策を万全にするのみでは足りず、委託先や調達先等のサプライチェーン全体を考慮したセキュリティ対策が必要となります。

4.弱点となる中小

以前から資金的にも人的にも余裕のない中小企業では、サイバー攻撃に対して脆弱であり、それ以上にサイバーセキュリティに対する意識の欠如が指摘されていました。さらに大企業へのサイバー攻撃の被害が問題視されるとともに、サプライチェーン上の下層にある中小企業のセキュリティ対策の有無が無視できなくなっています。実際、中小企業のセキュリティ対策が十分でなく、セキュリティ意識も低いことが数々の調査で明らかになっています。2018年から2019年にかけて大阪商工会議所と神戸大学、それに東京海上日動火災が共同で大阪府内の様々な業種の中小企業30社において、その会社のネットワークに対し、サイバー攻撃の有無とその詳細、被害について詳細な分析が行われました。その結果、ほとんどの会社がサイバー攻撃を受け、6社については深刻な被害を受けた可能性が高いことが判明しています。6社以外にも不正アクセスが成功した可能性が高く、情報が漏えいした可能性がある会社も存在します。「可能性」として、被害等を確定させていないのは企業がその被害や情報漏えいを公式に認めていないことが理由です。ちなみに、この30社のほとんどは、自社のサイバーセキュリティ対策への自信から同調査へ応募している傾向がわかっています。このように少なくとも最小限のセキュリティ対策を施した会社ですら、サイバー攻撃の被害にあう可能性が高いことが実証されています。そして何よりも危惧されることは、それらの会社はすべて自身らでの被害の発見ではなく、他所(調査実験)からの指摘によるものであるということです。

この調査実験を受けて、一昨年、昨年と経済産業省の取り組みとして、「サイバーセキュリティお助け隊」なる実証事業を行い、全国約1,000社に対して、サイバーセキュリティ対策支援を行ったところ、深刻なアラート(セキュリティ警告)が900件以上発生し、その中でも約100件が、悪意のあるファイル削除やアクセス制御、さらには他への不正アクセス等を行っているケースも確認されています。

上記のような状況を鑑みると、委託元は、委託先が再委託する相手方、再委託する業務内容及び再委託先のデータの取扱方法等について、委託先から事前報告又は承認を求めることや委託先を通じて定期的に監査を実施する等、委託先が再委託先に対し監督を適切に果たすこと、安全管理措置を講ずることを十分に確認することが望ましいと言えます。また、BPO(Business Process Outsourcing)における個人事業主の利用やBCP(Business Continuity Plan)における有事の在宅勤務、フリーランスの増加等の様々な場面でセキュリティに対するモラルや問題も問われることになります。

つまり、中小企業だから狙われないだろうと、セキュリティ対策をおろそかにすることは、攻撃者のまさに思う壺、恰好の餌食ということなのです。その結果、自社は侵入された被害者であるはずなのに、取引先や一般利用者に対して加害者になってしまうといった事態も起こりかねないということです。

5.サプライチェーンへの考え方と実際の対応

事業活動上、必要な資源を外部から調達する、あるいは自ら第三者へ資源を提供する、といった活動のつながり、いわゆる「サプライチェーン」の管理は、古くから経営課題として認識されてきました。「サプライチェーン」という語は、かつては製造業における原材料や部材の確保から消費、破棄に至るサイクルを指して用いられてました。経済のグローバル化が進展し、物や財、人、サービス、情報の取引がかつてない速度と規模で行われるに至り、調達製品や取引先とのやりとりから生じうるサイバーリスクもサプライチェーンリスクとして扱われるようになっています。脅威動向をみても、既存取引先との情報流通経路を介したサイバー攻撃が主要脅威シナリオのひとつになりつつあります 。こうした状況の下で、物品・役務調達に関するサプライチェーンリスクの管理策としては、事業継続の観点から代替調達先を確保する手法が広く採用されています。しかし、サイバーセキュリティの観点からは、取引先の増加は組織の露出(潜在的攻撃経路の増加)を意味するため、新たな管理を伴う点に注意する必要があります。

新たな取引先や委託先のセキュリティ対策状況の確認については、法令などにおいても明文化されるようになってきています。例えば、個人情報保護法では、「個人情報取扱事業者は、個人データの取扱いの全部又は一部を委託する場合、法第20条に基づく安全管理措置を順守させるよう、受託者に対し必要かつ適切な監督をしなければならない。」と定められており、業務を委託する際には、委託先のデータ保護体制が十分なレベルにあるかを定期的に確認することを求めています。

また、PCI DSS(Payment Card Industry Data Security Standard)(※)のバージョン「3.0」では、委託先を「カード会員データを共有している、またはカード会員データのセキュリティに影響を与える可能性があるサービスプロバイダー」と表現しています。カード会員データの委託元は、委託先の管理責任があり、委託先とその業務やシステムをリスト化するとともに、責任分岐点を明確にして書面上で契約を締結し、委託先がPCI DSSに準拠しているかを最低年1回確認するとしています。

※加盟店やサービスプロバイダにおいて、クレジットカード情報を安全に取り扱う事を目的として策定された国際基準です。PCI SSCという団体によって運用、管理されています。国際カードブランド(American Express、Discover、JCB、MasterCard、VISA)は、クレジットカード取引に関わるすべての事業者がPCI DSSに準拠することを求めています。システムセキュリティや組織のセキュリティ管理体制だけでなく、ほぼ毎年追加される業界ベストプラクティスを反映しており、時代に合ったセキュリティ基準となっています。

さらに、NIST(米国国立標準技術研究所)のセキュリティ基準「SP800-171」では、サプライチェーン全体での準拠を推奨しています。この基準を満たすセキュリティ対策を構築していないと、サプライチェーンに参加することさえできなくなります。米国では「SP800-171」を全ての企業に準拠を義務付ける計画であるため、将来的には米国企業の下請けとなっている日本企業も当然のように対応を迫られることになります。

今後は、こうしたセキュリティ基準がサプライチェーンへの要求事項の一つになる可能性が高くなります。これらのセキュリティ基準では、具体的なセキュリティ対策はもちろん、セキュリティリスクの把握やデータガバナンスといった側面でも対応が求められます。そのためには、自社にあるIT機器やデータの扱われ方、保管場所とその方法などを正確に把握する必要があります。IT機器やデータの「棚卸し」が必須となるわけです。

日本企業の場合、三次請け以降のサプライヤーのことは見えていないことが多くあります。当たり前の話ですが、見えていないものは管理できず、結果として、サプライチェーンの信頼性・安全性が確保できないという話になります。しかも、ここで問題なのは、末端のサプライヤーのセキュリティに関して、どの部門が責任を持つべきかが定まっていないことです。これは、サイバーリスクに備えるという点でも非常に危ういことであり、サプライチェーンの頂点に位置する企業は、セキュリティリスクに対する認識を改めて、全サプライヤーに対するガバナンスの体制を整える必要があります。

また、サプライチェーン管理は契約のタイミングにより、契約前・契約締結時、契約期間中、契約終了後の大きく3段階に分類でき、委託先を対象とする場合の対策例としては以下のようにまとめられます。中でも特に重要なことは、契約前・契約締結時のセキュリティ要求事項の提示と契約期間中における点検、評価、監査です。業務委託の場合、セキュリティ対策を委託先に一任するのではなく、委託する業務内容に応じた必要なセキュリティ対策を要求事項として明示しなければなりません。契約期間中においては、その履行状況を点検、評価、監査し、その結果、セキュリティ上の不備が発見された場合には、改善を要求するとともに、改善が見られない場合には委託先の変更も検討することになります。

▼情報処理推進機構「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」

サプライチェーンにかかるセキュリティ対策の例

| 契約のタイミング | セキュリティ対策 |

| 契約前・契約締結時 | ■ 契約先の選定(選定基準は次の通り) – セキュリティ管理に係る責任者の設置状況 – セキュリティインシデントの発生状況 – 第三者認証の取得状況(ISMS、プライバシーマーク等) ■ セキュリティ要求事項の提示(要求事項は次の通り) |

| 契約期間中 | 契約先の点検、評価、監査 |

| 契約終了後 | 貸与情報資産の返却または、消去 |

その他、攻撃を受けた際の取引先との連携について定めておくことも重要です。被害事例で紹介したように、サイバー攻撃による影響は被害を受けた企業に止まることなく、サプライチェーンを構成する他の組織にも影響を及ぼすことがほとんどであるため、自社だけのインシデント対応態勢を整備するだけでなくだけでなく、予め取引先との連絡・報告用の窓口を設置することや、定期的にサイバー攻撃を想定した訓練を実施する等、サプライチェーン全体での取り組みが重要となります。

6.まずはできることを考えることも大事

とはいえ、昨今の経営環境にともない資金面でも、人的な面でも厳しい状況にある中小企業では、社員個人がたまたま持っている知識やスキルを参考にしたり、知り合いの担当者にサポートを頼ったりせざるをえない現状があります。いわば、溺れかけているような人に「頑張って泳げ」と船の上から声を掛けている状況であることも否めません。

では、セキュリティ対策として、中堅・中小企業は何から始めればよいのでしょうか。セキュリティ対策は、セキュリティ製品の導入だけが対策ではありません。企業の規模を問わず実践できることもあります。基本的なセキュリティ対策を確実に実施し、それらを積み上げることで脅威や攻撃に対する防御力を高められます。ネットワークやサプライチェーンのセキュリティに対する考え方は経済産業省の「サイバー経営セキュリティ経営ガイドライン」が参考になります。このガイドラインは、セキュリティに関して経営者が認識すべき3原則と、経営者が施策の責任者に対して求めるべき重要項目が解説されています。

▼経済産業省「サイバーセキュリティ経営ガイドライン」

- 経営者自身が率先してサイバーセキュリティリスクを認識し、対策を進めることが必要

- 自社だけでなく関連企業、ビジネスパートナーを含めた関連企業すべてでセキュリティ対策が必要

- 顧客や株主の信頼感を高めるために、常にサイバーセキュリティリスクの対策や情報開示をしておくなどの適切なコミュニケーションが必要

これまでは、顧客や取引先、消費者に対して対外的に「この対策をしているから、うちの会社のセキュリティ対策は万全ですよ」と言えるような明確かつ客観的な基準がありませんでしたが、今後、企業や組織にとって同ガイドラインが定める基準が、今後情報セキュリティ対策実施の「最低基準」となります。

同ガイドラインでは、上記を踏まえた上で、“経営者が”セキュリティリスクの脅威を認識し、“経営者が”対策の実施を推進すべきだ、と明記しています。つまり、“セキュリティ対策は経営者が率先して取り組むべきリスク事項である”ということが明確にされています。

また、内閣サイバーセキュリティセンター(NISC)が公開する「小さな中小企業とNPO向け情報セキュリティハンドブック」も有用です。このハンドブックは、小規模事業者やネットワークセキュリティ担当者を置くことが難しい企業に向けて作成されています。情報セキュリティの基礎については、次の8項目が紹介されています。いずれも多くの費用はかからず、専門的な知識がなくても実行できるものばかりです。現状のセキュリティ対策を確認するための一つのツールとして活用してみてはいかがでしょうか。

▼内閣サイバーセキュリティセンター「小さな中小企業とNPO向け情報セキュリティハンドブック」

情報セキュリティの8つのポイント

- OSやソフトウェアは常に最新の状態にしよう!

OSやソフトウェアをリリースしているメーカーは、セキュリティを含む不具合が発見されると、それを修正するためのプログラムやパッチを公開する。定期的にアップデータを確認してそれらを適用することで、攻撃者が狙ってくるセキュリティホールを塞ぐことができる。 - ウイルス対策ソフトを導入しよう!

パソコンに侵入し、悪さをするマルウェアは日進月歩で進化している。その侵入や動作を防ぐには、専用の対策ソフトが有効だ。 - パスワードを強化しよう!

サービス利用時の認証は、現在おIDとパスワードを入力する方法が一般的だ。パスワードは複雑で推測されにくいもをを遣い、他人に知られないように管理することが基本となる。 - 共有設定を見直そう!

ネットワーク上の共有フォルダなどにファイルを保存する場合、その場所が誰にでもアクセスできる状態になっていることがある。この状態では、悪意ある攻撃者に簡単にファイルを盗まれてしまう。 - 脅威や攻撃の手口を知ろう!

セキュリティ対策の高度化に対抗するように、攻撃者の攻撃手法も進化している。情報収集によって攻撃のトレンドを知ることで、先回りして防衛することも可能になる。 - 常にバックアップを取ろう!

たてファイルがロックされるなどの被害にあっても、定期的なバックアップしておけば、バックアップ時の状態に戻せる。 - 人間にもセキュリティホールがあることを知ろう!

PCやネットワークだけではなく、攻撃者は人間の弱みや勘違いなどを利用して侵入したり、情報を窃盗したりすることもある。 - 困ったら各種窓口にすぐ相談しよう!

もしもサイバー被害に遭ってしまったときその対処法がわからなくても、気軽に相談できる窓口はたくさんある。いざという時のために、連絡先を調べておくと安心だ。

2.最近のトピックス

▼独立行政法人情報処理推進機構(IPA)「ニューノーマルにおけるテレワークとITサプライチェーンのセキュリティ実態調査」

独立行政法人情報処理推進機構(IPA)は2020年12月24日、「ニューノーマルにおけるテレワークとITサプライチェーンのセキュリティ実態調査」の一部を中間報告として公開しました。IPAではICT環境の変化について、特にITシステム・サービスの業務委託でのセキュリティの取り決めに与える影響を調査する目的で、個人および企業へアンケート調査を実施しており、今回は、個人へのアンケート調査結果の一部を中間報告として公開したものです。

なお、IPAでは企業へのアンケート結果についても今年1月以降、中間報告として公開する予定としています。

同調査によると、回答者の約75%がテレワークを経験、うち約60%が2020年4月の緊急事態宣言後にテレワークを導入しています。会社業務にWeb会議ツールを利用する人の割合は、緊急事態宣言前は45.7%だったのに対し、緊急事態宣言中に73.7%、緊急事態宣言後は77.4%と急速に拡大しました。

また同調査によると、回答者の約7割が取引先の行動に変化を感じ、取引先企業がテレワークを実施している回答者の約5割がセキュリティ対策に不安を感じていると回答、その内容としては、情報漏えい発生時の経路判別や、取引先のテレワーク環境のセキュリティ対策に懸念を持っていることが明らかになっています。

同調査では、不安に感じている理由として「情報が漏えいしても経路を判別しにくい」(27.1%)が最も多く、機密情報をシェアした相手がどこでその資料などのコンテンツを閲覧しているのか、また、他の人に見られる可能性はないのかといったことに不安を抱いていることが分かります。

また、テレワーク中にウイルス感染や不正アクセスなどのセキュリティインシデントを認識した場合の対応について、テレワーク実施頻度週2日以下の回答者の4割以上が「インシデント発生時の対応方法が分からない」と答えており、基本的に完全テレワークとした回答者の48.2%が「セキュリティインシデント発生時にマニュアルが参照できないこと」を不安な点として上げています。

新型コロナウイルス感染拡大から約1年が経過した今、VPNや修正プログラム適用だけでなく、従業員に臨時に付与したアクセス権限や迂回運用等、「その場しのぎのテレワーク環境」全体を再点検する時期に来ています。ルールや脅威をどのように周知するのか、曖昧にしたり、個人任せにしたりするのではなく、組織全体で情報セキュリティ体制やルールを見直すことが肝心です。そのためには、現時点での課題や問題点を洗い出し、教育も含めたセキュリティ対策をあらためて点検しておく必要があります。

▼公安調査庁「国際テロリズム要覧2020」

公安調査庁は2020年12月7日、「国際テロリズム要覧」を2020年版に更新したと発表しました。公安調査庁では1993年から、国際テロリズムの潮流と各種組織の実態を把握し整理するため、「国際テロリズム要覧」(1993年版)を発刊、2020年版では2020年1月までの各種報道など公開情報を基に作成しています。

同資料では「サイバー空間をめぐる脅威」について、目的によって以下の通り大別し実例を紹介、国際テロ組織に利用される可能性に留意が必要であるとしています。

- 情報窃取・サイバー諜報

日本年金機構における個人情報125万件流出事案(2015年5月発覚)

中国を拠点とする「APT10」によるサイバー諜報 - 情報システムの破壊・機能妨害(サイバー破壊活動)

「Stuxnet」によるイラン核関連施設攻撃事案(2009年~2010年)

ウクライナにおける大規模停電事案(2015年12月)

韓国・平昌冬季オリンピック大会妨害事案(2018年2月) - 不正な金銭獲得

ランサムウェア「WannaCry」の世界規模での感染事案(2017年5月)

暗号資産交換所における不正送金事案(2018年1月) - 心理戦・影響力工作(オンライン・インフルエンス・オペレーション)

2016年米国大統領選挙へのロシアの干渉

同庁では、実例として取り上げた多くが主に国家が関与するサイバー攻撃集団や犯罪組織によるものと推定しています。

また、大規模イベントに対する攻撃は宣伝機会となり得ることから、2021年東京オリンピック・パラリンピック競技大会を狙ったサイバー攻撃に警戒する必要があるとしています。

東京五輪のほか、インフラや仮想通貨(暗号資産)取引所など、標的は広範囲に及んでいる今、官民に関わらずより踏み込んだ取り組みや迅速な対策に当たる体制づくりが求められています。サイバー空間は目に見えなくても、身体、生命、財産、社会活動に対し、「目に見える脅威」だということをあらためて認識する必要があります。「守るべき情報に対する安全は、十分な配慮がなされているか」、組織規模に関わらず十分な対策が進んでいないところが攻撃者にとってターゲットであり、都合の悪い状況を生み出していないか自問する必要があります。政府含め企業も今後、全社的なリスク管理として、自社が十分な情報を管理するレベルを満たしているかどうか、自ら評価し律していくことが要求されています。

▼特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)「NSA2020セキュリティ十大ニュース~コロナが見せつけた大変革時代の幕開け~」

特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)は2020年12月25日、「JNSA2020セキュリティ十大ニュース~コロナが見せつけた大変革時代の幕開け~」を発表しました。

JNSAが選定したセキュリティ十大ニュースはは以下の通りです。

- 第1位:4月7日 新型コロナウイルス感染症 七都府県に緊急事態宣言

~問われるテレワークのセキュリティと働き方~ - 第2位:9月8日 ドコモ口座サービスで不正利用発覚

~信頼されてきた銀行でも甘かった認証、ドコモ利用者以外にも不安を引き起こす。~ - 第3位:9月18日 「デジタル庁」21年に設置へ

~デジタル庁 みんなの期待 ショウキアリ?~ - 第4位:10月1日 東証システム障害で終日売買停止

~危機対応の評価分かれる、IT装置産業のレジリエンスに問題提起~ - 第5位:9月4日 進化を続けるマルウェア「Emotet」の感染急増

~EmotetはEメールコミュニケーションを死にいたらしめるか?~ - 第6位:2月12日 防衛関連企業、不正アクセス事案の調査結果 を公開

~周到に計画された「国家が支援するサイバー攻撃」の衝撃~ - 第7位:10月29日 GoTo利用し無断キャンセル 千葉のホテル、被害63万円分

~急ごしらえでも不正はフセイでいこう!~ - 第8位:6月12日 期待のISMAP運用開始

~クラウドサービス選定に新たなスタンダード~ - 第9位:11月16日 カプコン、標的型ランサムウェアで最大35万人の個人情報流出か

~サイバー攻撃対策も新型コロナ対策も、的確な判断のための計画づくりが重要~ - 第10位:11月5日 経産省、IoTセキュリティ・セーフティ・フレームワーク(IoT-SSF)を策定

~フィジカルとサイバーをつなぐIoTのセキュリティ対策が動きだす~

今年も大きく報じられることになることが予想される不正アクセスや詐欺による事故やトラブルは、その手法や手口は以前からそれほど大きく変わることはないことが考えられます。つまり、既知の脆弱性を利用し、弱いところから少し穴を広げ、つまり個人のパソコンやスマホから些細な攻撃を通して、ネットワークを介して、それを他のパソコンに広げていき、サーバと呼ばれる、根幹のコンピュータにその攻撃が達し、社会全体に深刻な被害を及ぼす結果となります。テレワークが定着するであろう今後、個人や中小企業のパソコンやスマホから対象とした攻撃は今後も増加するということを認識しておく必要があります。

▼首相官邸「デジタル社会の実現に向けた改革の基本方針」

首相官邸は2020年12月25日、「デジタル社会の実現に向けた改革の基本方針」を公表しました。同方針は、デジタル社会の将来像、IT基本法の見直しの考え方、デジタル庁(仮称)設置の考え方等について、デジタル・ガバメント閣僚会議の下で開催したデジタル改革関連法案ワーキンググループにおける議論を踏まえ、政府としての方針を示したものです。

同方針では、利用者中心の行政サービスを提供しプロジェクトを成功に導くために必要となるノウハウを「サービス設計12箇条」として次の通り示し、各府省は12箇条を踏まえて行政サービス改革を進めるとしています。なお、サービス設計にあたっては費用の適正化とサービス向上の両立のため費用対効果の検証を十分に行うものとしています。

第1条:利用者のニーズから出発する

第2条:事実を詳細に把握する

第3条:エンドツーエンドで考える

第4条:全ての関係者に気を配る

第5条:サービスはシンプルにする

第6条:デジタル技術を活用し、サービスの価値を高める

第7条:利用者の日常体験に溶け込む

第8条:自分で作りすぎない

第9条:オープンにサービスを作る

第10条:何度も繰り返す

第11条:一遍にやらず、一貫してやる

第12条:情報システムではなくサービスを作る

また、デジタル庁ではサイバーセキュリティの実現のために、同庁が作成する情報システムの整備・管理の基本的な方針にて、サイバーセキュリティ戦略本部と連携して作成したサイバーセキュリティに関する基本的な方針を示すとともに、同庁にセキュリティ専門チームを設置、同庁が整備・運用するシステムの検証・監査を実施し、内閣サイバーセキュリティセンター(NISC)がその体制を強化、同庁が国の行政機関等のシステムに対するセキュリティ監査等を行い、国民の重要な情報資産を保護するとしています。

▼一般財団法人日本情報経済社会推進協会(JIPDEC)「個人情報管理の重要性」

一般財団法人日本情報経済社会推進協会(JIPDEC)は2020年12月23日、社内教育用参考資料として「基本編:個人情報管理の重要性」を公開しました。本資料は「個人情報の管理はなぜ必要?」「当社の個人情報取扱いルールについて」「まとめ」の3項目からなっています。

同資料では、個人情報の取扱いに関する事故の傾向として、2019年度の事故報告概要を掲載、発生件数別の傾向として「メール誤送信」が590件(23.2%)が最多で、次いで「その他漏えい」446件(17.5%)の順で、「その他漏えい」は、「プログラム・システム設計・作業ミス」が2018年度の50件から約3倍の160件に増加、「誤廃棄」の件数が2018年度の24件から約2倍の66件に増加しています。また2019年度のメール誤送信の特徴として、添付ファイル間違い、添付ファイルに本来送付すべきでない情報を含めて送信、本来使用すべきメール配信ツールやメール誤送信防止ツールを使用せず、本来と異なった手段で送信などがあるとしています。

2019年度の事故発生原因別の傾向としては、「手順等の不備・不注意・その他」が63%で最多で、次いで「規定・手順の不遵守」23%となっています。同資料では、再発防止策例として「手順等の不備・不注意・その他」については、業務フローや手順を改めて確認し見直す、手順が不注意を防ぐために有効に機能しているかを見直す等を、「規定・手順の不遵守」については、余裕がない、手間だからといって手順を省略しないこと、規定・手順が取扱いの実態に対して適切なのかを見直す等を挙げています。

役職員へのセキュリティに対する理解やモラル、情報倫理の欠如がボトルネックになっている場合、システムでの対策にコストをかけるよりも、「教育」に投資したほうが、効果的である場合も多いと言えます。

正しい知識がないために、無自覚のうちにリスクの高い行動をとったり、誤った情報管理の方法が社内に定着してしまったりしていることもあります。まずは、なぜセキュリティについての知識が大切なのか、何のための研修なのかを明確にして、それを周知することが必要です。セキュリティの話は、ややもすると「面倒臭い」「業務に支障が出る」といったイメージを持たれがちです。そのため、「なぜ」の部分をまず理解してもらうよう心がける必要があります。

実施形式は企業の規模によっても違ってくると思いますが、新入社員や中堅社員、管理職などに対象者を分け、それぞれの対象者の知識や業務内容に合わせた内容で実施するのがよいでしょう。また、複数の日程を用意して、全員が必ず受けられるようにするのも大切です。そうすることが、実際の研修内容の浸透だけでなく、「社員全員がセキュリティについて考えなくてはならない」という会社からの強いメッセージにもつながります。

新入社員や若手社員などセキュリティに関する知識をまだあまり持っていない対象者には、サイバー攻撃の種類などの基礎知識、個人情報や機密情報の扱い方、不審なメールの見分け方や取り扱い方法といった基本的な知識について教育することが大事です。そのうえで、業務のなかで遭遇する可能性のあるリスクへの対処方法や、注意するべきこと、やってはいけないことなどを一つずつ例示しながら教える必要があります。

また、過去に研修を受けていて、セキュリティについてある程度知識があると思われる社員も、「わかったつもり」になっていて、かえってヒューマンエラーのリスクが高まることがあります。知識やルールを再確認するだけでなく、新たな脅威など最新の情報を学ぶためにも、定期的に教育を実施した方がいいでしょう。ここでも具体的に実施するべきこと、してはいけないことを明確にして、それらが守られなかった場合にどのような問題が発生するのかを繰り返し伝えることが重要です。

役職員人ひとりにセキュリティ意識を高めてもらうためには、セキュリティトラブルがちょっとしたミスで起こりうること、発生した場合に社内外に大きな影響をおよぼすトラブルに発展する可能性があることをきちんと理解してもらい、セキュリティに関する問題を全員が「自分ごと」としてとらえて業務に取り組めるような環境を築くことが重要です。

3.最近の個人情報漏えい事故(2020年11月、12月)

下記の表は、昨年11月と12月に発生した個人情報漏えい事故一覧です。会社や組織で公表されているもので、かつ当社で把握しているものであり、国内すべての事案というわけではない点につきましてはご了承願います。

| 1 | 保健所 | 書類紛失 | 申請者1名の氏名、住所、健康診断内容、健康診断を行った医師の氏名等が記載された麻薬施用者免許申請書 | 申請書の仕分けをしている時に他の書類に混在させ紛失した可能性 |

| 2 | 支援機構 | メール誤送信 | 1名分のメールアドレス | 一斉メール形式で送信した際、このうち1グループ456名に宛てた案内文について、サービス登録者1名のメールアドレスが記載された状態で送信 |

| 3 | 市立中学校 | USBメモリ紛失 | 3年生58名、2年生47名の答案用紙をPDF化したものなど | 自宅に持ち帰り紛失 |

| 4 | 市 | 書類紛失 | 19世帯の世帯員の氏名、年齢、性別などが記載された国勢調査の調査票 | 誤廃棄の可能性 |

| 5 | NPO | メール誤送信 | メールアドレス122名分 | 「Bcc」で送信すべきところを誤ってメールアドレスが表示される形式で送信したため |

| 6 | 飲食 | メール誤送信 | メールアドレス585名分 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 7 | 都立高校 | SDカード紛失 | 入学者選抜に係る合計4,697名の氏名、性別、出身中学校など | 学校が認証している記憶媒体以外のSDカードに無断で複写し、自席で保管していた |

| 8 | 郵便 | 書類紛失 | 顧客318名分の氏名や記号番号、取引内容、取引金額等 | 誤廃棄の可能性 |

| 9 | 県 | 書類、鍵紛失 | 会合出席者56名の氏名、役職などが記載された出席名簿と大阪事務所の金属製の鍵とICカードキー | タクシーに乗った際に、書類などを入れた鞄を置き忘れた |

| 10 | 府立高校 | 書類紛失 | 生徒1名の名前、性別、歯科検診結果等が記載された「生徒健康診断票」 | |

| 11 | 通販 | メール誤送信 | メールアドレス106件 | 「Bcc」で送信すべきところを誤ってメールアドレスが表示される形式で送信したため |

| 12 | 新聞社 | メール誤送信 | メールアドレス4,939件 | 「Bcc」で送信すべきところを誤ってメールアドレスが表示される形式で送信したため |

| 13 | 放送 | 誤送付 | 本来入力する情報とは別の顧客の送付先を誤って入力し、請求明細ハガキを作成し送付 | |

| 14 | 大学病院 | USBメモリ紛失 | 患者14万9,335名分の氏名、保険番号等 | 事務所内で紛失していることから、院外への流出の可能性はないとしている |

| 15 | 府 | メール誤送信 | メールアドレス10名分 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 16 | ソフトウェア | メール誤送信 | メールアドレス509件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 17 | 放送 | メール誤送信 | 受験者24名の住所、電話番号、生年月日などが記載されたファイル | ファイルの誤添付 |

| 18 | 県立高校 | FAX誤送信 | 氏名や住所、電話番号などが記載新された書類 | |

| 19 | 市 | 書類紛失 | 生活保護受給者1名に関する記録簿 | 誤廃棄の可能性 |

| 20 | 調剤薬局 | ノートPC紛失 | 患者1,824名分の氏名、生年月日、被保険者番号等 | 誤廃棄の可能性 |

| 21 | 市 | メール誤送信 | メールアドレス88件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 22 | NPO | メール誤送信 | メールアドレス31件 | 「Bcc」で送信すべきところを誤ってメールアドレスが表示される形式で送信したため |

| 23 | 市 | 書類紛失 | 市民36名の氏名、住所が記載された名簿 | |

| 24 | 県 | ノートPC紛失 | 工事に必要な農地の借地契約書の写し36件で、契約者の氏名、住所、契約金額、借地地番など | 現場事務所の窓ガラスが割られ、何者かが侵入し、ノートパソコン2台とモニター1台が持ち去られた |

| 25 | 医科大学 | マルウェア感染 | 員の一部端末がマルウェア「Emotet」に感染したもので、10月23日以降、職員を装ったメールが送信されている | |

| 26 | 県 | メール誤送信 | メールアドレス30件 | 業務委託先において送信先のメールアドレスを宛先に設定したため |

| 27 | 出版 | メール誤送信 | 40人分のメールアドレス | オーディション参加者へメールを送った際、誤って参加者のうち40人のメールアドレスを送信した |

| 28 | 通販 | 不正アクセス | クレジットカードの名義、番号、有効期限、セキュリティコードなど、決済に利用したクレジットカードの情報549件 | |

| 29 | 市 | 誤送付 | 「国民健康保険限度額適用・標準負担額減額認定証」を送付した7人のうち、6人において申請書の入れ違えが判明 | |

| 30 | 府 | メール誤送信 | メールアドレス123件 | 送信先を誤って「CC」に設定したため |

| 31 | 印刷 | 不正アクセス | 調査中 | |

| 32 | 県 | データ消失 | 利用する地元企業の顧客情報などで、中小企業と顧客を結ぶ約300弱のメーリングリストや100弱のメールマガジン | 契約が打ち切りとなり、クラウド上に保存されていたデータが削除、バックアップも作成していたが、同クラウドサービス上に保存されていたため、あわせて消去された |

| 33 | 通信サービス | 不正アクセス | 1万4955件の氏名や住所、電話番号、メールアドレス | |

| 34 | 通販 | 不正アクセス | 顧客のクレジットカード情報811件でクレジットカードの名義、番号、有効期限、セキュリティコードなど | |

| 35 | 通販 | 不正アクセス | クレジットカードの名義、番号、有効期限、セキュリティーコードなど | |

| 36 | ホテル運営 | マルウェア感染 | 通信販売サイトで購入した顧客や、食事券サイトで注文した顧客、および届け先を含む最大2800人の氏名、住所、電話番号、届け先など | 従業員に貸与したパソコン2台がマルウェア「Emotet」に感染し、なりすましメールが多数送信されるとともに、パソコン内に記録されたメール情報が外部へ流出 |

| 37 | 私立大学 | 不正アクセス | 氏名や同大メールアドレス、所属情報、入学年月日など5088件、学生の顔写真データ1万8636件、学生の履修履歴情報4493件、また教員については、氏名や、所属、職位、メールアドレス、シラバスシステムにログインするためのパスワードなど2276件のほか、住所193件や、22人に関するメールデータ、職員および委託業者の氏名やメールアドレスなど233件も被害にあった可能性 | |

| 38 | 芸能事務所 | 不正アクセス | 同サイトでクレジットカード決済を利用した4722人分の顧客情報。クレジットカードの名義、番号、有効期限、セキュリティコード | |

| 39 | 市 | 不正アクセス | 同サイトの問い合わせフォームを利用した個人793件および法人180件のデータで、氏名やメールアドレス、意見、要望のほか、任意で入力した住所や電話番号など | 同市ウェブサイトよりデータが削除され、データの復旧を交換条件として暗号資産であるBitcoinを支払うよう求める英文の脅迫文が残されていた |

| 40 | 出版 | 不正アクセス | 1036件のクレジットカード情報で、クレジットカードの名義、番号、有効期限、セキュリティコード | |

| 41 | イベント | 不正アクセス | 最大677万件の顧客に関する個人情報で、氏名やメールアドレス、暗号化されたパスワード | |

| 42 | 不動産 | 不正アクセス | 氏名や住所、電話番号、性別、生年月日、メールアドレス、パスワードなど | |

| 43 | 区 | 誤送付 | 乳がん検診の対象者40人へ検診の案内を送付したが、その際に別人の受診票を送付 | |

| 44 | 私立大学 | メール誤送信 | 25名分のメールアドレス | 信先のメールアドレスを誤って宛先に入力して送信したため |

| 45 | 共生センター | メール誤送信 | メールアドレス122件 | 送信先のメールアドレスを誤って宛先に入力して送信したため |

| 46 | 市 | メッセージ紛失 | 来場した児童の10年前に募集したタイムカプセルのメッセージ | 誤廃棄の可能性 |

| 47 | メーカー | 不正アクセス | 国内の取引先に関する金融機関口座8635件の支払先として管理していた情報で、取引先名、住所、電話番号、代表者名、金融機関名、口座番号、口座名義など | 利用するクラウドサービスが不正アクセスを受けたもの。11月16日に異常なアクセスを検知 |

| 48 | 通販 | 不正アクセス | 1944件のクレジットカード情報で、クレジットカードの名義や番号、有効期限、セキュリティコードなど | |

| 49 | 市 | 誤掲載 | 新型コロナウイルス感染症の陽性者2515人に関する入院先医療機関名や入院日、検査を受けた医療機関、推定感染源となる場所、接触状況など | 掲載資料を作成する過程で、確認不足により、非公表とすべき部分の削除を忘れたことが原因 |

| 50 | 飲食 | 不正アクセス | ニックネームやメールアドレス、生年月日、気に入っている店舗など2万7944件の会員情報で、氏名や住所、電話番号、性別など任意入力の項目 | |

| 51 | アプリ開発 | 不正アクセス | 登録会員の氏名、生年月日、メールアドレスなど707件 | |

| 52 | 通販 | 不正アクセス | 同サイトでクレジットカード決済を利用した顧客最大464人分の個人情報で、クレジットカードの名義、番号、有効期限、セキュリティコード | |

| 53 | 県 | 誤掲載 | 就農者231人分の氏名や住所、電話番号、性別、生年月日、年齢、就農前の職業、就農地、経営品目、給付金受給状況、就農形態など | 誤って個人情報を含むファイルを添付、作業当時、ミスに気が付き、問題のファイルを個人情報を含まない本来のファイルに差し替えたしたつもりだったが、実際は削除されていなかった |

| 54 | スポーツ連盟 | 誤掲載 | 最大40人のアンケートの回答情報として氏名や住所、電話番号、メールアドレス、ユーザー名、支援額、コメントなど | アンケートを記入するフォームの設定ミス |

| 55 | 府 | 書類紛失 | 結核患者接触者1人の氏名や住所、電話番号、性別、生年月日、検査結果など | 誤廃棄の可能性 |

| 56 | 保健福祉センター | 書類紛失 | 新型コロナウイルス感染症の被検査者13人の氏名や電話番号、車種、車の色、ナンバーのほか、関連患者7人の氏名、一部患者の居住市区など | 名簿1枚を突風で飛ばされ一時紛失 |

| 57 | 消防事務組合 | HDD紛失 | 火災調査書類作成の過程で収集された個人情報6件で、氏名、住所、電話番号、生年月日 | |

| 58 | 厚生労働省 | 記憶媒体紛失 | 被保険者や求職者の氏名、住所、電話番号、生年月日、性別、口座番号など352件の個人情報で、そのうち196件にはマイナンバーも含まれていた | |

| 59 | 通販 | 不正アクセス | 同サイト上でカレンダーを購入した顧客1469人分の情報で、氏名や住所、電話番号、メールアドレス、クレジットカード情報のほか、任意で入力した生年月日、性別、勤務先など | |

| 60 | 県 | メール誤送信 | 療養施設入所者39人の氏名、電話番号、生年月日、性別、年齢、服薬など | 新型コロナウイルスの宿泊療養施設の入所者管理シートを、誤ったメールアドレスへ送信 |

| 61 | 中学校 | 書類紛失 | 職員室で保管していた1クラス39人分の家庭環境票で、生徒と保護者の氏名、住所、電話番号 | |

| 62 | プログラム開発 | マルウェア感染 | 顧客プログラムのソースコードやドキュメントなどの資産 | ファイルが暗号化されて身代金を要求された |

| 63 | ホテル | サーバー紛失 | 利用した顧客に関する個人情報約20万9000件で、氏名や住所、電話番号、ファックス番号、性別、生年月日、メールアドレスなど | 2018年2月にデータを新しいシステムに移管した後、機械室で保管していたが、社有資産の棚卸しを行ったところ、見当たらないことに気がついた |

| 64 | 通販 | 不正アクセス | 4万4663人分のクレジットカード情報で、名義や番号、有効期限、セキュリティコードが含まれる。さらにこのうち少なくとも209人分のクレジットカード情報が不正に利用をされた可能性 | |

| 65 | 国立大学 | 不正アクセス | システムを利用した4万3213人に関する個人情報のべ4万6630件 | |

| 66 | 保険代理店 | 不正アクセス | 面談、メール、電話を通じてやり取りした8万8111件の顧客に関する氏名、住所、電話番号、生年月日、メールアドレス、対応履歴など | |

| 67 | 保健所 | 誤送付 | 新型コロナウイルス感染症患者21人のカタカナ表記の氏名、性別、年齢、入退院情報、病状など | 食育協力事業者の店舗を紹介するパンフレット1部に、個人情報が記載された資料1枚を誤ってホッチキスで留め、早良保健所のパンフレット置き場に設置するミス |

| 68 | 小学校 | ノート紛失 | 児童31人分の氏名とテストの点数 | |

| 69 | 大学附属病院 | ノートPC紛失 | 患者95人分の患者情報 | 自転車による出勤後、駐輪場で盗難被害に遭った |

| 70 | 府 | メール誤送信 | 施設の入居者および職員37人分の氏名、性別が含まれており、そのうち18人は生年月日 | 新型コロナウイルス感染症患者が発生した施設に対して濃厚接触者の一覧表について作成を依頼。その際に一覧表作成用のファイルを送信したが、別の施設より提出を受けた濃厚接触者情報を含むファイルを送信するミス |

| 71 | 開発機構 | 不正アクセス | 役職員、派遣職員、退職者に関する氏名、住所、生年月日、所属などで約1400人分の個人情報 | |

| 72 | 通販 | 不正アクセス | 決済に利用されたクレジットカード情報690件で、クレジットカードの名義や番号、有効期限、セキュリティコード | |

| 73 | レンタカー | 不正アクセス | 顧客のメールアドレス25万3979件 | |

| 74 | 水道局 | 書類紛失 | 氏名、住所、電話番号、郵便物送付先のほか、クレジットカードの種類、名義、番号、有効期限など | |

| 75 | 県 | メール誤送信 | メールアドレス40件 | 誤って宛先に設定したため |

| 76 | 私立病院 | USBメモリ紛失 | 患者のカタカナ氏名、患者ID、依頼元の診療科、依頼医師、検査値など1526人分 | |

| 77 | 市 | 書類紛失 | 児童および生徒の氏名、学年、家庭状況、通学区域などの個人情報 | 誤廃棄の可能性 |

| 78 | 通販 | 不正アクセス | 企業名、店舗名、住所、代表者名、担当者名、電話番号、ファックス番号、メールアドレス、営業対応情報最大138万1735件 | 外部クラウドサービスの設定にミス |

| 79 | 通販 | 不正アクセス | 顧客211人分のクレジットカード情報がで、クレジットカードの名義、番号、有効期限、セキュリティコード | |

| 80 | 町 | 誤送付 | 他人の個人情報が記載されたふるさと納税関連書類 |

「32」「47」「78」は、クラウドサービスの管理・設定ミスによる情報漏えいやトラブルです。テレワーク等によるビジネススタイルの変革や、利便性などの観点から、企業におけるクラウドサービスの利用が一般的になってきています。一方、サービスのアクセス権の認識不足による意図しない設定の誤りによって、社外からアクセス可能な状態になるケースが実際に発生しています。

過去の事案では、クラウドで業務用ソフトを使うマイクロソフトの「オフィス365」で、メールシステムなど複数のサービスでつながりにくい障害が発生しました。その後、アマゾンが提供するクラウドサービス「Amazon Web Services(AWS)」で大規模な障害が発生し、決済サービス「PayPay」や、ユニクロのECサイトなど30社以上に影響が及びました。いまやクラウドは、通常のオンプレミス(自社運用)より堅牢でセキュアだという認識が一般的ですが、それでも落ちるときは落ちるということです。クラウドによる障害を見越した企業の事業継続計画も重要であり、一連のトラブルは、多くの事業者にクラウドのリスク管理について改めて考える契機となりました。

システムや運用をクラウド化することは責任をクラウドに丸投げすることではなく、障害によってインフラやサービスが停止した際の責任や影響も考慮し、設定や運用方法などを改めて点検していくことが求められているということです。

セミナーや研修について

当社ではSNS利用上のリスクや情報管理(主に情報漏えい対策)に関して、セミナーや研修を企業・自治体・学校、病院等の分野で数多く実施しております。

セミナーや研修を通じて、新社会人(新入生)に限らず、全社的に教育を実施しインターネットの特性や情報リテラシーの理解、意識の向上を検討されている際は是非ご相談ください。

【お問い合わせ】

株式会社エス・ピー・ネットワーク 総合研究部

Mail:souken@sp-network.co.jp

TEL:03-6891-5556