情報セキュリティ トピックス

総合研究部 研究員 吉田 基

クレジットカード情報の漏洩対応について~ECサイトを中心に~

1.はじめに

一般社団法人日本クレジット協会が公表したクレジットカード不正利用被害の集計結果 および数値の訂正についてを確認すると、2020年におけるクレジットカード不正利用被害額は、253億円となっています。また、2021年1月~3月における被害額は、73.7億円で、2020年の同時期より約12億円も増加しています。また、ECサイトに対する不正アクセスの増加により、デジタルフォレンジックを専門とする調査会社が多忙となっており、調査開始までに相当の期間を要する事態となっています(執筆時点)。

本稿では、まさに今トレンドといえるサイバー攻撃による不正アクセスを契機とした、ECサイトにおける、クレジットカード情報の漏洩対応について検討していきます。

2.情報漏洩時の対応

(1)なすべき対応

まず、情報漏洩を起こしてしまった企業がなすべき対応を列挙しておきます。なお、本稿は、不正アクセスによるクレジットカード情報漏洩の場面に限定していることについて、ご留意ください。

上記に加えて、個人情報の委託関係によっては、委託元(あるいは委託先)との調整、漏洩規模や影響の程度によっては、コールセンター業者との調整が必要となってきます。

さて、当社の経験則からすると、事業者が情報漏洩を把握した時点で、何をしていいかわからないと相談されることが多いと感じています。各企業で情報漏洩事案を経験している人は、少ないため当然のことでしょう。ただ、最終目的である情報主体への謝罪と説明というゴールから逆算して、今、誰との関係(ステークホルダーは誰か)で、何をすべきかを検討していけば、情報漏洩は十分に対応し得るものといえます。本稿では、何をすべきかを列記するだけではなく、その思考方法を明らかにしつつ、情報漏洩対応の実務を説明していきます。

(2)対情報主体

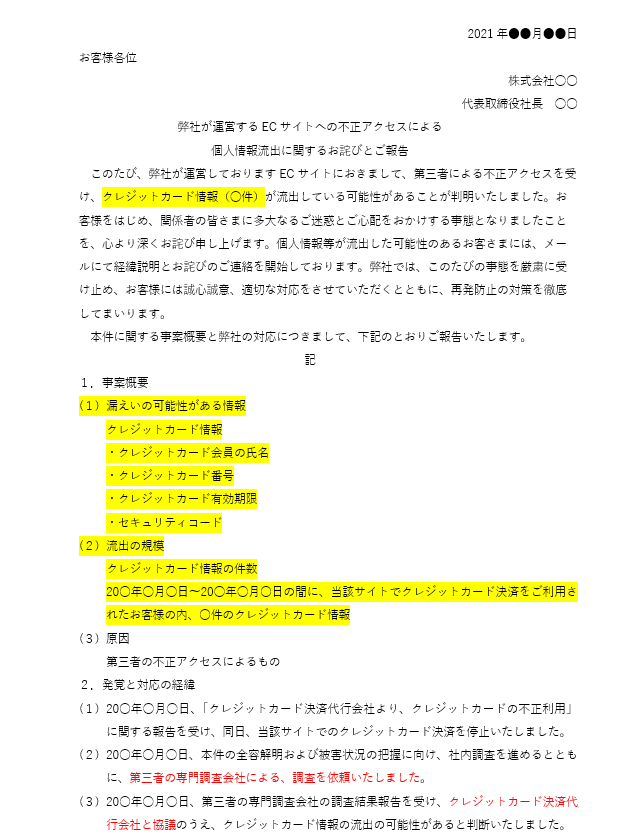

情報漏洩案件で、最優先で検討すべきは漏洩された情報主体への説明と謝罪や被害の回復です。情報主体への説明と謝罪を尽くすために、多くのケースで、以下のような公示文がHPに公表されます。まず、公示文(一部抜粋)のサンプルを確認しておきましょう。

これまでの経験則からすると、カード会社あるいは決済代行会社から「クレジットカード情報が漏洩している可能性がある」と連絡が来て、各事業者が情報漏洩を認識することが圧倒的に多いパターンです。したがって、上記サンプル内黄色蛍光ペン部分のように、漏洩の可能性がある情報や流出の規模、件数、期間などを、端緒情報をつかんだ段階で、直ちに開示していくことは到底できません。特に流出の規模は、漏洩の対象者(謝罪説明すべき情報主体)を特定する重要な情報です。これ無しに情報主体への説明を行うことはできません。また、赤字部分から明らかなようにクレジットカード情報漏洩事故においては、一般的に第三者の専門会社による調査がなされ、その調査結果を踏まえて決済代行会社と調整がなされることは認識しておく必要があります。では、まず、公示文の作成に向けた準備を説明していきます。

(ア)公示について

情報主体へ説明と謝罪を行うために、漏洩原因・件数・期間など本件情報インシデント全体を把握するための調査が必要となります。

カード情報漏洩案件では、PCISSC(クレジット会社・加盟店など、クレジットカード会員データや決済データを取り扱う事業者のシステム全体を対象とするセキュリティ基準)が認定するフォレンジック調査会社(PFI)が調査するというルールになっています。したがって、認定を受けているデジタルフォレンジック会社を利用することが必要となります。なお、最初に述べた通り、近時、不正アクセスによるクレジットカード情報の不正取得が多発しており、PFI認定を受けている調査会社が多忙となっており、調査開始までに期間を要する事態となっています(執筆時点)。

また、調査の結果を踏まえて、公示方法を検討していきます。例えば、電子メールや書面の送付などにより、個別通知が全員に可能であれば、あえてHP上に公表する必要はありません。反対に、HPのみでの公表という手段も考えられます。確かに、HPは誰でも見ることが可能で公示方法としては有用です。一方で、あくまで筆者の私見ですが、常にHPのお知らせを確認している人は少ないように思います。できる限り多くの情報主体に伝達するべきことからすると、もちろん対象となる情報主体の規模(人数)にもよりますが、把握している限りで個別通知を併用して行うべきといえます。

(イ)クレジットカード会社・決済代行会社との調整

公示がされた場合、不正利用された情報主体は、クレジットカード番号の変更をカード会社に求めることになります。当然、カード会社が漏洩の事実やその内容を把握していないと、情報主体からの番号変更などを含む問い合わせに対応できません。そのため、公示前に公示文や漏洩事実の概要をカード会社に共有し、公示文の内容や公示日を調整することになります。実務的には、漏洩主体企業(ECサイトなど)はカード会社と直接の契約関係にないため、決済代行会社を介してカード会社と調整を図ることとなります。

(ウ)受け入れ態勢の整備

次に、公示後の個別問合せ対応に関する準備についてみていきます。無論、自社内で情報主体をはじめとするステークホルダーによる問い合わせを対応できるに越したことはありません(お客様相談室など)。しかし、自社内での対応とした場合、電話回線に限りがあり、電話がつながらない状態となると、情報主体の怒りや不満を増幅させてしまいます。また代表電話への入電が増えると、通常業務に支障が出てくる可能性が出てきます。したがって、予測される入電数に鑑みて、自社で受け入れが難しいと判断する場合には、コールセンター業者に依頼する必要が出てきます。この点、入電数は、漏洩した情報の件数、性質や当該企業の知名度などに影響されます。また、クレジットカード情報漏洩の場合、ECサイトで販売されている商品の価格、客層などにも応じて変化していきます。具体的事情・条件を考慮して、入電数を予測しコールセンター業者に依頼するか否かを検討することとなります。

また、コールセンターを設置する場合には、設置期間を考慮に入れなくてはなりません。一概にどの程度設置に期間を要するかを述べることはできませんが、実務上、公示に合わせて早めにコールセンター業者と交渉を進めていくことになります。

(エ)金券の交付

個人情報漏洩の事故が発生した際に、商品券などを交付するケースも存在します。商品券の交付は、謝罪の意思を示すために社会的儀礼として行われるもので、必要不可欠のものではありません。また、謝罪の意思を示すのであれば、本来、適切に情報開示を行い謝罪と説明を尽くせば十分です。もっとも、あくまでも、“お詫びの印”、“せめてもの償い”として配布したいとの強い思いとしての経営判断がなされる場合は別です。

(3)対行政対応

(ア)報告主体

報告先は個人情報保護委員会となります。

報告主体は個人情報取扱業者となります。個人情報取扱業者が、他の個人情報取扱業者に個人情報の取扱いに関し委託をしている場合、委託元と委託先の両方が報告する義務を負います。もっとも、委託先が委託元である個人情報取扱業者に情報漏洩等の事態を報告した場合には、委託先の個人情報保護委員会への報告義務は免除されます。

(イ)報告義務

個人情報取扱事業者は、漏洩等事案が発覚した場合は、その事実関係及び再発防止策等について、個人情報保護委員会等に対し、速やかに報告するよう努めることが求められています。すなわち、現行法上、報告に関しては努力義務にとどまり、必ずしも報告しなくてはならないものではありません。

もっとも、令和2年改正により、一定の個人データの漏えい等の発生時に、個人情報保護委員会への報告が義務化されています。

報告の対象となる事態は、「個人の権利利益を害するおそれが大きいものとして個人情報保護委員会規則で定めるもの」とされています(改正法22条の2)。そして、新施行規則案では、

- 要配慮個人情報が含まれる個人データの漏えい、滅失若しくは毀損が発生し、又は発生した恐れがある事態

- 不正に利用されていることにより財産的被害が生じるおそれがある個人データの漏えい、滅失若しくは毀損が発生し、又は発生したおそれがある事態

- 不正の目的をもって行われたおそれがある個人データの漏えい、滅失若しくは毀損が発生し、又は発生したおそれがある事態

- 個人データに係る本人の数が1,000人を超える漏えい、滅失若しくは毀損が発生したおそれのある事態

を個人情報保護委員会規則で定めるものとしています。

(ウ)報告時期

令和2年改正により、報告時期に関してもルールが定められました。具体的には、上記の①、②、④の場合には、事態を知った日より30日以内の報告が求められます。また、③の場合には、事態を知った日より60日以内に報告することが求められるようになります。

(4)対警察対応

不正アクセスによる情報漏洩の場合には、警察への報告・相談に際して、サイバー犯罪対策課の担当者と専門的な知識を要するやり取りが必要となるケースもあります。したがって、自社内の情報セキュリティに知見の有する者や個人情報保護責任者との連携が必要となります。

3.事例検討

簡易な事例を用いて、公示に係る悩みどころを検討しておきます。事例は以下の通りです。

A社は、B社が運営するECサイトの構築・保守を請け負っていました。同ECサイトでは、B社のPBの甲製品とB社がC社より委託を受けて販売している人気商品乙などが販売していました。7月1日、決済代行会社のD社から「カード情報が漏洩している可能性がある」との連絡がありました。7月3日には、A社はB社に情報を共有するとともに、デジタルフォレンジック会社のE社に依頼し調査を開始しました。また、A社内でも調査したところ、5月1日から6月15日(以下、「本件期間」という。)までの間に不正アクセスがなされた痕跡が確認されました。また、5月1日以前の不正アクセスの有無に関しては調査中です。少なくとも、本件期間中のECサイトにおける取引件数は、3万件です。7月4日頃より、B社に対して「Eサイトから情報が漏れているのではないか?」と問い合わせが数件寄せられるようになりました。A社担当者としてどのように対応していくべきか、対情報主体対応にフォーカスをあてて検討していきます。

(1)情報主体対応:公表主体は?

漏洩対応としてなすべきことは上述の通りです。すなわち、情報主体への説明と謝罪を行うことが必要となります。本件で注意を要することは、A社はECサイトの構築・保守を請け負っているに過ぎず(※A社はECサイトのシステム係る委託を受けている企業であり、個人情報の取扱いの委託を受けた企業ではありません。)、消費者はB社と取引をしていることです。一般論として、ECサイトに関わるインシデントに関し、消費者はECサイトを運営するB社に問い合わせを行うことになります。そのため、誰がどのような形で公示や情報主体へ個別通知していくは、検討を要し、各関係者と調整しておく必要があります。本件でいう関係者は、ECサイト運営者のB社、決済代行会社のD社です。加えて、C社の人気商品乙をECサイトで販売していることから、消費者からC社に問い合わせが行く可能性があります。したがって、C社ともB社を介して報告・調整を行う必要があります。そして、情報主体による問い合わせがC社にあれば、A社に問合せするようにC社に誘導してもらうこととなります。

検討を経て、公示文は、

- A社とB社が連名で公示文を作成し問合せ先をA社としておくこと

- B社単体で公示し、問合せ先をA社としておくこと

の2パターンが考えられます。いずれにせよ、情報主体による問い合わせに関し、A社が対応していくことに変わりません。

(2)注意喚起

7月4日頃より、B社に対して「ECサイトから情報が漏れているのではないか?」と問い合わせが数件寄せられています。そのため、被害拡大防止のために情報主体に向けて注意喚起を行うことを検討する必要です。

まず、誰に向けて注意喚起を行うかですが、

- 本件期間内の3万件の取引相手

- 5月1日以前の取引相手も含める

が考えられます。いずれがベストとは一概に言えません。可能性の高い相手へ通知することを重視するのであれば、①の方針となります。なお、フォレンジック調査により、漏洩の範囲が拡大した場合には、再公表する必要性が出てくることに注意が必要です。他方、不正アクセスの可能性が否定できない以上、最悪のケースを想定し注意喚起を行うのであれば、②の方針を取ること両方あり得ます。ただ、A社は取引先の情報を保有していないので、B社の協力がマストとなります。また、注意喚起等を行うと各カード会社へ問い合わせがなされる可能性もあるので、決済代行会社D社とも調整が必要となります。

確かに、早期に注意喚起を行うなど、迅速に情報を伝達することは重要です。もっとも、早い段階(調査前段階)で注意喚起として情報を開示しても、事態の全容を把握していないので、問い合わせに対応することが難しいことになります。すなわち、想定される情報主体による「自分の情報は大丈夫か?」といった問い合わせに対して、「現在、第三者の専門機関にて調査中です。」と回答することとなりますが、納得を得にくいのが現実です。

本件では、7月4日時点で把握している情報として、カード情報の漏洩の可能性がある件数の最大が3万件(全取引がクレジットカード決済とは限らないこと、同じ人が本件期間中に複数回取引している可能性があることから「最大」となります。)であることに対し、数件の問い合わせがなされているに過ぎないので、注意喚起をあえて行う必要はないとの判断はあり得ます。

ただ、その後の問い合わせ件数が増加していく可能性は否定できないので、「システムをメンテナンス中」として、カード決済を中断することが実務的に多くとられる措置となります。そのため「メンテナンス中ということは、情報漏洩があったな」と気づかれることも事実として認識しておく必要があります。

4.まとめ

クレジットカード情報漏洩事故においては、多様なステークホルダーと調整を行い、最終的に情報主体に謝罪と説明を行っていくこととなります。最初に述べた通り、最終的なゴールである情報主体対応で何をすべきかを検討していけば、情報漏洩事態の発生には十分に対応し得るし、収束も見えてきます。また、平時より、漏洩時の対応についてのマニュアルを整備したり、他社の漏洩事例を参考に検討をしておくことが重要です。併せて、CSIRTにおいて、攻撃者による事業への影響分析や事業計画の策定などリスクヘッジをしておく必要があります。このように、ITに関わる技術的側面だけではなく、多岐にわたる部門担当者で被害想定をしておく必要があります。情報漏洩に関しては、何よりも再発防止策を実効性あるものにする必要があります。情報漏洩事案の複数回発生は、何としても阻止しなければなりません。

参考

- 新施行規則案

- TMI総合法律事務所弁護士大井哲也、株式会社エス・ピー・ネットワーク総合研究部編著『現場のプロが教える情報漏えい対応のリアル 漏えい事故実態調査と最新事例』(第一法規、2018)

- 第二東京弁護士会 情報公開・個人情報保護委員会編『令和2年改正個人情報保護法の実務対応―Q&Aと事例―』(新日本法規、2021)

最近の個人情報漏えい事故(2021年5月、6月)

下記の表は、今年5月と6月に発生した報漏えい事故やトラブル一覧です。会社や組織で公表されているもので、かつ当社で把握しているものであり、国内すべての事案というわけではない点につきましてはご了承願います。

| 1 | 非営利団体 | 認証情報の流出の恐れ | 深刻な脆弱性。 | |

| 2 | 診療所 | USBメモリの紛失 | 患者1388人に関する氏名、住所、生年月日、年齢、病名、紹介元、訪問診療の有無、緊急時の連絡先など。 | 外部に持ち出し、紛失。 |

| 3 | 大学 | 不正アクセス | 予約登録された予約者の氏名、電話番号、メールアドレス、所属コードなどのべ6507件が流出した可能性。※重複を除くと氏名552件や電話番号505件、メールアドレス609件。 | |

| 4 | 銀行 | 誤廃棄 | 顧客2549件に関する預金取り引きの「解約済印鑑票」が所在不明。「解約済印鑑票」の件数はあわせて3497件にのぼり、氏名、住所、生年月日、口座番号、印影などが含まれる。 | |

| 5 | 病院 | サイバー攻撃 | クラウドサービス内には患者586人分の氏名、生年月日、性別、入退院日、診断名、入院目的、生活の自立度、意識状態など。 | クラウドサービスのIDとパスワードが、フィッシング攻撃により詐取され、アカウントの権限を奪われたもの。 |

| 6 | 情報・通信 | 誤設定 | 氏名と会社名など顧客情報1件を全サービス登録者1万5913件のメールアドレスに配信。 | メールがサービスの全登録者に対して誤って送信される設定ミス。 |

| 7 | 銀行 | 誤送信 | 業務提携先30社に対して39回にわたり、誤って顧客情報含む業務用ファイルをメールで送信。顧客情報1万1941件が保存されていた。 | 一部シートに顧客情報1万1941件が保存されていることに気が付かず、メールで送信。 |

| 8 | 教育 | 誤送信 | メールアドレス165件。 | 「BCC」で送信すべきところを、誤って「CC」で送信したため。 |

| 9 | 放送局 | 誤設定 | 最大51人分の氏名、住所、電話番号、年齢、性別、メールアドレス。 | |

| 10 | 情報通信 | 不正アクセス | 現在、調査中。 | |

| 11 | エネルギー事業者 | 不正アクセス | 対象となるシステムをネットワークより遮断。燃料輸送の一時停止。 | ランサムウェアへの感染。 |

| 12 | 公益社団法人 | 誤操作 | 210人分の配送伝票に、当選者とは別の会員の氏名を印字して景品を発送。 | 作業工程で、データベースにおいて氏名とほかのデータがずれた状態となったこと。 |

| 13 | 通販 | 不正アクセス | 購入者1469人分の個人情報が外部に流出した可能性。

会員登録したり、購入した顧客1771人に関する氏名や住所、電話番号、メールアドレスのほか、一部任意で入力された生年月日、性別、勤務先などの情報が流出した可能性。 顧客380人のクレジットカードの名義、番号、有効期限、セキュリティコード。 |

|

| 14 | 保健所 | 誤送信 | 新型コロナウイルス感染症のPCR検査を受けた25人分のひらがな氏名が記載された検査依頼書。 | 通常利用している端末に不具合があり、別の職員が異なる端末より作業を行ったが、メールアドレスの入力を誤り、類似したメールアドレスを持つ企業へ送信。 |

| 15 | 一般社団法人 | 誤送信 | メールアドレス42件。 | 「BCC」で送信すべきところを、誤って「CC」で送信したため。 |

| 16 | 市 | 誤設定 | 管理者用IDの発行。 | 委託先がシステムの操作方法を勘違いし、利用希望者95人全員に対して管理者用のIDとパスワードを発行。 |

| 17 | 学校 | サイバー攻撃 | 児童や同校教職員の業務用アカウントのパスワードなど撮影した画像。 | フィッシング攻撃の被害に遭い、個人で利用するクラウドサービスが一時乗っ取られた。 |

| 18 | クリーニング | 不正アクセス | 顧客565人分のクレジットカードの名義、番号、有効期限、セキュリティコードとうのクレジットカード情報。 | |

| 19 | 市 | 誤送信 | 新型コロナウイルス感染症患者1人の氏名、住所、電話番号、性別、生年月日、年齢、職業、勤務先、新型コロナウイルス感染症患者であること、症状や経過、子どもの氏名と電話番号など。 | 誤った番号への送信。 |

| 20 | 市 | 紛失 | 19人分の調査票(氏名や住所、電話番号、生年月日、年齢、性別、生活状況、連絡先の氏名や住所など)。

26人分の住民基本台帳の抜粋資料(氏名、住所、世帯状況、生年月日、年齢、性別)。 |

ゴミと一緒に誤って廃棄した可能性があり。 |

| 21 | 通販 | 不正アクセス | 氏名や会員ステータス、割引率など。 | |

| 22 | 総務省 | 誤送信 | 電気通信事業法に基づく業務の届け出に関する情報を含んだ文書並びに届出者情報4件。 | |

| 23 | 通販 | 不正アクセス | 顧客2821人分のクレジットカード情報。 | 決済アプリケーションが改ざんされ、クレジットカードの名義や番号、有効期限、セキュリティコードなど、顧客のクレジットカード情報が窃取。 |

| 24 | 大学 | 誤公開 | 197人分の氏名、学籍番号、学生寮部屋番号、生年月日など。 | 外部サイトで個人情報の記載部分を目視できないよう、黒く塗りつぶしたPDFファイルを公開したが、黒塗り部分を外して内容を閲覧できる状態だった。 |

| 25 | 空港 | 不正アクセス | 「運航情報管理システム」に関する情報。 | 「運航情報管理システム」の開発を受託して運用管理を行っている「プロジェクト情報共有ツール」が不正アクセスを受けたもの。 |

| 26 | 病院 | 誤送信 | 新型コロナウイルス感染症の入院患者21人分の氏名、生年月日、年齢、入院病名、入退院日、血液検査結果値など。 | 個人情報を送信する際は、個人情報の記号化や暗号化など対策を講じる必要があるが、ファイルの暗号化などは行われていなかった。 |

| 27 | マッチングサイト | 不正アクセス | 年齢確認の審査書類を提出した171万1756件の会員アカウント情報。

書類の種類によって記載項目は異なるが、氏名や住所、生年月日、顔写真、登録番号などが記載。 |

|

| 28 | 通販 | 不正アクセス | 1863件のクレジットカードの名義、番号、有効期限、セキュリティコード。 | 脆弱性を突かれて決済アプリケーションが改ざんされ、クレジットカード情報が外部に流出し、不正に利用された可能性がある。 |

| 29 | 大学 | サイバー攻撃 | 氏名や住所などの情報を確認できるのべ約1000人分の情報が写った画像73枚にくわえて、顔写真や学校生活の様子を収めた写真など3349枚。 | 教員がフィッシング攻撃の被害に遭い、個人用アカウントを第三者に乗っ取られたこと。 |

| 30 | 保育園 | 紛失 | 約50件の園児の画像。 | デジタルカメラの紛失。 |

| 31 | 県 | 紛失 | 588件の児童の氏名や住所、学校名、学年とクラス、エコ宣言、イラストなど。 | 応募用はがきの紛失。 |

| 32 | 国土交通省 | 不正アクセス | 約7万6000件分のメールアドレスなど。 | システム関係業務を受託していた企業へ不正アクセスがなされたこと。 |

| 33 | 町 | 盗難 | 児童10人分の氏名とクラス名、児童21人分の氏名、クラス名、生年月日、身長、体重など。 | 昼食休憩の際、パソコンと個別台帳を打ち合わせスペースに置いたまま50分ほど離れたところ、盗難に遭った。 |

| 34 | 大学 | USBメモリの紛失 | 実習先機関で受け持つ患者1人の氏名、講演者3人の氏名および関連施設名、同大の学生137人の氏名、学籍番号。 | |

| 35 | 保健所 | 誤送付 | 66人分の予診票(新型コロナウイルスワクチンの接種券付き予診票)、氏名や住所、生年月日、性別、所属機関など。 | |

| 36 | 市 | 誤開示 | 生活保護申請者10人の氏名、地区名、申請年月日、事務所処理年月日、決定、決裁年月日、開始年月日、開始理由。 | |

| 37 | 通販 | 不正アクセス | 2032人で、クレジットカードの名義、番号、有効期限、セキュリティコードなど。 | |

| 38 | 製造業 | サイバー攻撃 | 取引先担当者の氏名、会社名、電話番号のほか、取引先担当者の名刺情報など。 | SMS(ショートメッセージサービス)」を用いたフィッシング、いわゆるスミッシング攻撃による被害。 |

| 39 | 製造 | 設定不備 | 全顧客情報10万9846件がアクセスできる状態であった。 | |

| 40 | 府 | メモの紛失 | 通学バスに乗車する児童や生徒約15人分の氏名、学年、髪型などを記載したメモを紛失。 | |

| 41 | 大学 | 誤送信 | 42人のメールアドレス。 | |

| 42 | 一般社団法人 | 誤設定 | 5人分の個人情報が、第三者から最大1時間閲覧可能な状態になっていた。 | |

| 43 | 市 | 書類の一時紛失 | 被接種者55人の氏名、電話番号、生年月日。 | |

| 44 | 幼稚園 | 不正利用 | 業務以外の目的で保護者の連絡先を入手し、メールを送信。 | |

| 45 | 市 | 不正アクセス | 関係ない職員が人事課の管理するデータを不正に閲覧。 | 職務上の権限により入手した生年月日などの情報から、人事課職員のIDとパスワードを推測。業務システムにアクセス。 |

| 46 | 市 | 紛失 | 17世帯24人分の氏名、住所、生年月日、性別、続柄など。 | |

| 47 | 病院 | 一部書類の紛失 | 眼科や整形外科、小児科、泌尿器科を受信した外来患者に関する外来基本票と処理伝票の一部。氏名や生年月日、性別、住所、電話番号、保険情報、受診科、受診日、検査項目、処置項目といった個人情報。 | |

| 48 | 県 | 誤送付 | 28件の駐車場利用者の氏名、住所、駐車場使用料。 | |

| 49 | ファーストフードチェーン | サイバー攻撃 | 従業員や採用応募者、フランチャイズオーナー、フランチャイズにおけるスタッフ、フランチャイズ候補、マーケティングにおける外部ベンダー、サプライヤーに関する情報など、約1万人分の個人情報を保存。氏名や性別、生年月日、国籍、住所、電話番号、メールアドレス、職歴、収入、結婚歴、賞罰歴、クレジット歴、パスポート、自動車運転免許など

顧客に関しては、名前、年齢、電話番号など64人分の個人情報のほか、会員カード「サブクラブカード」の会員番号約30万件。 |

ランサムウェアによる不正アクセス。 |

| 50 | 市 | 誤送付 | 3692人分の氏名、生年月日、年齢など。 | 計算ファイルへのコピー&ペースト作業でミス。 |

| 51 | 通販 | 不正アクセス | 32件のクレジットカード情報。 | |

| 52 | 通販 | 誤送信 | メールアドレス718件。 | |

| 53 | 通販 | 不正アクセス | サイトを利用した顧客123人のクレジットカード情報183件。 | |

| 54 | 消費者庁 | 誤送信 | 傍聴希望者96人分のメールアドレス。 | |

| 55 | 通販 | 不正アクセス | クレジットカード情報4544件。 | |

| 56 | 公益財団法人 | 誤送信 | メールアドレス411件。 | |

| 57 | 研究所 | 不正アクセス | 約5万件のメールが保存されており、メールアドレスやメールの本文が窃取された可能性。 | |

| 58 | 通販 | 不正アクセス | 顧客のクレジットカードに関する名義や番号、有効期限、セキュリティコードなど8644件。 | |

| 59 | 宅配サービス | 書類紛失 | 配食サービスの利用者15人分と一般の利用者22人分の個人情報。個人情報には、氏名や住所、電話番号、緊急連絡先の氏名と電話番号、利用している商品名と価格、アレルギーなどの情報を含む。 | |

| 60 | 県 | 誤送付 | 原爆の被爆者に対する健康診断の案内と宛名氏名。 | 同姓である別の被爆者に誤って送付する。 |

| 61 | 鉄道事業者 | 不正アクセス | メールアカウント1件が不正アクセスを受け、約1000件のスパムメールが意図せず送信された。 | 退職した従業員が過去に利用していたもので、削除が漏れていたもの。何らかの理由でパスワードが推測され、不正アクセスを受けたものと見られる。 |

| 62 | 保険 | 不正アクセス | 契約者向けの専用ページに対して不正アクセスがあり、顧客のユーザーID約1万件が不正にログインされた。 | |

| 63 | 県 | 紛失 | 貸付金申請者の氏名、当時の住所、電話番号、陰影、農業経営の状況、連帯保証人の氏名など。 | |

| 64 | 通販 | 不正アクセス | 3877人の顧客で、利用したクレジットカードの名義、番号、有効期限、セキュリティコード。 | |

| 65 | 県 | 誤送信 | 15人分のメールアドレス。 | 委託先事業者による誤送信。 |

| 66 | 製造業 | 不正アクセス | ランサムウェアを用いて、サーバ1台が被害に遭った。 | |

| 67 | 通販 | 不正アクセス | 1246人が入力したクレジットカード情報(クレジットカードの名義、番号、有効期限、セキュリティコード)最大2551件。 | |

| 68 | スポーツクラブ | 不正アクセス | 15万84人分の個人情報(氏名や住所、生年月日、性別、電話番号、会員番号、メールアドレス、緊急連絡先、口座情報、勤務先名、住所、電話番号など)。

3万4920人に関しては、クレジットカード情報も含む。 ほか従業員460人分の氏名、生年月日など。 |

|

| 69 | メーカー | 不正アクセス | 一部従業員の業務用デスクトップ環境がマルウェアに感染し、同従業員と過去にやり取りしたメールの内容を含むメールが、第三者より複数の関係者に送信されていることを確認しており、同端末に保存されていたメールアドレスや本文が外部に流出した可能性がある。 | |

| 70 | 県 | 誤送信 | 3000人分のメールアドレス。 | |

| 71 | 市 | 誤送信 | メールアドレス725件。 | |

| 72 | 県 | 不正アクセス | 5259人分のメールアドレスやチケット購入時に付与されるパスワード。 | |

| 73 | 保険代理店 | 紛失 | 契約者413人に関する1026件の契約関連情報が記載されていた。

氏名、住所、電話番号、生年月日、契約内容、被保険者の氏名のほか、顧客2人に関しては、氏名、住所、生年月日を含む保険設計書などが含まれる。 |

|

| 74 | 原子力規制委員会 | 不具合 | メールアドレス76件。 | 添付ファイルを送信すると自動的に暗号化し、同じメールアドレス宛に別途復号パスワードを送信するいわゆる「PPAP」の仕様だが、何らかの不具合が存在し、復号パスワードの通知メールに、送信先のメールアドレスが表示される状態であった。 |

| 75 | 病院 | 不正アクセス | 過去に撮影した一部画像データを閲覧できない状態となった。 | |

| 76 | 証券会社 | 誤設定 | 氏名や性別、メールアドレス、生年月日、住所、電話番号、職業、銀行口座、資産情報、投資の動機や目的、方針、取引経験などの情報。 | サイト管理システムの認証機能が誤って無効化されていた。 |

| 77 | 通販 | 不正アクセス | 顧客194人が同サイトで入力したクレジットカード情報200件が外部に流出し、不正に利用された可能性がある。 | |

| 78 | イベント制作会社 | 不正アクセス | 約14万3000件の氏名、住所、電話番号、性別、年代、新聞購読歴、メールアドレス。 | |

| 77 | 社会福祉法人 | 誤送信 | 借入申込書や借用書、重要事項説明書、通帳の写し、身分証明書の写しなどで、氏名や住所、生年月日、勤務先、世帯状況、口座番号などをメールへ添付して無関係である24件へ送信した。 | メールで申請データを送信するため、書類をスキャンしてサーバの共有フォルダに保存したが、同じ時間帯にスキャンした別事業のデータと取り違え、内容を確認せずに送信してしまった。 |

| 78 | 銀行 | 設定不備 | 氏名、登録メールアドレスのほか、申し込み内容によって、住所や電話番号、生年月日、性別、職業、職場電話番号、口座情報、暗号化されたキャッシュカードの暗証番号など、顧客445件の個人情報が保存されたシステムへアクセスされ、流出した可能性がある。 | |

| 79 | 大学 | 誤送信 | 1142名分のメールアドレス。 | 「BCC」で送信すべきところを、誤って「CC」で送信したため。 |

| 80 | 給油事業 | 不正アクセス | ランサムウェアに感染し、データが暗号化された。 |

依然として、ヒューマンエラーを起因とする誤送信が多く見受けられます。誤送信のインシデントを確認すると、送信前に複数名での確認作業がなされているケースもあり、いわゆるダブルチェックが形骸化しているものと思われます。また、本稿のテーマであるECサイトに対する不正アクセスを起因とするクレジットカード情報漏洩も多く散見されています。なお、ECサイトに対する不正アクセス案件に関しては、クレジットカード情報を不正取得されると同時に、同サイト会員登録者情報などの顧客情報が流出した可能性が調査会社に指摘されているものもあります。クレジットカード情報の場合、特定の期間にカード決済した人数が情報主体の数(漏洩件数)となりますが、顧客情報まで流出したという事態になると、情報主体の数が大幅に増加し、対応の負荷・費用が増加してしまう可能性があります。

不正アクセスは、脆弱性をつかれることにより、情報漏洩につながっています。この点、脆弱性をなくすことはできません。したがって、各事業者は攻撃者により付け込まれる可能性が常にあることを念頭に、早期発見できる体制や平時より情報漏洩した場合に備えておくことが必要となります。

セミナーや研修について

当社ではSNS利用上のリスクや情報管理(主に情報漏えい対策)に関して、セミナーや研修を企業・自治体・学校、病院等の分野で数多く実施しております。

セミナーや研修を通じて、新社会人(新入生)に限らず、全社的に教育を実施しインターネットの特性や情報リテラシーの理解、意識の向上を検討されている際は是非ご相談ください。

セミナー・研修系サービスの紹介

SPリスク・ラーニング

新型コロナウイルスの影響により、多くの企業で在宅勤務を前提にしたWeb研修や会議が行われている状況を受け、「コンプライアンス」「ハラスメント」「クレーム対応」「情報セキュリティ」「防災・BCP」など、新入社員から入社2~3年目の若手社員に必須の危機管理に関する知識を詰め込んだ9種類の研修用動画を提供しています。

危機管理会社の新入社員・若手社員研修

社会人に求められる常識や、業務の習得に必要な視点・モチベーション、仕事場におけるコミュニケーションスキル等を「リスクマネジメント」の観点から学び、企業と新入社員本人の双方からのアプローチで、早期離職や問題社員化等の「人財ロス」低減を目指します。数々のリスク対応で培った、危機管理会社ならではのオリジナルメニューで、他社ではできない領域の研修が可能です。理論と実践が結びついた早期の危機管理教育が、「人財」を育てます。

株式会社エス・ピー・ネットワーク 総合研究部

Mail:souken@sp-network.co.jp

TEL:03-6891-5556