情報セキュリティを高めるために、今いまできること

2023.03.22総合研究部 上級研究員 永橋 洋典

【もくじ】

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

本稿は、執筆者が考える情報セキュリティの原則論を掲載していますので、現状の振り返りとしてご一読ください。

情報セキュリティを高めるために、今いまできること

1.はじめに【なぜセキュリティ】

国内ではコロナが2類から5類へと移行方針が決定し社会活動が新たなステージを迎え、経済活動にもプラスの影響を与える兆しが生まれようとしています。しかし世界的にはインフレ・食料エネルギー問題・金融不安など不安材料が解消する気配は見えず、ロシアによるウクライナ侵攻は2年目に突入し、トルコシリア地震など国際支援が必要なインシデントや東アジア情勢の緊迫化など次々と難題課題が発生しています。

このように地政学的にも不安定な環境において、必然的に強化すべき分野が情報セキュリティです。では情報セキュリティをリスクマネジメントの原則論から振り返ってみましょう。

リスク対応の概念に、セキュリティとセーフティの2つの概念があります。労務リスク・交通リスクなどは安全活動的意味合いが強く主にセーフティが使われます。また窃盗盗難リスクなどは防犯活動的意味合いが強く主にセキュリティが使われます。組織のリソース(人・物・金・情報)に対するリスクマネジメントでは、人・物関連は、主にセーフティ、金・情報はセキュリティになります。情報は、情報が漏洩したことだけでは直接的な損失につながりませんが、それを悪意で利用されることで過大な影響を与えるため、常に悪意ある第三者の手に渡らないためのセキュリティという概念が重要になのです。

特殊詐欺事件を例にとります。

特殊詐欺事件を犯人グループの行動原理から推測すると、犯人グループは、特殊詐欺が成功しやすい特定の属性を持つリスト(漏洩した情報)が、ブラックマーケットに流通していることを知っており、それを取得するところから実行計画をスタートさせているでしょう。そのリストを所持していなければ一連の継続した計画的犯罪は実行できず、単発での犯行になっていたはずです。つまりそのような属性を持つ情報を漏洩させないことが重要であり、漏洩したとしても流通できない状態であることがまた必要になっているということです。だからこそ実行させないための情報のセキュリティが必要だということです。

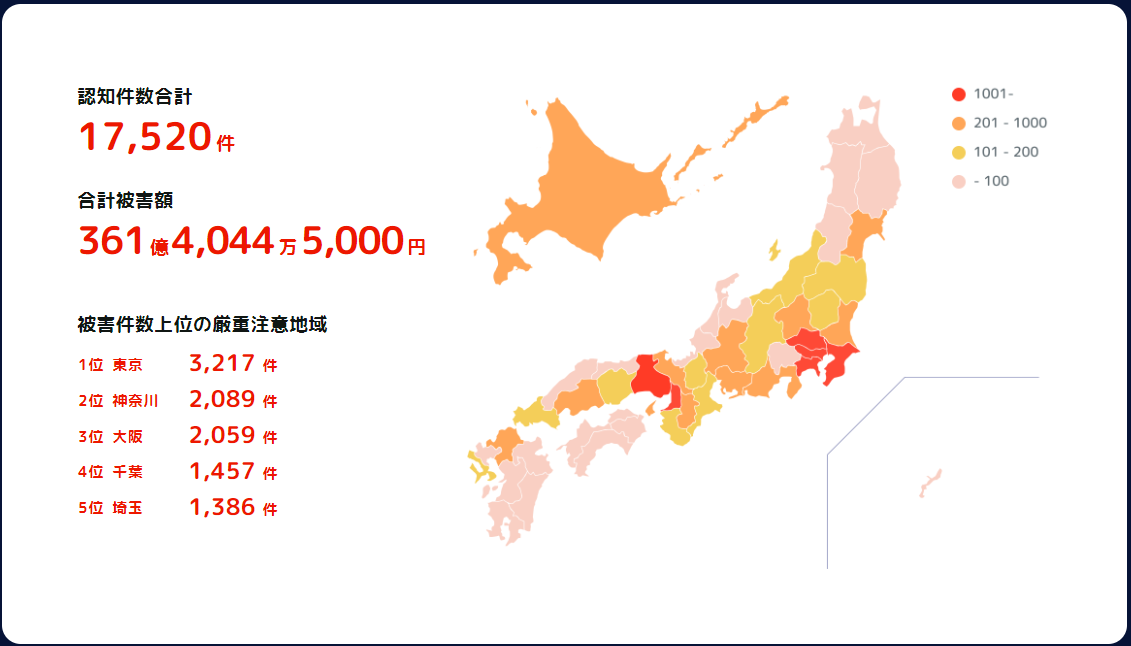

▼特殊詐欺 発生状況 期間:2022/1~2022/12 警視庁SOS47特殊詐欺対策ページ

※数値は全て暫定値です。

不正競争防止法上の営業秘密漏洩の場合は、もっとわかりやすく、その情報が漏洩することで企業の競争力低下を招きます。そのために過去からそして現在でも営業秘密の漏洩事故は枚挙にいとまがありません。

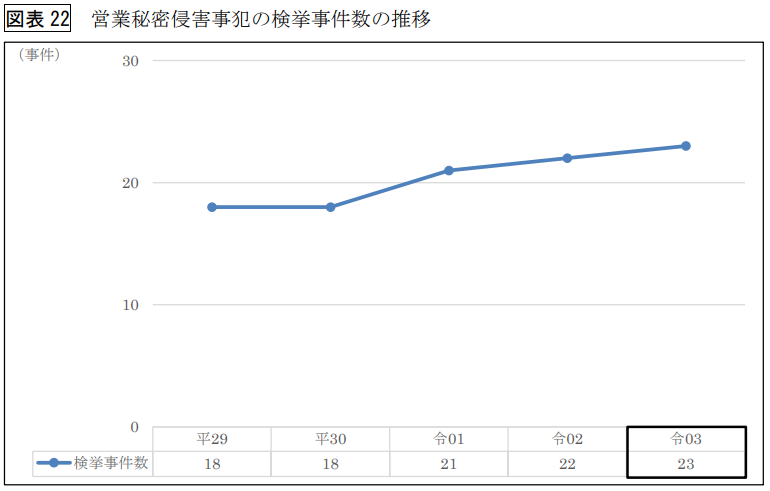

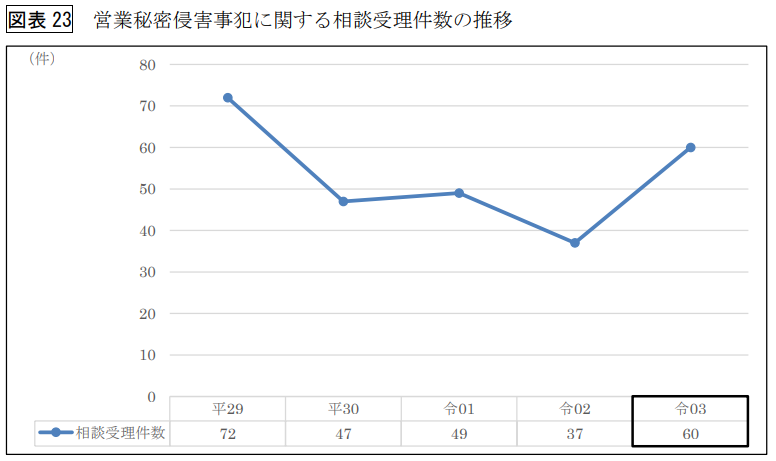

令和3年における活経済事犯の検挙状況等について(警察庁生活安全局生活経済対策管理官)

|

|

過去の営業秘密漏洩にかかる判例を見ても、営業秘密の漏洩は非常に大きな損害をもたらす可能性を秘めており、自社の損失は金銭以外の企業価値を大きく毀損することになります。

2022年2月7日に(株)サイバーセキュリティクラウド社より公開された「個人情報漏洩被害公表と株価の変化に関する調査レポート」では、「情報漏洩に関する適時開示の前日と、適時開示の翌日の株価終値を比較したところ、約8割となる14社の株価が下落。14社のうち、最大下落率は21.6%、平均下落率は2.8%となりました。同様に、14社の情報漏洩に関する適時開示前日と適時開示を行った30日後、60日後をそれぞれ比較すると、平均下落率が5.2%、5.0%となり、30日後まで下落幅が拡大し続けることがわかりました。」と調査結果を公表しており、株価への影響からも情報漏洩に対する市場の目線は厳しさを増しているといえるでしょう。まして企業情報すべてを対象とした場合、その漏洩がもたらす影響は、計り知れません 。

このように、情報セキュリティは、自社を保護するためのセキュリティと第三者を保護するためのセキュリティという2面性を持っています。企業が情報セキュリティを強化する目的は、自社を防御することが一義的になりがちですが、第三者を保護するという社会的使命を忘れてはなりません。

2.情報の価値

情報とは、所有者が意識せず様々な用途に利用し、その利用実態において追加、付加、加工され、進化を遂げていきます。この場合、所有者が利用できるという価値をその「情報」は所持していますが、その情報を利用することでどのような成果・効果を与えているかを利用者が意識することは少ないと考えられます。

例えば、勤怠情報は、労務管理上取得すべき一般情報ですが、人事労務部門にとっては、主に賃金査定、健康管理などに利用され、定常業務遂行のための毎月の利用情報です。マネジメント側にとっての勤怠情報は、安全配慮義務遵守と就労環境の改善を企図した企業防衛の一環として取得・分析・利用されています。この場合単独の情報を利用するだけでなく、情報を分析し傾向を把握するために利用しています。これらの場合、自分が扱っている情報にどのような価値が内在しているかを考えて利用することはほぼないといえます。このように、1企業内の全社員から提供される同一形態の情報でも、利用部門・利用者によって利用目的もそのものの意味と価値も違っているということです。

営業秘密に関しても同様の事が言えます。法的にある一定の価値を認められた情報ですが、営業秘密に該当するのか否かを意識して情報を取り扱っている従業者の割合を想像したことがあるでしょうか。例えば、企業はIRで当該年度の事業戦略を公表しています。IRで公表している以上公知情報で営業秘密には該当しませんが、一般情報として流通する人事異動や組織変更情報が追加情報として漏洩・流出することで企業の営業戦略を大きく変更させる可能性もあります。また従業者が来店者情報を興味本位でSNSにアップしたことが、風評を悪化させたケースもあります。これらは、取り扱う情報の価値は自分にとっては高くないが、組織としては非常に高いことを認識できていなことから発生するものです。

つまり、自社・担当者にとっては業務遂行のための一情報でしかないが、第三者にとっては別の価値を生み出すことになり、第三者がある目的をもって、その目的を達成する属性をもつ情報に接した場合、その情報はその第三者にとって非常に有意な情報となるということです。

筆者が個人情報保護法を興味深い法律だと判断する理由は、「個人を容易に識別できないことが、個人の権利を守る」ことと明文化しているからです。

情報提供者である個人が承諾し、情報を提供している個人の購買行動、行動特性、HP検索履歴等は、様々なところでマーケティング・企業活動に活用されている情報で、その結果、個人の社会生活にも利便性を与えているのは事実です。しかし前述したように、その情報は提供者・保有者が意図した以上に、第三者に有意な価値をもたらしてもいるのです。つまり、情報とは、保有者が取得した目的以外の意味を持って解釈され利用されやすいということです。

では、個人情報を悪意ある第三者が認識する価値とは何でしょう。

その代表的なものはクレジットカード(クレカ)情報です。個人がECサイトでクレカ決済をした場合、個人は代金決済手段として、クレカ情報を利用していますが、ECサイトの所有者は商品代金請求手段として利用しています。これは、クレカ利用者と事業者がクレカ情報を取得する目的が逆になっているということです。これを事業者から不正に取得した場合は、第三者が個人の決済手段を利用でき、第三者にとっては財産権侵害のツールとしての価値が発生します。これがクレカ情報の取得目的・利用方法を逆の目的利用法にすり替えた場合の価値の創造になります。

また、基本情報を、住所・氏名・メールアドレス(メルアド)・電話番号(Tel)の4項目とした場合、どのような属性情報が付加されると情報取得者の意図と違う意味・価値を持つのでしょうか。よくある事例ですが、情報所有者(取得者)の情報が付加された場合を考えてみてください。所有者が医療機関、総合毛髪企業、健康食品企業、プライベートバンク等々どんな業態の組織が所有していた情報かで、明らかにその情報の持つ意味と価値が悪意ある第三者にとっては変わります。自社の持つ個人情報が悪意ある第三者にとってどのような価値を持つかをブレストとしても面白い結果になるかもしれません。

重要なことは、情報の所有者・利用者は、自社から漏洩した場合、自分の所有管理する情報が、悪意ある第三者にとって思いがけない別の価値が発生することを認識しておくべきだということです。

3.情報漏洩による被害想定

情報セキュリティを考えるにあたり、被害想定を忘れてはなりません。

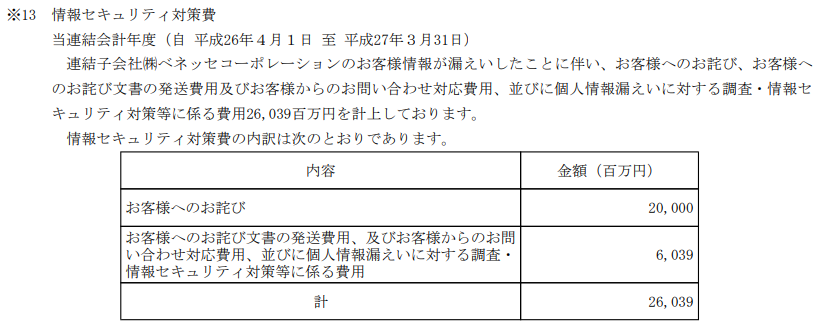

2014年通信教育会社で発生した個人情報漏洩事件の場合

同社HP上で、

「業務委託先元社員が、弊社お客様情報を不正に取得し、約3,504万件分の情報を名簿業者3社へ売却していたことが判明いたしました。ただし、この件数は、実際に被害を受けられたお客様よりも多いことが見込まれ、実態の件数としては、約2,895万件と推計いたしました。」

と公表しています。そして、この対応費用として2015年3月期(第61期)有価証券報告書には以下のように記載されています。

また、JNSA調査研究部会 インシデント被害調査WGがとりまとめた、「インシデント損害額調査レポート2021」にマルウェア感染に伴う被害額のモデルケースが掲載されています。

「ECサイトからのクレジットカード情報等の漏えい」ケースとして、モデル事故概要:決済代行会社からの報告で、サイトが改ざんされる。利用者が入力したクレジットカード番号などの各種情報が、攻撃者設置の偽の入カフォームを通じて10,000件漏えい。さらにクレジットカードの不正利用が合計で2,500万円発生。

その結果

被害総額 9,490万円

- 費用損害(事故対応損害)

- ECサイトの停止にかかった費用 10万円

- 事故原因・被害範囲調査費用 300万円(サーバー1台を調査)

- 法律相談費用 50万円※初回相談ほかその後の対応を委任

- コールセンター費用 1,080万円

- お詫び・見舞品送付費用 650万円

=>券面額500円のプリペイドカードの購入、詫び状の印刷および発送 - ECサイトの再構築にかかった費用(再発防止策の導入を含む) 800万円

- 利益損害 3,000万円

- 賠償損害 3,600万円(不正利用の額および再発行手数料)

詳細は、▼同レポートを参照してください。

個人情報漏洩被害を検証してみると、近年の漏洩事故は不正アクセスによる被害が多発し、IT関連費用が増加の一途をたどっています。この傾向は今後も続くものと思われ、一昔前の情報漏洩事故とは一線を画しています。

営業秘密漏洩被害も、各所で注目されていますが、2021年5月6日にソフトバンク株式会社からリリースされた楽天モバイルと楽天モバイル元社員に対する提訴のリリースは、国内ではまれにみる大型営業秘密漏洩事件として耳に新しいものです。楽天モバイル元社員が2022年12月9日、不正競争防止法違反の罪で有罪判決を受けたことにより、今後の展開を興味深く見守りたいところです。

このように情報漏洩の被害は、漏洩者にとって莫大な被害をもたらし、企業経営に大きな影響を与えるインシデントであることを常に認識しておくべきでしょう。

4.シームレスな情報セキュリティ活動

情報セキュリティを高度化しても人が介在する以上、ヒューマンエラーは避けて通れません。製品安全・労働安全・交通安全などのセーフティの世界では、ヒューマンエラーを撲滅できないことを前提に人が介在する範囲を減らす設計や人が介在してもそのミスを事故につなげないなどのハード対策などを積極的に進めています。近年交通事故が減少している理由の一つに、先進安全装置の普及があげられ、衝突被害軽減ブレーキ・誤発進抑制制御装置・アラウンドビューモニターなど人の注意力・集中力の限界を踏まえて、システム的に事故を抑制できるような設計をしています。

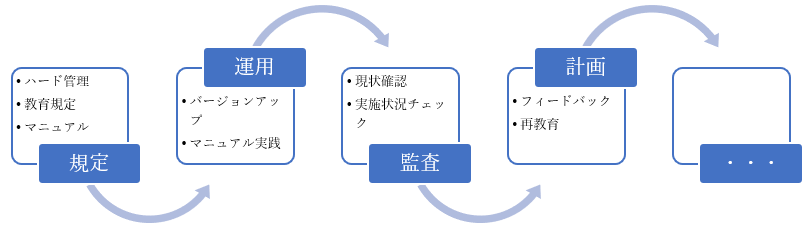

情報セキュリティの代表的規格であるISMS,PMSは、単一機器管理に限界があるため、組織に管理・運用の仕組みを埋め込む規格になっています。管理の仕組みとは、ハード的管理とソフト的管理の双方を相互牽制的に運用することで、本来の目的を達成する意図があります。(ハード的管理:アプリケーション導入含む、ソフト的管理:規定、マニュアル、ルール等運用)

上図のように、システマチックな改善を進めるために、ハードとソフト両面に最新情報を適用し運用の確実化を進めていくことが望ましいと言えます。ISMSもPMSもマネジメントシステムであり、ヒューマンエラーをトリガーとしたセキュリティ事故を最小限化する手法になっているのです。

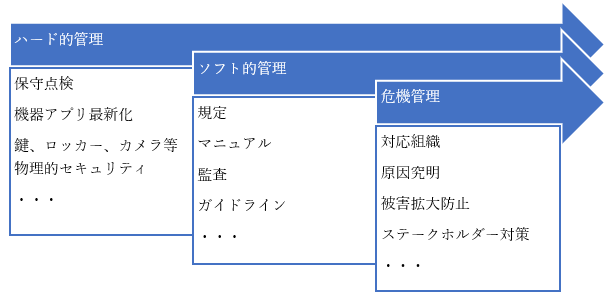

ただ、すべての企業・組織はセキュリティのためにハードを最新化し、利用手順を定型化し、評価し、実効性を高める努力を進めていますが、現在はそれ以外の要素を充足させる必要が発生しています。

システムとしてソフトとハードの仕組みを構築することは情報セキュリティ上必須の要件ですが、昨今はスピーディーな危機管理が重要視されています。個人情報保護法26条には、漏洩時の対応が明文化されており、サイバーセキュリティ経営ガイドラインには【インシデント発生に備えた体制構築】として、重要10項目のうち

指示7インシデント発生時の緊急対応体制の整備

指示8インシデントによる被害に備えた事業継続・復旧体制の整備

2つが重要項目としてノミネートされています。

つまり、情報セキュリティは、

上図のように付加される要素が明らかに増加した、新たな局面を迎えているということです。実行においてはリソース管理と情報収集が不可欠になっており、生成(取得含む)⇒ 管理 ⇒ 利用 ⇒ 廃棄というサイクルにおいて、ハード・ソフト・危機管理という要素が、シームレスに適用され、情報セキュリティ7要素を満たさなければならない状況になっていたということです。

(情報セキュリティ7要素:ISO/IEC 27000記載の要素定義 機密性、完全性、可用性、真正性、責任追跡性、否認防止、信頼性)

かつての情報セキュリティは、3要素(機密性、完全性、可用性)を満たすことを中心とした管理手法でしたが、危機管理的要素の高まりに伴い、現在は追加の4要素が不可欠となっており、この要素が非常に重要な要素になっています。

5.情報セキュリティとサイバーセキュリティ

現在は、DX、IOT、AI、metaverse、Society 5.0等々、デジタル用語が氾濫しています。これらの現実は、デジタル環境への対応の遅れが企業の防御力・対応力の低下を招き、著しく競争力を劣化させることを意味しています。つまりデジタル環境下でのセキュリティを充実させることが、企業の競争力を維持向上させ、マーケットへの影響力を飛躍的に増大させることにつながると言えるのです。

その競争力維持向上のために不可欠な要素は、狭義の情報セキュリティという概念ではなく、サイバーセキュリティを加味した広義の情報セキュリティという認識を全社的に浸透させることです。

サイバーセキュリティは主として悪意ある第三者からの攻撃をいかに防御するかが中心になっており、サイバーリスクはいまや一番重要なリスクとして認識されてきました。攻撃者は世界中から不正アクセス(攻撃)を仕掛けており、脆弱なセキュリティを持つ企業は、悪質なマルウェア感染やHP改ざん、もしくは攻撃の踏み台などに利用されます。我々が留意しなければならない点は、攻撃者がサプライチェーンの途絶や基幹システムの停止など企業活動を停止させる能力を持っているかもしれないことです。

国内において不正アクセス被害は増加していますが、「スタックスネット」の影響として各種報道されているような機械の大規模損壊は大々的に公表されてはいません。現状のサイバー攻撃は1企業の経済活動の一時停止、あるいは日常生活のちょっとした停滞を前提とした攻撃が多いように感じますが、今後の社会情勢次第で、いつ破壊を目的とした攻撃が実行されるか予断を許しません。

攻撃者の手段は日々進化し、防護者は攻撃された結果でしか新しい手段を把握できないという事実にどう向き合うかが、セキュリティ担当者に求められる姿勢です。ですが情報セキュリティが企業の最重要リスクである以上、セキュリティ担当者だけでなくマネジメントが積極的に介在し、組織的にリソースを投入し対応しなければなりません。そのためにマネジメントが必要とする認識は、自社の対応の遅れが、社会活動を阻害する可能性があるという認識です。対応の遅れによるサプライチェーンの途絶、対応ミスによるインフラの停止など、自社を含む社会全体への影響を真摯に受け止め、単に機器の停止による自社の収益減少にとどまらず、第三者への被害をも想定した認識が必要なのです。

6.おわりに

ここ数年で情報セキュリティに対する意識は飛躍的に高まってきました、そのために何をしなければならないかということに関しては、まだまだ企業間で温度差がありますが、一つ言えることは、企業の業種・規模にかかわらずできることは多いということです。

ではできることは何か。

最初に取り組むべきことは、従業者のセキュリティへの意識行動改革です。従業者一人一人のセキュリティ行動の徹底は、企業のレベルと対応力を高め、ハードで対応しきれない部分を補うことができ、前述したシームレスな活動の実践につながり、効果を高めることができます。

個々人から始める情報セキュリティは、全社的な情報セキュリティに最大の効果をもたらすことができるため、まずは自社の教育訓練プログラムを見直し、日々の業務の中で実践できているかを検証することから始めるべきでしょう。

本稿は主に原則論を列挙していますが、次回以降は本稿の内容をより具体的に解説したいと思います。本トピックスが今後のセキュリティ対策の一助となれば幸いです。