情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

本稿は、執筆者が考える情報セキュリティ論をベースに展開していますので、現状の振り返りとしてご一読ください。

1.はじめに

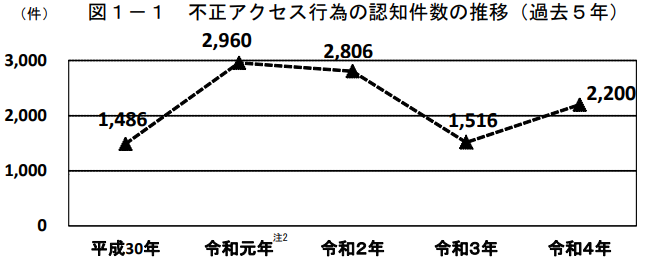

本年に入ってからも個人情報漏洩、不正アクセス等の被害は後を絶ちません。個人情報漏洩事故では、本年5月12日にトヨタ自動車が215万人分の漏洩可能性を公表し3月31日株式会社NTTドコモが業務を委託している企業において、業務に使用しているパソコンから最大約529万件流出した可能性を公表しています。また(一社)日本クレジット協会からはクレジットカードの不正利用被害額の調査結果が発表され、年々被害額が増加し、2022年においては年間の被害額が400億円を超え436.7億円と過去最高額となりました。不正アクセスの発生状況も図1のように2200件と減少傾向からまた増加に転じました。

不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

警察庁生活安全局生活経済対策管理官

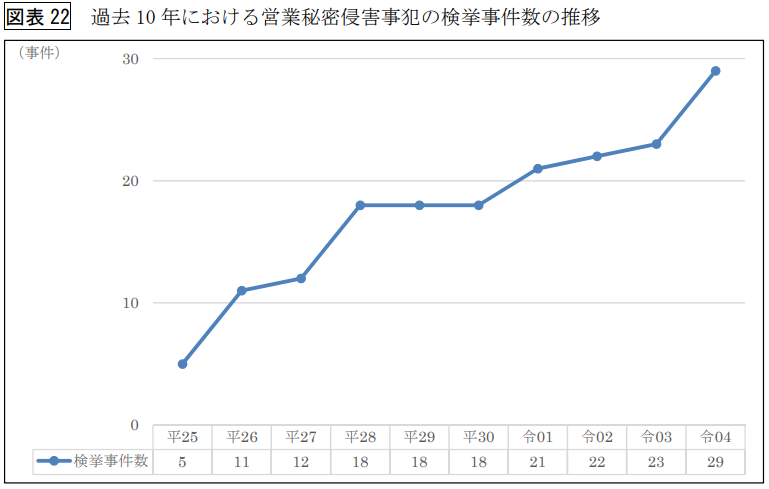

営業秘密侵害事件検挙数も2022年は29件と過去最大となり、情報の社外への漏洩が年々増加している事が裏付けされています。

このように情報セキュリティ事故は規模・件数・被害の影響などが拡大しています。しかも漏洩企業組織体によっては非常に話題性も高く、マスコミ・ネット炎上するケースも多々あります。時代が情報資産の価値を高め利用形態の多様化を招き、過去の経験の想定以上の現実が目の前にあるという、非常に危険な社会環境に踏み込んできています。

2.情報セキュリティ7要素

情報セキュリティ対策として様々なアプリケーション・機器等が販売されています。それらのすべてが有効だと言えると同時に、それらのすべてが有効でないとも言えます。これらはリアル・ネットワーク・SNSすべての状態で同時に有効に働くことを実証できません。各社ともセキュリティ原則に基づき開発提供していますが、対象事象は限定的であることを忘れてはいけません。

では「何をするべきか」という事です。私見ではありますが、ISMSの情報セキュリティ7要素を抜きに情報セキュリティの適切な運用ができないのではと思っています。

前回のトピックでも7要素をハード・ソフト・危機管理にシームレスに適用する必要性について触れましたが今回は少し具体的に記載します。

7要素の定義は、以下のようになります(Q 13335-1:2006参照し筆者加筆) 。

- 機密性(Confidentiality):「情報が漏えいしないようにする」こと。不正なアクセスや開示から情報を保護すること

- 完全性(Integrity):「情報が改ざんされないようにする」こと、「情報システムが勝手に変更されないようにする」こと。不正な変更や破壊から情報を保護すること

- 可用性(Availability):「自然災害やシステムダウンなどにより、情報が使えなくなることが」ないこと。必要なときに情報にアクセスできること

- 真正性(Authenticity):「主体や資源が出自の正しい状態である」こと。アクセス本人性や情報の出所や内容が正しいことなど

- 責任追跡性(Accountability):「情報へのアクセスがどのような手順によって行われたのかを追跡できる」こと。情報の利用や管理に関する責任が明確であること

- 否認防止(Non-repudiation):「原因となった人物や対象から該当の行動を否定されないように証拠を残す」こと。情報の送信や受信を後から否定できないこと

- 信頼性(Reliability):「意図した動作と結果が一致する」こと。データに対する操作が意図したとおり確実に行われること

7要素は古くて新しい要素です。これらを基本に情報セキュリティの在り方を検討することが最も着実な活動ではないかと思われます 。

3.情報セキュリティルールと7要素

情報セキュリティ教育担当者にとって7要素は非常に初歩的なことだとは思います。しかし、全社的な情報セキュリティレベルを高めるためには、組織的に7要素の強化が必要です。特に人的要因でセキュリティ事故を発生させないために7要素を強化する観点を加えることができると、それが全社的な脆弱性の軽減につながると考えられます。

本章では、まず、IPAが公開している情報セキュリティハンドブックからルールを抜粋して7要素との関係を確認したいと思います。IPA公開の情報セキュリティハンドブックは社員が情報セキュリティを高めるための基本的ルールのサンプルが掲載されています。そのルールと記載事項を抜粋してどの要素の強化につながるかを表にプロットしてみました。

なおプロットは、「内部から情報を漏洩させないための情報セキュリティ」を前提として各要素にプロットしています。

表1 情報セキュリティルールと7要素

実施例から読み取れる7要素の強化(IPA情報セキュリティハンドブック参照)

| ルール | 7要素判断実施例 | 機密性 | 完全性 | 可用性 | 真正性 | 責任追跡性 | 否認防止 | 信頼性 | |

|---|---|---|---|---|---|---|---|---|---|

| 1 | OSとソフトウェアのアップデート |

|

〇 | 〇 | 〇 | ||||

| 2 | パスワードの設定と定期的な変更等の管理 |

|

〇 | 〇 | 〇 | 〇 | |||

| 3 | アクセス制御の実施 |

|

〇 | 〇 | 〇 | 〇 | |||

| 4 | 電子メール利用ルール |

|

〇 | 〇 | 〇 | 〇 | |||

| 5 | インターネットの利用ルール |

|

〇 | 〇 | 〇 | ||||

| 6 | SNS利用ルール |

|

〇 | 〇 | 〇 | ||||

| 7 | クリアデスク・クリアスクリーン |

|

〇 | 〇 | |||||

| 8 | 重要情報の持ち出しルール |

|

〇 | 〇 | 〇 | 〇 | |||

| 9 | 書類とICT機器の廃棄ルール |

|

〇 | 〇 | 〇 | ||||

| 10 | 私有ICT機器の利用ルール |

|

〇 | ||||||

| 11 | 守秘義務の順守 |

|

〇 | 〇 | 〇 | ||||

| 12 | 事故が起きてしまった |

|

〇 | 〇 | 〇 |

改めてプロットすると、それぞれのルールの特徴が明確になり、実施することで強化できる要素と付随的に強化されている要素がイメージできます。そしてそのルール内で他の要素を強化するにはどのような実施内容が必要かなど、効果的な実施内容を検討することが可能になります。

4.情報セキュリティ教育と7要素

前章では個別のルールと7要素との関係性を可視化しましたが、本章では、セキュリティ教育システム教育担当者の具体的実施事項と受講者の受講目的(受講者の実施事項)を7要素に分類し整理しました。この手法は教育上の留意点を見える化し受講者の理解と実践可能性について継続した評価を可能にするための一モデルです。

以下の2つのルールについて可視化サンプルを記載しました。

表2は、PCを貸与する場合の教育担当者と貸与者(受講者)のそれぞれの主な実施事項を独断と偏見で7要素に振り分けた表です。このように教育システム担当者と受講者を要素別に比較すると、セキュリティ行動を高めるための留意点がなにか、どのように高めるべきかのポイントが見つけられます。

表2 自社の情報セキュリティ教育要素(PC貸与例)

| 教育・システム担当の実施事項(例) | 受講目的・受講者の実施事項(例) | 教育上の留意点(例) | |

|---|---|---|---|

| 機密性 | PCセキュリティ確認 操作権限設定 |

PW設定 持ち運びの制限 |

貸与されたPCの価値の理解度 |

| 完全性 | データ保存ルール設定 管理者権限の設定 |

変更履歴保持 インストール禁止事項遵守 |

業務利用と私的利用の違いの理解度 |

| 可用性 | システム的バックアップ クラウド環境整備 |

電源等維持管理 バックアップの実施 |

バッテリー等の稼働時間把握 |

| 真正性 | 認証システム強化 PW強化 |

PWアップデート 複雑な組み合わせ |

PW管理の重要性理解度 |

| 責任追跡性 | ログイン履歴設定 アクセスログ設定 |

危険なWebアクセス禁止 | 業務使用可能なウェブの範囲の把握 |

| 否認防止 | ログイン履歴保存 アクセスログ保存 |

履歴保持の理解 | PC業務のログ管理理解度 |

| 信頼性 | 各種アップデート、 | 定期的なアップデート | 最新版の重要性の理解度 |

表3は、通常のメール送受信に関わる情報セキュリティ実施事項等を、表2と同様の手法で各要素ごとに振り分けた表です。メール送受信は情報セキュリティの基本であり、セキュリティ事故のかなりの割合を占めています。①自分から漏洩させてしまうセキュリティ事故と②自分に送られたメールに端を発するセキュリティ事故があります。教育担当者はメールの取り扱いに関しハード・ソフト両面を十分に教育周知させていますが、受講者の教育の理解度と情報セキュリティの認識を表3のような留意点に分解すると教育進捗と教育のポイントが可視化できます。

表3 自社の情報セキュリティ教育要素(メール送受信)

| 教育・システム担当の実施事項(例) | 受講目的・受講者の実施事項(例) | 教育上の留意点(例) | |

|---|---|---|---|

| 機密性 | 即時送信防止措置 添付ファイルチェック |

テストメール発信 正確なアドレス登録 |

宛先・受信元アドレス確認 |

| 完全性 | ファイルPW自動設定 ファイル受け渡しシステム |

送信トレイの有効活用 上位者の発信承認 |

送信ファイルのダブルチェック度 |

| 可用性 | クラウド化 複合デバイス対応 |

デバイスの維持管理 | 各デバイスの利用法の理解度 |

| 真正性 | 署名のルール化 登録アドレスバックアップ |

発信先アドレスの管理 発信元アドレスの管理 |

宛先・受信元アドレス確認頻度 |

| 責任追跡性 | 送信ログの設定 | 送受信メールの保持 | 廃棄ルールの理解度 |

| 否認防止 | 送信ログの保存 送信メールの保存 |

メール保存ルールの設定 | 保存ルールの理解度 |

| 信頼性 | 攻撃メールテスト | PW受け渡しルール確認 | 漏洩事故被害の理解度 |

企業のPC貸与ルール、メール取り扱いルールを表2、表3のように整理しましたが、それぞれの実施項目が7要素のどこに該当するかを理解することで、教育担当者も受講者も情報セキュリティルールの遵守の必要性を更に理解することができるかと思われます。また、留意点を明確にすることで個々人が理解度を高めるべきセキュリティ教育がさらに納得性の高いものになるかと思われます。この手法により教育上の留意点が見える化でき受講者の理解度を把握しどのレベルで実践できるかについて評価が可能になります。

5.おわりに

あらゆるマネジメントシステムに人員の「力量」の要求事項があります。ISMSやPMSでも「力量」の要素は大きく、その担当者ができるのか、資格を持っているか、また教育を受けたのかなどをエビデンスで残しています。このエビデンスは重要な記録ですが、より具体的に各本人の情報セキュリティリテラシーレベルを評価しているとは言い難いものがあります。

今回ご紹介した手法(モデル)は、組織がそれぞれのルールを推進する趣旨を理解し、教育担当者・受講者双方に、何をどの位できなければならないかの指標を共有でき、組織人として継続的に取り組むべき方向性を示すことが可能です。

現在は、不正アクセス増加しその被害も増大しています。人的要因を強化することでそれらの不正アクセス被害を軽減することもある可能です(代表的な例ではメール送受信教育)。

いまこそ、組織で実行している情報セキュリティルールを、更に浸透させより良い運用を可能にするために、個々のルールについて見直しをすすめる時期なのかもしれません。

本稿は筆者の独断と偏見に満ちた教育手法(モデル)を紹介しています。貴社の今後のセキュリティ教育の一助となれば幸いです。

次号は、また別の視点で情報セキュリティを高めるための情報提供をしたいと思います。