情報セキュリティを高めるために! 今、できること【ISO/IEC27001改訂と全社的事業継続計画(BCP)】

2024.06.18総合研究部 上級研究員 永橋 洋典

【もくじ】

1.はじめに

2022年10月25日に、情報セキュリティに関する国際規格であるISO/IEC27001:2013の改訂版であるISO/IEC27001:2022が発行された。約10年ぶりの改訂である。国内ではJISQ27001:2023が対応規格として発行されており、移行措置も明確にされ、2025年10月31日までに改訂版への移行措置を行わなければ以前の認証が失効することになる。

一般社団法人情報マネジメントシステム認定センターによると、国内では、7000を超える事業所が認証を取得し、2024年5月28日発表では、JISQ27001:2023認証取得組織数は、908件となっている。認証を継続する意思のある組織・事業所は移行申請をすることになり、新しく加わった管理手法の対応に戸惑われることもあるかもしれない。

当社は危機管理を生業とする企業であるが、危機管理手法の一つとしてBCPコンサルティングも手掛けている。今回の改訂に伴い、ISO27001:2023への移行に関してのBCP上の課題を提示したい。

2.ISO/IEC27001とは

ISO27001とは、情報セキュリティマネジメントシステム(以下ISMSという)に関する国際規格のことである。組織がISMSを確立し、実施し、維持し、継続的に改善するための要求事項を提供することを目的として作成されており、国内ではJISQ27001として発行され運用されている。これは国際的に整合性のとれた情報セキュリティマネジメント規格に適合しているかを、第三者である審査登録機関によって審査することで、世界標準の情報セキュリティレベルに適合出来ているかを対外的に証明することのできる認証制度である。

組織にどのような情報リスクがあるかを抽出し、その抽出されたリスクに対してどのような対策を行うのかを具体的に計画し、計画に基づき実行する。計画された施策が機能していない場合は、内部監査により改善する。つまり情報リスクに関して情報セキュリティが確保されているかをPDCAで管理する仕組みが「情報セキュリティマネジメントシステム」であり、ISO27001は、このシステムを構築するための一つのフレームワークである。

3.JISQ27001改正概要

ISO/IEC27001:2013の改訂を受けて経済産業省から2023年9月20日に、JIS改正のプレスリリースが発出された。そこでは「情報セキュリティのマネジメントシステムに関するJISの改正(JIS Q 27001)、-情報の機密性、完全性及び可用性の保護による、事業継続の向上を目指して-」というタイトルで概要を紹介している。

▼リリースでは

本改正を次のように捉え(一部抜粋)、

最新の国際規格とJISの整合が図られることにより、情報セキュリティを取り巻く技術や環境の変化への対応が可能となり、我が国の情報セキュリティの向上に一層寄与することが期待されます。

そして、本JISの活用により、組織の情報の機密性、完全性及び可用性の保護、それによる組織の事業継続性の向上、さらには、我が国の情報セキュリティの向上や情報セキュリティ産業の発展等に一層寄与することが期待されます。

と述べている。

今回の改正は、主に下記の点である。

- 規格名称変更:規格名称の前半部分が、「情報技術-セキュリティ技術―情報セキュリティマネジメントシステム」から「情報セキュリティ,サイバーセキュリティ及びプライバシー保護-情報セキュリティマネジメントシステム」に変更

- 付属書Aの変更:名称が、「管理目的及び管理策」から「情報セキュリティ管理策」に変更。管理策体系の簡素化、管理項目の更新・統合・新規追加

である。

(ア)要求事項上の改定概要

- 規格名称に「サイバーセキュリティ」と「プライバシー保護」の言葉が追加されている。これは、情報セキュリティの対象範囲を広げ、サイバー攻撃やプライバシー侵害から適切に組織を保護するために、新たなニーズを加味したマネジメントシステムを構築しなければならないことを意味している。サイバー攻撃の高度化により、常に新しいセキュリティ上の脆弱性が発見され、同時にその瞬間に飛躍的にリスクが高まるため、新たな管理策の必要性が高まったことや、生成AIに代表される新たなテクノロジーの進歩・普及、SNS等による社会生活への変化、またスマホ・IOTデバイス・5Gなどが社会基盤へ組み込まれたことなども改訂の趣旨になっているだろう。加えて、従来は自社で情報システムを運用・管理するオンプレミス環境が中心だったが、クラウドサービスが急激に進み、新たな基準(外部サービスの活用)が必要となったことなども、これらの背景になっていると思われる。

- 具体的な改訂内容は、付属書A情報セキュリティ管理策である。

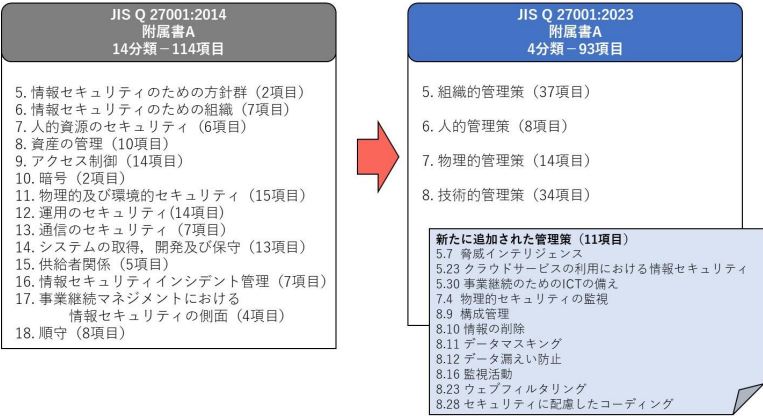

JISQ27001附属書Aで規定されている情報セキュリティ管理策(情報セキュリティに係る対策)が、新たな脅威、技術動向などを踏まえて改正されている。具体的には、以下のとおり、管理策の数は、新規追加や既存の更新・統合によって、改正前の114からの93に変更となり、管理策の分類は、14分類から、組織的管理策及び人的管理策、物理的管理策、技術的管理策の4分類に再整理された。

追加された管理策を見てもわかるように、クラウド・サイバー環境への対応と、データ保護関係が追加されている。サイバーセキュリティもプライバシー保護も今更のように思われるが、ISMSでも明確なニーズとして今まで以上に組織的に対応することが必要となった。

各管理策の解説は、様々なところで話されている事なので、このレポートでは触れない。

(イ)事業継続関連の改訂概要

JISQ27001:2013では、事業継続関連として、次の管理策が示されている。

| A.17 事業継続マネジメントにおける情報セキュリティの側面 | ||

| A.17.1 情報セキュリティ継続

目的 情報セキュリティ継続を組織の事業継続マネジメントに組み込まなければならない。 |

||

| A.17.1.1 | 情報セキュリティ継続の計画 | 管理策

組織は、困難な状況(adverse situation)(例えば危機または災害)における、情報セキュリティ及び情報セキュリティマネジメントの継続のための要求事項を決定しなければならない |

| A.17.1.2 | 情報セキュリティ継続の実施 | 管理策

組織は、困難な状況の下で情報セキュリティ継続に対する要求レベルを確実にするための、プロセス、手順及び管理策を確立し、文書化し、実施し、維持しなければならない |

| A.17.1.3 | 情報セキュリティ継続の検証、レビュー及び評価 | 管理策

確立及び実施した情報セキュリティ継続のための管理策が、困難な状況の下で妥当かつ有効であることを確実にするために、組織は、定められた間隔でこれらの管理策を検証しなければならない。 |

| A.17.2 冗長性

目的 情報処理施設の可用性を確実にするため。 |

||

| A17.2.1 | 情報処理施設の可用性 | 管理策

情報処理施設は、可用性の要求事項を満たすのに十分な冗長性をもって、導入しなければならない |

特徴的な点は、困難な状況を「例えば危機または災害」と明示していること、A.17.2で冗長性として、情報処理施設の可用性を指示していること。また、情報セキュリティ継続は、確立・文書化・実施・維持・レビュー・検証を指示していることである。

JISQ27001:2023では、事業継続関連として、次のように改正されている

| 5.29 | 事業の中断・阻害時の情報セキュリティ | 管理策

組織は、事業の中断・阻害時に情報セキュリティを適切なレベルに維持する方法を計画しなければならない |

| 5.30 | 事業継続のためのICTの備え | 管理策

事業継続の目的およびICT継続の要求事項に基づいて、ICTの備えを計画し、実施し、維持し、試験しなければならない |

A.17の事項は、5.29と5.30に統合され、次の3点がクローズアップされている。①「困難な状況」という言葉が省かれていること、②「ICTの備え」という言葉が採用されていること、③「試験」項目が追加されていることである。つまり、情報セキュリティを事業継続マネジメントに適合させるためには、「情報・通信」分野までフォーカスしなければならないということになる。

どこまで事業継続マネジメントに適合させるかは、それぞれの企業のポリシーに関わるので是非は問えないが、ICT継続の要求事項は、移行時改めて検討する必要があるだろう。

4.IT-BCPとは

内閣府の事業継続ガイドライン(令和5年3月版)によると、事業継続計画は「大地震等の自然災害、感染症のまん延、テロ等の事件、大事故、サプライチェーン(供給網)の途絶、突発的な経営環境の変化など不測の事態が発生しても、重要な事業を中断させない、または中断しても可能な限り短い期間で復旧させるための方針、体制、手順等を示した計画のことを事業継続計画(Business Continuity Plan、BCP)と呼ぶ。」と説明されている。また内閣官房 内閣サイバーセキュリティセンター発行の、政府機関等における情報システム運用継続計画ガイドラインでは、「情報システム運用継続計画とは、大規模災害、情報セキュリティインシデント及び感染症の流行(以下「危機的事象発生時」という。)による影響等によって情報システムの運用が中断又は途絶するときに、情報システムを継続又は復旧させることにより、その利用に係る影響を最小限に抑えるために必要な計画群の総称を指し、政府機関等の業務継続計画における情報システムの検討部分をより詳細化したもの」(以下IT-BCPという)と位置づけられる。と説明している。それをあわせると、IT-BCPとは、「重要事業を中断させないための要素として不可欠な情報システムが、中断・途絶するときの影響を最小限に抑えるための計画」と読み替えることができる。

この考え方でIT-BCPを考えると、どのようなリスクに・どのような状態のときに、を十分検討しておかなければ機能的なIT-BCPの策定は難しいのではと思われる。

(ア)原因事象と結果事象

前述したが、JISQ27001:2014では、情報セキュリティ継続の計画の管理策として、困難な状況(例えば危機または災害)の継続と規定している。つまりITが危機または災害時に継続するような計画を策定してくださいという事である。これは、地震や洪水などの災害発生を前提とした原因事象のBCPを策定する事が分かりやすいですよとも読める。日本におけるBCPは、地震国という性質上、地震という特定のリスクに対してのBCP策定が多く、IT―BCPもまずは地震を想定リスクとして策定されているものが多いだろう(ただ最近はサイバー攻撃も含まれてきている)。

翻って、JISQ27001:2023では、事業継続の目的およびICT継続の要求事項に基づいてと規定されており、「困難な状況(例えば危機または災害)」という限定的な要素が省かれている。これは事業継続の目的・ICT継続という所謂原因の如何を問わず結果事象に着目して、ICTの備えを計画してくださいと読み替えることが出来るのではと考えられる。

広義の事業継続計画において、ICTの中断だけに着目してBCPを策定するという事は、ICTというリソースの中断時の事業継続を策定すると言え、結果事象型のBCPを策定するということになる。

原因事象型BCPと結果事象型BCPのメリットデメリットは様々なところで述べられているので、特にこのレポートで言及はしないが、IT-BCPを策定する場合は、結果事象型を策定方針として設定したほうが実態に合ったBCPになるのでは思える。

(イ)ITサイドとビジネスサイド

IT-BCP策定者は、策定にあたりシステムサイドとビジネスサイドのそれぞれのBCPの目的を把握しておく必要がある。システムサイドにおける目的は、ICTのソフト・ハード・ネットワークを継続させることであるが、その復旧・継続の優先順位はあくまでもICTを活用するビジネスサイドのリクエストに左右される。

IT-BCPの策定と運用をシステム部門が策定し担当している組織が多い。専門部署なので微に入り細に入り詳細化されたシステム復旧計画を立てている企業も多いと思う。ここで一つ読み返してもらいたい事がある。それは、BCPの基本原則は代替・縮小・転用・中止であるが、システムサイドの事業継続方針とビジネスサイドの事業継続方針は整合性が取れているかという事である。一般的にシステムサイドIT-BCPのRTO(Recovery Time Objective:目標復旧時間)は、自社BCPのRTOを確実にカバーできる数値になっているはずである。しかし当社は様々な企業のBCPを拝見しているが、RTOを決めていないBCPやRTOの根拠のないBCPもあった。そのためIT-BCPもビジネスサイドからは復旧優先順位のリクエストは来るが、RTOの目安がないままに、システムサイドで勝手にRTOを決めるという非常に危険性を伴うBCPの策定をしている可能性がある。

昨今のサイバー攻撃が日常的になった関係で、IT-BCPにサイバー被害も想定し改訂している組織も増えているだろう。速やかなCSIRT(Computer Security Incident Response Team:インシデント対応チーム)組成は現在のサイバーインシデント対応には不可欠な要素であり、ICT継続の第一歩になるからである。ただそのCSIRT機能は、被害拡大防止やシステム復旧、インシデント対応が主役であり、ビジネスサイドの事業継続に直接言及した文書になっているのだろうか。

5.BCPとの連携

繰り返しになるがJISQ27001:2023 付属書A 5.30は「事業継続のためのICTの備え」と記載され、管理策は「事業継続の目的およびICT継続の要求事項…。」と規定している。ここで注意すべき点は、「事業継続の目的」とは何かということと、「ICTの継続」について今まで言及していたかということである。情報セキュリティとは、情報の機密性、完全性および可用性を維持する事と定義されているが、本来「事業継続」を目的とした場合は、ICTを継続できる状態を維持することがIT-BCPの目的であり、そのために、上記の三要素を満たすことを検討すべきであろう。

BCPを拝見していると、システム対応について何らかの記載があるBCPは多いが、IT-BCPがどの様にBCPに適合しているかを記載している文書は非常に少ない。BCP策定者にとって、IT-BCPはシステム部門に任せるもので、それがブラックボックスであっても特に気にしていないように感じるときもある。また、サイバーセキュリティ経営ガイドライン3.0では、指示8に「インシデントによる被害に備えた事業継続・復旧体制の整備」を謡っているが、この内容を踏まえてJISQ27001の要求事項に適合させた文書は策定されている認証企業はどのくらいあるのだろうか。

JISQ27001:2023への移行を計画している企業は、社会環境の変化を踏まえて、前規格の認証を受けた際のエビデンスとして利用できた文書を、再度全社的BCPの目的に合致し、継続計画として実行可能な計画なのかを見直す必要があるだろう。

6.おわりに

前項までいろいろな観点で筆者の意見を述べてきたが、本レポートで特にお伝えしたいことは以下の5点である。

- 2023版では、狭義の情報セキュリティ継続でなく、全社的事業継続計画の一部であることの再認識が必要であること

- ISO/IEO27001の方向性は、原因事象型BCPではなく、結果事象型BCPを推奨しているように読めること

- インシデント計画は、情報セキュリティの復旧・継続にとどまらず、ICT中断時の事業継続も示す必要があること

- 認証の有効性は、キチンと試験を実施して自社で確認する事。その試験の方法は、今までの情報セキュリティそのものの試験で良いか、方法・目的を再検討する事

- システムサイド主導で策定しても、ビジネスサイドとの連携深め、ビジネスサイドにもIT-BCPの方針・目的・概要の理解を深めてもらうこと

これらが今回のISO27001改訂にあたり、筆者が一番考えさせられたことであり、この要求事項を満たしたBCPには、どのような内容が求められるのだろうか、という点である。

認証は、2025年10月31日までに移行しなければ以前の認証が失効することになっている。筆者の考えがJISQ27001:2023の適合要件に合致しているかというと、そうとは言い切れない。BCP策定に関わる個人として、今回の改訂について感じたままの印象を述べているので、実際の認証時もしくは移行審査時に、認証機関・取得に関わったコンサルティング会社と検討することをお勧めする。

最後に、日本のBCPは、地震・感染症・サイバー攻撃とリスクを追加する対応を進めてきた企業が多い。だがサスティナビリティを求められる時代になると、予期しないインシデントが発生しても対応可能なBCP(結果事象型?・オールハザード型?)を準備する必要性が高まってきたのではないかと思える。IT-BCPが現代のビジネスに不可欠なように、事業継続計画の役割が今まで以上に広範囲な柔軟な対応を求められつつある今、強制的に再確認を求められるような機会を利用して、自社のBCPの在り方を検討しても良いのではないだろうか。