情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

Ⅰ.はじめに

組織的なセキュリティ教育をするためには、何らかのスタンダードに基づく教育体系が必要です。今回は、情報管理、システム開発、イニシャルコストなど様々なメリットを持ち今のビジネス環境になくてはならないクラウドサービスの利用に関する教育についてです。

クラウドサービスについては、経済産業省が2010年8月に、クラウドサービスレベルのチェックリストを公開し、その後、2011年4月にIPAから「中小企業の為のクラウドサービス安全利用の手引き」が公開されています。ISO/IEC27017:2015等のクラウドサービスのセキュリティに関する国際標準発行前に公開されており、その後行政から世間情勢を鑑みた様々なガイドラインなどが発表されています。

クラウドサービスは今のビジネスシーンになくてはならないビジネスインフラになっていますが、ここ数年、クラウドサービスを利用する事業者において、設定不備による情報流出およびその恐れ等の事案が増加しており、クラウドサービス利用のリスクとして社会問題化しています。2022年総務省から公開された「クラウドサービス利用提供における適切な設定のためのガイドライン」と本年7月公開の「クラウドの設定ミス対策ガイドブック」を利用して、このビジネスインフラを適切に利用し、安全・安心に事業を遂行するための基礎的なポイントを述べます。

Ⅱ.クラウドサービスでの情報漏洩事例

クラウドサービスをセキュリティ強化の観点から利用する事業者も増えていますが、インシデント発生事例には枚挙のいとまがありません。単純な初期設定ミスやID・PW流出など様々な事例があります。代表的な事例を5つ紹介します。こちらの事例は、クラウドの設定ミス、アクセスキー不正利用などによる事例です。

1.楽天株式会社および楽天カード株式会社、楽天Edy株式会社(クラウド型営業管理システムへの社外の第三者によるアクセスについて より一部引用)

社外のクラウド型営業管理システムの利用におけるセキュリティ設定の不備により、楽天株式会社および楽天カード株式会社、楽天Edy株式会社は、社外のクラウド型営業管理システムに保管された一部の情報に対する社外の第三者からのアクセスを確認しました。本件を受け、各社では当該システムの設定変更を2020年11月26日(木)までに完了し、社外の第三者からのアクセス状況について調査を行っています。当該システムの設定変更後は、社外の第三者からのアクセスは確認されておりません。また、現時点では本件の影響による法人・個人のお客様への被害等は確認されておりません。

社外の第三者からのアクセスの可能性があった情報

- 楽天株式会社:「楽天市場」への法人向け資料請求者および店舗情報

- 可能性があった期間: 2016年1月15日(金)-2020年11月24日(火)

- 可能性があった最大件数: 1,381,735件(うち、現時点でアクセスが確認された件数:208件)

- 楽天カード株式会社: 事業者向けビジネスローン申込者情報

- 可能性があった期間: 2016年1月15日(金)-2020年11月26日(木)

- 可能性があった最大の法人・個人事業主数: 16,895件(うち、現時点でアクセスが確認された件数:304件)

- 楽天Edy株式会社: 故障した端末の残高移行サービス(注)申込者情報

- 可能性があった期間: 2016年1月15日(金)-2020年11月26日(木)

- 可能性があった最大の申込者数: 89,141件(うち、現時点でアクセスが確認された件数:102件)

2.三菱電機株式会社(不正アクセスによる情報流出について(調査結果) より一部抜粋)

今回の不正アクセスは、中国にある当社子会社への不正アクセスを契機として、第三者が当社および当社国内子会社の一部の従業員のクラウドアクセス用アカウント情報を窃取し、当社が契約しているクラウドサービスおよび関連サーバーを攻撃したものであることが判明しました。

流出した情報について

- 当社の国内お取引先の金融機関口座(当社の支払先口座)に関わる情報(8,635 口座)

- 当社の一部国内お取引先に関する当社保有情報

- 当社子会社(三菱電機インフォメーションネットワーク株式会社)の国内お取引先の金融機関口座(子会社の支払先口座)に関わる情報(151口座)国内お取引先の連絡先に関わる個人情報(964件:個人名など)

3.NDIソリューションズ株式会社(当社で発生したRAGサービスへの不正アクセスについて より一部抜粋)

当社が管理するパブリッククラウド上のシステムで使用しているアクセスキーが不正に使用され、パブリッククラウド上のユーザーアカウントおよび仮想通貨マイニング目的と思われる高スペックなサーバーインスタンスが不正に作成されました。

現在は、不正に利用されたアクセスキーの削除、不正に作成されたユーザーアカウントの削除、およびサーバーインスタンスを停止しており、元の状態に復旧済みです。

【影響を受けたサービス】 RAG with GPTオプション

4.トヨタモビリティサービス株式会社(お客様のメールアドレス等の漏洩可能性に関するお詫びとお知らせについて より一部抜粋)

2024年2月2日、「Booking Car」のデータ保管サーバー(Amazon Web Services S3 以下「AWS」といいます。)に対して、システム開発以前から使用されていたアクセスキーを用いて、不正に侵入がなされている事実を確認いたしました。調査の結果、2020年10月~2024年2月2日までの間、システム開発以前から使用されていたアクセスキーを利用することで、データサーバーに保管されているメールアドレスおよびお客様識別番号にアクセスできることが判明致しました。同日、直ちにデータサーバーのアクセスキーの変更および継続的な不正アクセスのモニタリング等の対応を実施しており、現時点で二次被害等は確認されておりません。

5.株式会社エイチーム(個人情報漏えいの可能性に関するお知らせ より一部抜粋)

当社グループで利用しているクラウドサービス「Googleドライブ」で管理するファイルにおいて、一部の個人情報がインターネット上で閲覧可能な状態にあったことが2023年11月21日に判明いたしました。ファイルの閲覧範囲を「このリンクを知っているインターネット上の全員が閲覧できます」と設定したことから、リンクを知っていれば誰でも閲覧できる状態であり、一部の個人情報がインターネット上において閲覧できる状態でありました。

個人情報件数:約96万件

このように、様々な原因でクラウドにおいても情報漏洩・不正アクセス等のインシデントが多発しています。クラウドを利用するしないに関わらず、同じ原因で情報漏洩・不正アクセス等のインシデントが発生している事に注目すべきでしょう。

Ⅲ.クラウドサービス利用提供における適切な設定のためのガイドライン

総務省から

- 2021年9月に「クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版)」

- 2022年10月に「クラウドサービス利用提供における適切な設定のためのガイドライン」、2024年4月に「クラウドの設定ミス対策ガイドブック」

が公開されました。もちろん各省庁からも様々な指針・ガイドラインが公開されています。

2022年10月公開のガイドラインは、クラウドサービスの利用・提供における適切な設定について解説しており、本年公開されたガイドブックの基本になるガイドラインになります。また、昨今のインシデントの発生を踏まえて、クラウドの利用場面、提供場面における適切な設定を促進するための対策に焦点を絞ったガイドラインとしています。こちらを理解することで、ガイドブックがより活用しやすくなり、基本的な対策が実行しやすくなるでしょう。

以下は、2022年10月「クラウドサービス利用提供における適切な設定のためのガイドライン」、から引用しています。

【ガイドラインの趣旨】

「独立行政法人情報処理推進機構(IPA)の「コンピュータウイルス・不正アクセスの届出状況2021年」によると、不正アクセスの原因別比率では、設定不備が全体のおよそ17.7%で第3位となり、このような社会問題を引き起こす原因として無視できなくなっている。

このような設定不備は、直接的にはクラウドサービス利用者による単純なミスによるものと考えることもできる。しかし、これらの事案の真因を考察すると、利用側においてはクラウドサービス利用に関する理解不足や不十分な管理・作業体制、提供側においては利用側において設定不備を起こさせないための情報・ツール提供不足やミスを起こさせにくい設計への配慮不足など、様々な要因が複雑に絡み合いながら積み重なることによって設定不備事案の発生に至っていることが想定される。」

不正アクセスの約2割が人為的なミスが原因で侵入されており、この2割は提供者・利用者がクラウドの使い方を習熟することで低減可能になることを示しています。つまり、まずハード等の直接的なコストを掛けずに不正アクセス被害を低減できるという事です。

その対策の基本的考え方は、以下の3つです。

- クラウドサービス利用者・事業者双方において、クラウドサービスの特性や、クラウドサービスの利用・提供におけるリスクについて認識すること

- クラウドサービス利用者・事業者双方において、自身の責任範囲や役割を理解し、それを共通認識とすること

- クラウドサービス利用者・事業者間でコミュニケーションを密なものとしつつ、双方における設定不備の抑止・防止の対策を適切に実施すること

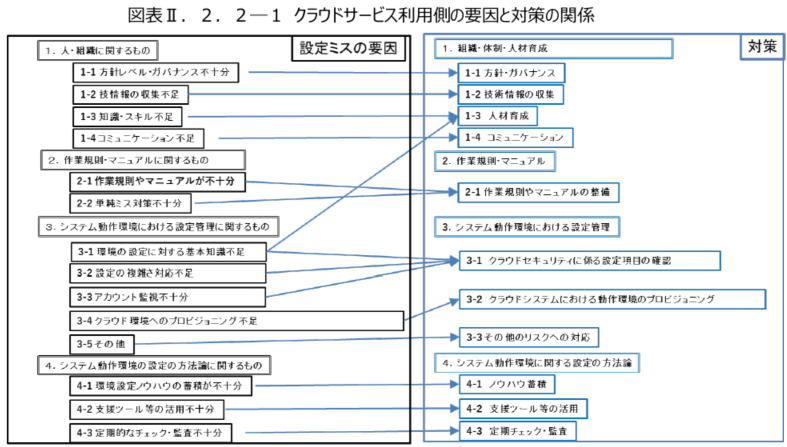

上記3点は、利用者側から見ると下図のような関係になり、

- 人・組織に関するもの

- 作業規則・マニュアルに関するもの

- システム動作環境における設定管理に関するもの

- システム動作環境の設定の方法論に関するもの

に体系化されます。

このように、体系化された中でこのガイドラインでは、次のような対策を推奨しています。

以下ガイドラインの抜粋

【利用側での対策】

得られた利用側での対策について親和性(関連性)の高いグループを整理・体系化した結果、下記のような大項目にまとめられる。

1.組織体制・人材育成

組織におけるセキュリティ管理者やクラウドサービス管理者が実施すべき事項として、方針・ガバナンス、技術情報の収集、人材育成及びコミュニケーションに対する対策

2.作業規則・マニュアル

実際に環境の設定に係る、設定者及び設定管理者が実施すべき事項として、作業手順やマニュアルに関する対策

3.システム動作環境における設定管理

クラウドサービス利用者すべてが知っておくべきクラウドシステムの環境そのものについて、クラウドに関する設定項目の類型とクラウドシステムの機能追加などの環境変化に追随するための対策

4.システム動作環境の設定の方法論

環境の設定に対するやり方を工夫すべき点として、ノウハウの蓄積、動作環境設定の自動化や支援ツール等の利用、定期的なチェックなどの監査方法についての対策

【Ⅲ.クラウドサービス利用側に求められる対策】で、この体系に沿った対策の方法論を解説しています。特徴的なところは、各対策においてベストプラクティスを掲載している事です。

たとえば、このような例示がされています。

Ⅲ.1.1クラウドサービス設定不備の抑止・防止に係る方針的事項

【目的】クラウドサービス利用における設定不備の抑止・防止のための組織的方針を明確にする。

Ⅲ.1.1.1【基本】クラウドサービス利用におけるガバナンスの確保

利用者は、全社的又は当該利用部門内における組織全体での基本的な方針、役割、責任等を定めた文書(例えばクラウドサービス利用方針等)に設定不備対策を追記し、組織長の承認及び署名等を経て、組織内及び関係する組織に配布すること。

【ベストプラクティス】

文書には、次の内容を含むことを推奨する。

- 組織のクラウドサービス利用について、安全性を確保するために社内セキュリティ部門やコンプライアンス部門などの管理部門を設置、整備する。

- 以下略

ベストプラクティスは、今後改善すべきポイントと読み替えることができます。それは各社の脆弱性を炙り出し、どの項目の改善が特に有効な対策になるかを検討する事ができ、優先順位の設定も可能になります。それが実効的な情報セキュリティレベルの向上を上げることにつながるでしょう。ぜひともこのベストプラクティスでのクラウド運用と比較してギャップがある場合は、どうすればそのギャップが埋まるかを検討してみると良いと思われます。

Ⅳ.クラウド設定ミス対策ガイドブック(総務省)に学ぶセキュリティ教育

ガイドブックがどのような構成で記載されているか簡単に内容を纏めました。このような構成で非常に分かりやすくなっていますので、参考にしてください。

第一章 本ガイドブックの目的と使い方(本文を引用しています)

このガイドブックは、総務省が2022年10月に公表した「クラウドサービス利用・提供における適切な設定のためのガイドライン」(以下「ガイドライン」という。)の内容を、わかりやすく解説し、このガイドブックを参照することでクラウドサービスの利用者・提供者が基本的な設定ミスを防ぎ、サイバー被害を軽減することを目的としています。

設定ミスは、情報漏洩やファイル破壊、システム停止などの事故を招き、企業の経営に多大な影響を与えます。その上、情報漏洩が発生すると、信用失墜をはじめ被害者から損害賠償を求められたりもします。そのため設定ミスから経営問題にまで発展する可能性があることを理解しておく必要が必須になるでしょう。

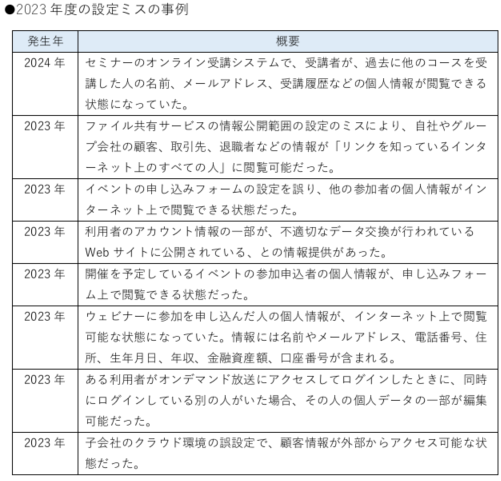

ガイドブックには、直近の設定ミス事例を掲載しています。

このような多様な事故が2023年度にも発生しており、本稿を読まれている皆さまにとって、対岸の火事ではなく、身近に発生している明日にでも自社に起こり得る事例だと認識していただければと思います。

第二章 設定ミス対策の前提となる考え方(本文を引用しています)

具体的にミス対策を進めるために前提となる考え方は以下の通りです。

【責任分担の原則】

- 責任分担:クラウドのセキュリティの確保については、まず、サービスの提供者と利用者とが、責任を分担すること

- 利用規約等の「免責事項」に注意:サービスの提供者側が、責任を負えない分野について「免責条項」や「責任制限条項」を確認すること

- SI事業者と設定ミス:SI事業者が行った設定であっても、最終的な責任は利用者が負うことになることから、利用者もSI事業者の行った設定に注意すること

- クラウドサービス間の連携と責任分担:事業者間の契約に基づく責任分担を確認すること

【予防と発見】

予防的措置と発見的措置:ミスが避けられないものなのであれば、ミスが起こらないようにする「予防」の対策だけでなく、起こってしまったミスを見つける「発見」の対策も必要になります。これらは「予防的措置」と「発見的措置」と呼ばれています。

- 予防的措置:仕組み作り、教育、健康管理、環境整備

- 発見的措置:チェック、監視

などが含まれます。

第三章 設定ミスの対策

では具体的対策です。

1.設定ミス対策の4つの観点

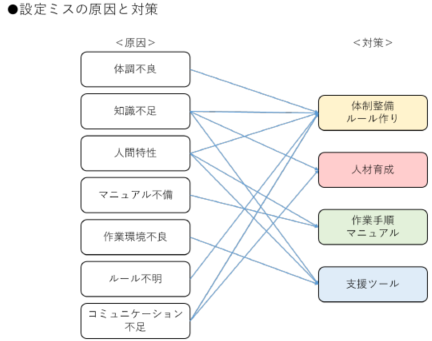

設定ミス対策の原因と対策は次のような関係性があります。

これらの原因を4つの観点で対策します。

2.組織・ルールの整備(体制の整備)

■複数の担当者を

設定ミス対策としては、少なくとも設定をする人と、設定をチェックする人を置くことが必要です。担当者が設定して、責任者がチェックするという方法もあります。

■クラウドサービス提供者との窓口の明確化

体制の整備の中で重要なのが、クラウドサービスを提供する事業者とのコミュニケーションの要となる窓口を明確にすることです。

■協力企業への委託

自社の能力不足も考えられ、専門家に協力してもらうと、もしくはクラウドサービスの運用自体をまかせることもあります。

■導入時から運用時まで

クラウド関連の業務を担当する体制は、導入時だけではなく、運用開始後も必要です。

3.組織・ルールの対策(設定ルールの策定)

■セキュリティポリシー

セキュリティポリシーの作成は、社内に存在する情報資産を洗い出し、重要度に応じてラベル付けをすることろから始まり、それぞれの情報資産の管理の方針を決めます。

■クラウドサービス利用方針

クラウドサービス利用方針はセキュリティポリシーと整合性をもって作成する必要があります。

通常は全社方針として作成されることが多いですが、特に重要なのは、①ユーザアカウントの管理、②アクセス管理、③情報公開のルールです。その他、定期診断等の監査方針などについても定めます。

■作業規則

利用方針に基づいて、クラウドの設定をするための「作業規則」を決めておくとミスが減ります。作業規則は、個人の判断に頼らず、誰でも正しく作業できるようにするためのものです。

■ルールの文書化

「セキュリティポリシー」や「クラウドサービス利用方針」などの方針を定めたら、それを文書化して周知することが必要です。

デフォルト値に注意

■デフォルト値とは

システムでは、最初から「既定値」(デフォルト値)が設定されていることが多いです。利用者が特に何も設定しないと、システムではその値が使われることになります。

■デフォルト値が安全とは限らない

デフォルト値が安全でない場合があります。国内でもクラウドサービスを何も設定しないで使ったら、デフォルト値が有効のままで、情報が漏洩してしまったという事例があります。

■デフォルト値を変更するのにも注意が必要

逆にデフォルト値が安全だったのに、利用者の都合で変更したために、危険な値になるというパターンもあります。例えば、情報公開のデフォルト値は「非公開」だったのに、システムの開発期間中に、チームメンバーで情報を共有するために「公開」に変更して、運用が始まった後もそれを戻さなかったという例があります。

このようにデフォルト値を変更する場合にも注意が必要であり、明確なルールを決めておく必要があります。

4.人的対策(人材育成)

■サービス提供者の研修の活用

クラウドサービス提供者からセミナーや研修等が提供されていることも多く、それらを活用やオンラインによる研修があります。

■クラウド研修の種類

現在、サービス提供者などからクラウドに関するさまざまな研修が提供されています。

- クラウドについての入門的な研修

- クラウド技術についての研修

- クラウドにおけるセキュリティについての研修

- 資格取得のための研修

■社内での研修の企画

社内の多くの人がクラウドの設定にたずさわるような場合は、自社で研修を企画して実施することも有効で、同じ情報を共有することにより、組織全体のリテラシーの向上が見込めます。

■継続的な教育を

研修等は.1回で終わらせるのでなく、継続的に実施していく必要があります

5.人的対策(情報収集とコミュニケーション)

■収集すべき情報

クラウドの設定に関して収集すべき情報には、①クラウドサービス提供者からの情報(→Ⅲ.1.2.1)、②クラウドの技術情報、③設定ミスよる情報漏洩等の事例、④政府からの情報などがあります。

■組織としての取組み

クラウドに関する情報収集は、個人で行うより、組織としてノウハウを蓄積して共有する方が効果的です。可能であれば、専門の部署で情報収集を行い、全社に周知しましょう。

■コミュニケーションの充実

以下のような関係者とのコミュニケーションの充実が求められます。

- クラウドサービス提供者とのコミュニケーション

- 社内のコミュニケーション

- 協力企業、取引先等とのコミュニケーション

クラウドサービスに関係する人が増えると、コミュニケーションは急速に複雑化します。関係者が多い場合は、特に理解しやすい情報共有が求められます。

6.作業手順面の対策-チェックを組み込む

■設定項目の洗い出し-抜け漏れをなくす

クラウドの設定にあたっては、抜け漏れが無いように、事前に設定が必要な項目を洗い出し、どの値に設定するかを決めます。その際、利用方針や作業規則との整合性に留意します。

■作業マニュアルの整備

作業手順を決めたら、作業マニュアル(手順書)を作成します。参考になるのは、クラウドサービス提供者が提供しているマニュアルです。

■マニュアルもレビューする

マニュアルを作成したらレビューが必要です。また、クラウドの環境の変化に対応するため、作業マニュアルも定期的な見直しが必要になります。

■慎重で確実な設定を-マニュアルは必ず見る

設定ミスは、設定時に起きるので慎重かつ確実に行いましょう。人は慣れてくるとマニュアルを見ずに作業するようになりますが、記憶に頼って作業をするというのはミスのもとです。作業環境や心身の状態にも留意する必要があります。

■チェックが重要-可能なら事前チェックも

人間のミスを0にすること困難なので、設定をチェックすることが重要です。それも複数の目で行うことが望ましいです。担当者によるセルフチェックだけでなく、別の人もチェックする「ダブルチェック」が理想的です。

■定期的・継続的なチェックを

クラウドの環境は常に変化しているので、一度設定したら終わりではありません。環境の変化に対応するためには、定期的・継続的なチェックも必要です。

このように、複数の側面で対策の具体例を掲載しています。

7.ツールによる対策(支援ツールと診断サービス)

人間の作業にミスはつきものなので、機械でチェックするツールを導入することは、検討の価値があります。

■設定支援ツールの活用

設定支援ツールは人間が見落としたミスを機械が発見してくれることも多く、作業の効率化や負担軽減にも役立ちます。

■2種類の支援ツール

クラウドの設定を支援するツールには、2つの種類があります。

現在のクラウドの構成を可視化してくれるツールです。構成管理ツールとも呼ばれます。

②設定診断ツール

設定に問題がないかを診断してくれるツールです。

■設定支援ツールの提供者

設定支援ツールは、クラウドサービスを提供する事業者だけでなく、サードベンダー(第三者)も提供しています。

■ガードレール機能

クラウドサービス(IaaS・PaaS)の中には、設定値が正常な範囲からはみ出さないようにする「ガードレール機能」を持ったものもあります。設定値が範囲からはみ出すと、範囲内に戻してくれる「自動修復機能」を持ったサービスもあります。

■診断サービスの活用

ツールを使ってクラウドの設定に問題がないかを診断してくれるサービスも提供されています。このサービスを利用することで、自社で行う設定のチェックをアウトソーシングすることができます。

8.ツールによる対策(CASB、CSPM、SSPM)

■3種類の支援ツール

クラウドの設定ミスを減らすのに有効なツールには、以下の3つ紹介されています。

詳細は別途お調べください。

- CASB(Cloud Access Security Broker)

- CSPM(Cloud Security Posture Management)

- SSPM(SaaS Security Posture Management)

9.その他の対策

■暗号化

暗号化は設定ミスを減らす対策ではなく、設定ミスによる情報漏洩が起きたときのための対策です。

■データのバックアップ

ファイル共有の設定ミスにより、ファイルが破壊(削除、改ざん等)されたときに備える対策です。データのバックアップがないと、ファイルを復元することが困難になります。

■マネージドサービス

設定ミスのリスクを軽減する対策だけでなく、設定ミスのリスクを移転する対策もあります。

このように、原因を4つの観点で整理した対策にまとめていますので、本文に沿った対策を進めることで、設定ミスを低減できると思います。

一度部内教育として実践されてください。

Ⅴ.終わりに

情報セキュリティ・サイバーセキュリティに完成形はありません。

常に新しい技術が開発され導入されます。完璧だと思ったところにセキュリティホールが発見されたりもします。セキュリティをハード的・システム的に完璧な状態に維持しておくことは不可能に等しく、脆弱性をすべて発見することは困難です。

そのために、必要最低限度の対策は、単純なミスを防ぐためにヒューマンエラーを防ぐこと!に尽きます。

セキュリティ教育は、長期的継続的に進めなければならない非常に根気のかかる業務ですが、まずこれを継続することが、セキュリティレベルを飛躍的に高めることが可能な対策です。ぜひ、自社のセキュリティレベルを飛躍的に高めるために、出来るところから自社にあった教育システムを構築し、実践してみてください。

以上