情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

【もくじ】

Ⅰ.はじめに

企業は、「人」「物」「金」「情報」という経営資源によって成り立っています。その企業の経営資源が有効か否かを判断するには「情報」という具体的表現により可視化することで可能になります。「情報」とは、知財・企業戦略・マニュアルなどが一般的に言われるものですが、実は「人」「物」「金」の物理的経営資源を含め、すべての経営資源を可視化したものを意味しています。

情報セキュリティとは、上記の可視化されたものをデジタル・アナログ問わず、機密性・完全性・可用性を確保することです。つまり、紙でもデータでもきちんと取り扱うために、情報漏洩を防ぐ、情報を守る、など情報の扱い方そのものをさします。翻って、サイバーセキュリティとは、「サイバーセキュリティ基本法」の第二条にその定義があるように、要約すると「電磁的方式」(IT)により記録され、又は発信され、伝送され、若しくは受信される情報の漏えい、滅失又は毀損の防止その他の当該情報の安全管理のために必要な措置が講じられ、その状態が適切に維持管理されていることを言います。別の言葉を借りると「電磁的方式(IT)において、情報の機密性・完全性・可用性が維持・管理されていること」となります。

一見同じような意味合いと捉えられがちですが、サイバーセキュリティは、デジタル環境全体への脅威となる原因に対処しましょうということで、サイバー攻撃の脅威となる存在への対処法を考え、また、外部からの攻撃による被害のみならず、内部からの不正持ち出しなども考えるという事です。

Ⅱ.サイバーインシデントとは

ここで言うサイバーインシデントとは、企業の安全性を揺るがすような情報セキュリティインシデントに関する事象のうち、サイバー攻撃によるサービスの停止などのサイバーセキュリティに関連したインシデントを指します(ヒューマンエラーでの設定ミスによる被害などもみます)。ランサムウェアやその他のマルウェア、フィッシング詐欺、データ盗難、その他のサイバー脅威からコンピューター・システム、アプリケーション、デバイス、データ、金融資産、人々を保護することがサイバーセキュリティですので、その事象に関わるインシデントが今回対象とするサイバーインシデントです。

デジタル化が進み、インターネット上でデータをやり取りする機会が増えたため、的確な対策の実施を継続しなければ、インシデント発生の危険性は高まり、そして閾値を超えるとサイバーインシデントとなって発現することになります。

サイバーインシデントとして対応すべき代表的なサイバー攻撃には【表1】以下のようなものがあります。

【表1】代表的なサイバー攻撃

| 攻撃名 | 概要 |

|---|---|

| 標的型攻撃 | 情報窃取を目的として特定の組織に送られるウイルスメール。メール受信者が不信感をいだかないように、色々な「だましのテクニック」を駆使しています。 |

| ランサムウェア | 感染するとパソコン等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価(金銭や暗号資産)を要求する不正プログラムです。 |

| Emotet(エモテット) | 主にメールの添付ファイルを感染経路としたマルウェア(不正プログラム)で、過去にやり取りしたメールへの返信を装ったメールを送信し、添付ファイルの開封を促します。感染するとパソコンからメールアカウント、パスワード、メール本文等の情報を窃取し、これらの情報を悪用して、感染拡大を目的としたメールを送信します。 |

| サプライチェーン攻撃 | 大企業を標的とした攻撃者が、サプライチェーンを通じて対象企業へ社会的・経済的な損失を与えようと考え、中小企業を足掛かりに攻撃を行うものです。大企業のセキュリティ対策の成熟が進む一方で、中小企業は費用や人員の余裕が乏しいことが原因で、セキュリティ対策が不十分なままとなり、セキュリティが脆弱な箇所を攻撃者に狙われるという状況なっていることが考えられます。 |

| フィッシング詐欺 | 金融機関やECサイトを称してメールを送信し、フィッシングサイト(偽のWebサイト)に誘導するサイバー攻撃です。フィッシングサイトでログインパスワードやクレジットカード番号などを入力させ、個人情報を騙し取ります。 |

| DoS攻撃/DDoS攻撃 | DoS攻撃とは単一の攻撃元から、インターネットに接続された標的サーバに過剰なデータを送信し、システムを停止させることで、正規のユーザがサービスを利用できないようにする攻撃手法です。 |

| 脆弱性攻撃(ゼロデイ攻撃) | 脆弱性の不備で修正される前に攻撃を仕掛けるサイバー攻撃です。OSやソフトウェアの開発ベンダは脆弱性を発見次第、プログラムを修正しますが、パッチの配布までには多少の時間がかかります。攻撃者は脆弱性が修正されるまでのわずかな時間を突いてきます。 |

| SQLインジェクション | 外部から意図しないSQLを注入し、不正にデータベースを操作する攻撃です。 ウェブアプリケーションで、最も狙われ易い脆弱性の一つです。 |

| クロスサイトスクリプティング | 検索のキーワードの表示画面や個人情報登録時の確認画面、掲示板、ウェブのログ統計画面等、利用者からの入力内容やHTTPヘッダの情報を処理し、ウェブページとして出力するものがあります。ここで、ウェブページへの出力処理に問題がある場合、そのウェブページにスクリプト等を埋め込まれてしまいます。 |

| ビジネスメール詐欺 | 巧妙な騙しの手口を駆使した、偽の電子メールを組織・企業に送り付け、従業員を騙して攻撃者の用意した口座へ送金させる詐欺の手口です。 |

このような様々な攻撃手法を駆使してサイバー攻撃が行われます。これらの攻撃をうけたことによりサイバーインシデントが発生し、情報システム部が初動の中心になり初期対応(システム分野)を実施します。被害レベルによってはCSIRTが組成され対応を迫られます。

Ⅲ.サイバーインシデント訓練の種類

※本書での「訓練」とは、「訓練(Drill):所定の業務や手順を正しく、より確実に(またはより速く)実行できるようになる」と「演習(Exercise):計画やマニュアルの内容を含む、インシデントへの備えが妥当かどうかを確認・検証する」両方を指します。

一般的に訓練の目的(演習の活用目的)は

- A 方針(policies),計画(plans),手順(procedures),教育訓練(training),装置(equipment),組織間合意の妥当性の確認

- B 情報通信技術(ICT)を用いた災害復旧システムの試験

- C 役割,責任を担う要員の明確化とそれに対しての教育訓練

- D 組織間の連携,コミュニケーションの改善

- E 資源の不足部分の特定

- F 個人のパフォーマンスの改善と改善機会の特定

- G 臨機応変な対応を練習する機会の提供

が挙げられます。

サイバーインシデント訓練の具体的目的は、Ⅱで述べたようなサイバー攻撃を受けた場合に、スムーズな復旧とステークホルダーへの影響の最小化、加えてシステム停止時の事業継続対応などを目的に行います。システム関連の訓練は、古くはDRP(Disaster Recovery Plan)としての訓練が中心で、事故・災害により物理的にシステムが毀損した場合のBCP訓練(代替訓練、復旧訓練)の意味合いが強かったように思われます。ところが最近ではサイバーインシデントの被害が多発し、DRP同様のシステム代替復旧は必須ですがステークホルダー対応とシステムに依存する事業(業務)継続を意図する訓練が増えてきています。

DRPベースの訓練とサイバーベースの訓練の違いは以下【表2】の通りです。

【表2】訓練の違い

| DRベースの訓練 | サイバーベースの訓練 | |

|---|---|---|

| 主たる目的 | システム復旧 | 経営危機対応(システム復旧から事業継続まで) |

| 対象となるインシデント | 地震、火災、風水災など | サイバー攻撃、情報漏えいなど |

| 状態 | ハード損壊、電力停止、ネットワーク途絶など | システムダウン、データ毀損、システム停止、情報流出・漏えい、脅迫、など |

| 復旧 | 主に代替システム利用 | 主に既存システム復旧 |

| インシデント対応主体 | 災害対策本部 | CSIRT、危機対策本部 |

| 主たる訓練対象 | 情報システム部門 | CSIRT、本部、全社各部、役職員 各種設定あり |

このように、同じ訓練でもDRベースの訓練は、主に地震・火災・風水災などの物理的被害に対する直接的なシステム対応訓練であったのに対し、サイバーベース訓練は、サイバー攻撃・情報漏えいなどソフト被害の影響に対する対応訓練になります。

このソフト被害の影響に対する対応訓練は以下のような目的に区別できます。

- Ⅰ.システム復旧:サイバー攻撃によりシステムが停止、毀損、汚損されたときの復旧

- Ⅱ.ステークホルダー対応:情報漏えい等によるステークホルダー対応

- Ⅲ.事業継続対応:システム停止時の事業継続

- Ⅳ.意識向上:サイバーセキュリティ意識の向上

一般的に訓練は、目的、対象者によって以下【表3】のような設定が考えられます。【表3】は、横軸を訓練目的、縦軸を訓練対象者に設定しており、「○」は単独での訓練が可能で、「――」は単独で訓練することがない、もしくはあまり単独では実施しない区分になります。もちろん訓練目的に応じて、訓練対象は単独でなく複合的な訓練も設計です。

【表3】対象、目的別訓練

| 訓練対象 | システム復旧 | ステークホルダー対応 | 事業継続対応 | 意識向上 | 主な訓練要素 |

|---|---|---|---|---|---|

| 情報システム | ○ | ○ | ―― | ―― | 技術 |

| CSIRT | ○ | ―― | ―― | ―― | 技術、連携 |

| 対策本部 | ○ | ○ | ○ | ○ | 連携、判断 |

| 役員 | ―― | ○ | ○ | ○ | 連携、判断 |

| 役職員 | ―― | ―― | ○ | ○ | 判断、実務 |

特に注目すべき点は訓練要素が対象者別に変わることです。

情報システム部門:技術的要素が多く取り入れられ、復旧方法や調査方法など中心

CSIRT:インシデント発生後、何をどの様に進めるかの技術的なアドバイスや復旧プロセス、外部機関との連携などが中心

対策本部:インシデント全体の進捗管理とイベント発生時の判断などが中心

役員 :インシデントへの職責上の対応と判断などが中心

役職員 :自分の職務に係る判断と実務対応などが中心

それぞれの訓練対象者は、インシデントにおける役割が違うため、役割に応じて訓練内容と方法が変わります。

このように訓練には、様々な形式があります。全社的なサイバーセキュリティレベルを高めるために、組織のサイバー上の脆弱性を把握しながら一歩ずつ組み合わせを変えて実施していく必要があります。

Ⅳ.サイバーインシデント訓練例

訓練設計の基本的考えです。

訓練設計をするために企画者は、「JISQ22398:社会セキュリティ―演習の指針」を参照すると、より目的に合致した訓練設計ができます。訓練の設計は、業種・規模・組織・システムなどの企業特性を踏まえ、対象、目的、サイバーセキュリティレベルなどを確認しながら実施方法を検討し、その中で最適な方法とシナリオ等を決定していきます。それぞれの訓練対象者実施者は、具体的に、何をどのように行うかを考え、判断し、実行します。

JISQ22398では、「演習の実施が演習プログラムの狙い及び目的をどのように支援するのかを明確化することが望ましい。組織は,シナリオ作成の枠組みを提供し,演習を評価するための基準を設定するため,各演習プロジェクトについて演習パフォーマンス目標を設定することが望ましい。」としています。つまり、訓練ねらいを明確にし、目標を必ず設定しましょうという事です。

訓練の狙いとして、次の事項の実現を目指して設計することも可能です。

- 参加者に教育訓練を施し,知識,理解及び技能を習得する機会を提供する。

- 個人,組織及びシステムの実現能力を評価する。

- 活動を発展させ,能力を開発し,及び発想をもたらす。

- 知識,能力及び耐久性(時間),又は実現能力を測定する。

またパフォーマンス評価の設定には以下の要素が含まれると解説しています。

- a. 参加者:演習への参加者を洗い出す。比較的規模の大きい演習では,参加者は,複数のチーム又は複数の部署である場合もある。

- b. パフォーマンス:演習パフォーマンス目標の的確な記述

- c. 状態:期待され,求められる演習パフォーマンスの実現を導く具体的な周辺状況

- d. 基準:観察された演習パフォーマンスをそのパフォーマンスに関する測定可能な基準と比較するために用いられる基準。演習パフォーマンスに関して,確立された基準が組織にない場合,組織は,その基準を構築し,承認し,伝達することが望ましい。

このように狙いと目標を明確にした中で、対象者・範囲などを設定することにより訓練方法が決まってきます。JISQ22983では、訓練(練習)の方法は2種類あると紹介しており、

- 討論主体の演習:現在の計画,方針,合意事項及び手順を参加者に熟知させる。この方法は“ジレンマ演習”とも呼ばれ,新規の計画,方針,合意及び手順を構築する際に用いることもある

- 実践主体の演習:計画,方針,合意事項及び手順の妥当性を確認し,役割及び責任を明確にするために用いる。この方法は,シミュレーションによって実施するもので,演習活動を現実の環境の中で実施する。実践的環境における資源の不足部分を洗い出すことに役立つ。この方法は,通常,ある種類の演習の上に別の演習を積み上げるというアプローチを使って,実施する。

具体的には【表5】のような方法が紹介されています。

【表5】演習の方法の例

| 分類 | 方法 | 説明 |

|---|---|---|

| 討論主体 | セミナー | 経験を積んだ進行役の支援によって,新規作成又は更新された計画,方針及び手順を参加者に紹介することを意図して設計し,形式ばらない討論による方法。様々な事象を実時間でシミュレーションを実行するという制約はない。例えば,組織が直近に実際に起こった業務の中断・混乱を招く事象において,実行が困難であることが判明した手順をレビューし改正するため,計画及びプログラムの改正又は作成を行う際に,最初の企画段階として用いることもある。 |

| ワークショップ | セミナーと似ているが,参加者間のやり取りが増えるという点,並びに新規の標準作業手順(SOP),緊急時運用計画,複数年の計画及び改善計画のような成果物を実現又は構築することに力点が置かれるという点で,セミナーとは異なる。ワークショップは,演習のパフォーマンス目標及びシナリオを作成するため,演習構築時にしばしば用いられる。 | |

| 机上訓練 | 主要な要員が,形式ばらない設定で,シミュレーションとして実行されたシナリオについて討論する。改正した計画又は手順に関する力量及び支援を構築するツールとして,又は計画,方針及び手順をレビューするツールとして,好ましくない事態に対応するために必要なプロセス及びシステムを把握するツールとして用いる。シミュレーションとして実行された事象から明らかになった問題については,問題解決プロセスを通して,意思決定を行う参加者が討論する。迅速な意思決定を必要とするために時間制限が設けられている場合もあるが,解決策の徹底的な討論及び構築を行えるようにするために時間が制限されていない場合もある。通常,最初に時間を制限しない机上演習を用い,2回目は時間を決めた演習を用いる。 | |

| 討論主体のゲーム | 複数のチームが関与する運用のシミュレーションで,実際の事態又は想定される現実の事態を描写するために構築したルール,データ及び手順を使って,競合的な環境下で実施する場合が多い。ゲーム及びシミュレーションは討論主体となる場合が多い。ゲームは“仮想演習”とも呼ばれ,参加者を関与させ,行動条件のシミュレーションによってストレス状態を作り出す技術を使う。 | |

| 実践主体 | 実践主体のゲーム | 複数のチームが関与する実際の活動のシミュレーションで,実際の事態又は想定される現実の事態を描写するために構築したルール,データ及び手順を使って,競合的な環境下で実施する場合が多い。実践主体のゲームには,実際の業務の遂行が含まれる。 |

| 訓練 | 一つの事業体又は複数の組織で構成するチームで,単一の固有な業務又は機能を試験するために用いる,連携・監督された活動。例えば,消防署では,除染訓練を実施する場合もあり,又はチームがコミュニケーション訓練を実施する場合もある。新しい装置に関する教育訓練の提供,新しい方針・手順を構築若しくは妥当性の確認又は現在の技能を練習し,維持するために用いることもできる。新しい方針・手順の紹介又は教育訓練のために訓練を行う場合は,力量を把握するためにフォローアップ訓練が必要となる。 | |

| 機能演習 | 緊急対策拠点施設,合同現地事務所などの様々な機関連携センターの間の連携,命令及び統制の調査及び/又は妥当性確認を行う。迅速かつ効果的な対応を必要とする複雑な本番と同様の問題を使い,実際の運用環境をシミュレーションとして実行する。この演習は,通常,教育訓練を受けた要員をストレスのかかる一刻を争う状態で評価するために用いる。 | |

| 総合演習 | 緊急対策拠点施設,合同現地事務所などの機能を含む,複数の機関,管轄又は領域にまたがる演習。また,例えば,被害者役の人々の除染を行う消防士など,実際の対応の実演が含まれる。この演習は,実時間に沿って実施し,実際の事象をよく反映した,ストレスのかかる,時間的制約のある環境を再現するもので,最も複雑な演習方法である。総合演習は“地上軍(boots on the ground)演習”とも呼ばれ,また英語(full-scale exercise)の頭文字をとって“FSE”と表記する場合もある。 |

このような演習の方法があり、どの方法を用いるかは、前述したような項目を考慮して方法を選択します。

その後、実際の訓練シナリオを作成しますが、訓練シナリオは詳細なものから非常に簡易的なものまで千差万別です。これらの考え方を元にして、シナリオ作成の前提条件を十分に検討してください。

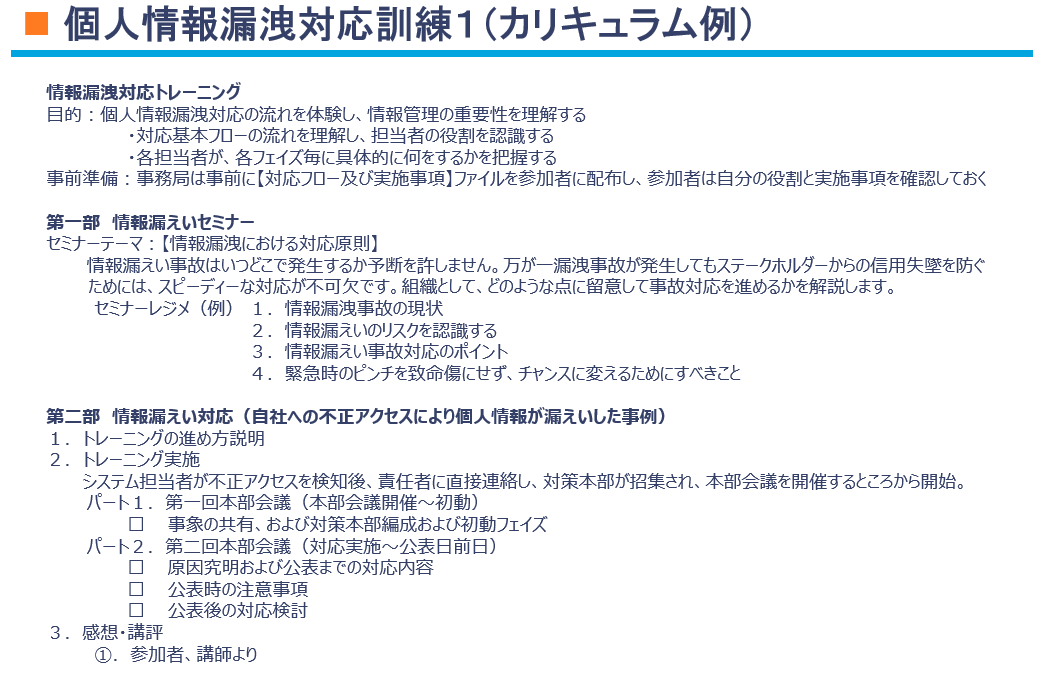

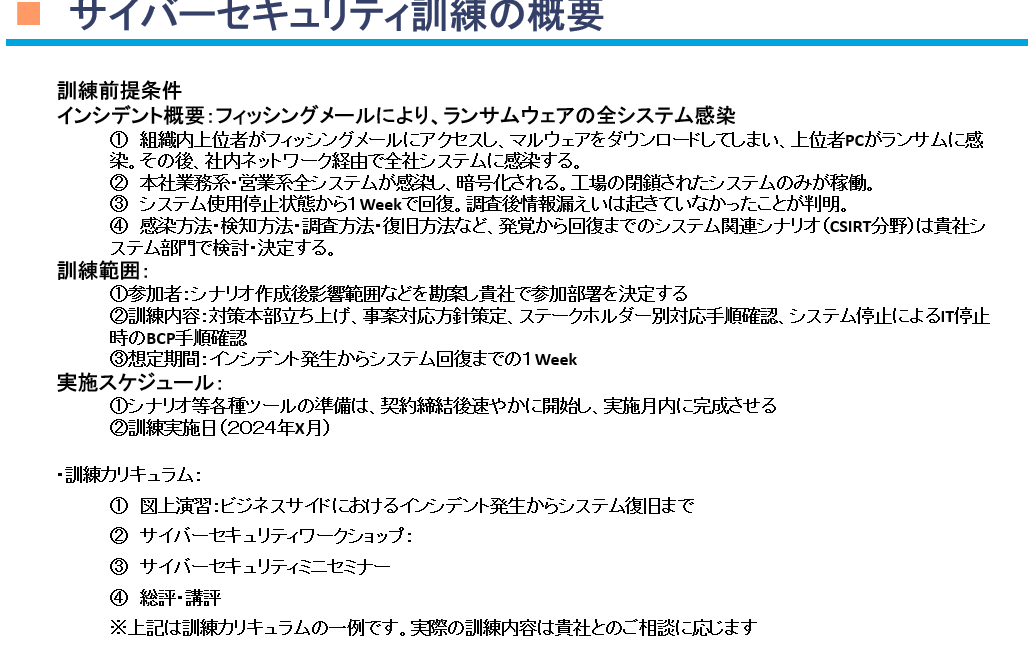

当社は危機管理コンサルティング会社でITセキュリティ会社ではありませんので、技術的訓練の提供はしていません。危機管理対策本部訓練やビジネスサイドの訓練を提供しています。本章の最後として、サイバーセキュリティ訓練で当社が過去に実施した

- 不正アクセスによる対策本部の情報漏えい対応、と

- ランサムウェアによるシステム停止時のビジネスサイドの対応の2つの訓練を紹介します。

【図1】不正アクセスによる個人情報漏洩対応

この訓練は、不正アクセスにより個人情報漏えいが発覚し、必要となるステークホルダー対応を訓練するものです。原因調査から収束までの対策本部の動きを訓練します。

訓練の流れは記載の通りですが、実施企業のマニュアルの整備状況、シニアマネジメントの考え方によりどのレベルから訓練を行うかは変わりますので、あくまでも一例としてご覧ください。

【図2】ランサムウェア被害によるサイバーセキュリティ訓練(ビジネスサイド)

この訓練は、ランサムウェアにより業務システムが停止した場合の対策本部と現場などのビジネスサイドの訓練です。シナリオの詳細精度により訓練内容は変化します。ビジネスサイド訓練の特徴は、対象企業の事業内容を十分把握することから始まりますので、コンサルタントとの十分な打ち合わせが必要になり、通常のインシデント対応訓練以上に訓練設定の時間がかかります。

様々な要素から訓練内容と方法を決定し実施しますので、より実施企業にあった訓練を実施するには、十分な打ち合わせと蓋然性の高いシナリオ作成が必要になります。

Ⅴ.終わりに(サイバーインシデント対策に完成はない!)

ご存じの通り技術の進歩と共にサイバーセキュリティには完成がありません。悪意ある新技術が使用された瞬間に、今まで最新であったものも陳腐化してしまうのが実情です。ゼロデイ攻撃などはその最たるものです。その為組織に求められることは、被害にあわないように対策を続けることは当然として、攻撃を受けても被害を最小化できる方法・最短で復旧できる方法を準備しておかなければなりません。それらの一つが、バックアップであり、BCPであり、サイバーセキュリティ訓練です。

今回ご紹介したものは、サイバーセキュリティ訓練の基本的考え方になりますので、訓練を検討されている方の一助になれば幸いと思います。貴社の更なるサイバーセキュリティの向上をお祈りします。

以上