情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

【もくじ】

Ⅰ.はじめに

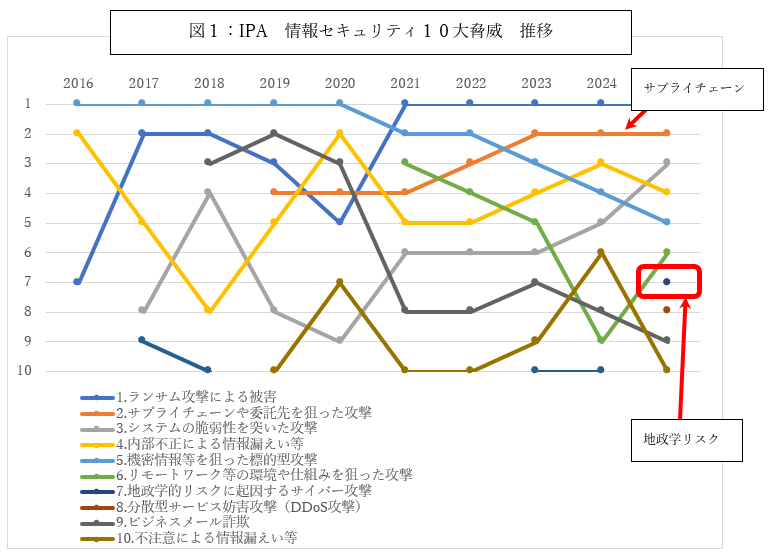

すでに様々な所で解説されていますが、独立行政法人情報処理推進機構(IPA、理事長:齊藤裕)は、情報セキュリティにおける脅威のうち、2024年に社会的影響が大きかったトピックを「情報セキュリティ10大脅威 2025」として公表しました。IPAでは、情報セキュリティ対策の普及を目的として2006年から、前年に発生した情報セキュリティ事故や攻撃の状況等を「情報セキュリティ10大脅威」として公表しています。

「組織」と「個人」のそれぞれの立場で「10大脅威」をノミネートして、各驚異の具体的内容及び対応策を解説しています。我々も、この10大脅威は単年度の実態として興味深い資料として拝見していますが、時系列で脅威のトレンドを把握することが重要だと認識しています。

情報セキュリティは、常に新しい攻撃手法とそれに対する防御手法が打ち出されていますので、今起きている事とそれはなぜ起きたのかを知ることは、個人・組織にとって大変重要なことです。

ぜひともIPA 情報セキュリティ10大脅威は目にしておくことをお勧めします。

Ⅱ.10大脅威2025「組織」

情報セキュリティ10大脅威2025[組織]は以下の通りです。

表―1:IPA 情報セキュリティ10大脅威2025[組織]

| 順 位 |

「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

前年 順位 |

|---|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 | 1 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 | 2 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 | 5、7 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 | 3 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 | 4 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 | 9 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 | 圏外 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 | 圏外 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 | 8 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 | 6 |

本年は新しいトピックの設定とトピックの統合がされています。

新しいトピックでは、「地政学的リスクに起因するサイバー攻撃」が新設されました。地政学的リスクとは、地理的条件に基づいた国や地域の政治や軍事などに関わるリスクのことであり、具体的には、警視庁、内閣サイバーセキュリティセンタから発信されている文書のようなケースが該当します。▼MirrorFaceによるサイバー攻撃について(注意喚起)

また「システムの脆弱性を突いた攻撃」は、昨年5位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」を7位の「脆弱性対策情報の公開に伴う悪用増加」に統合しています。

単年度では、このような順位になりますが、注目すべき内容はそのトレンドにあります。

次の図は、IPAで発表された情報セキュリティ10大脅威の過去の順位を当社でグラフ化したものです。2025年のトピック名称を利用していますので、過去の名称とは若干違いがあります。

この推移と様々なニュースを見ると、ランサムウェア被害は継続的に多発し組織だけでなくインフラにも影響を与えています。加えて事業環境を不活性化させるサプライチェーン・委託先への攻撃の影響度が上昇しているということで、まだまだ拡大傾向は止まらないということです。ランサムウェアにしてもサプライチェーン・委託先への攻撃も、単独組織から分業化されビジネス化していることは周知の事実ですが、もはやサイバー被害が1組織だけの影響にとどまらないことを認識してサイバーセキュリティ強化を目指す必要があることを示しています。

10大脅威は、発生事象に焦点を当てどのような事象が脅威なのかを解説していますが、これらの発生事象は、複合化された攻撃手法により行われます。そのため何らかの脆弱性を持つ組織は、その脆弱性を利用されこれらの事象を発生させられるということに注目してください。

順位の高い脅威から対応しなければならないというわけでは必ずしもありませんが、それぞれの組織がおかれた環境や実態に合わせて対応を検討する必要があります。

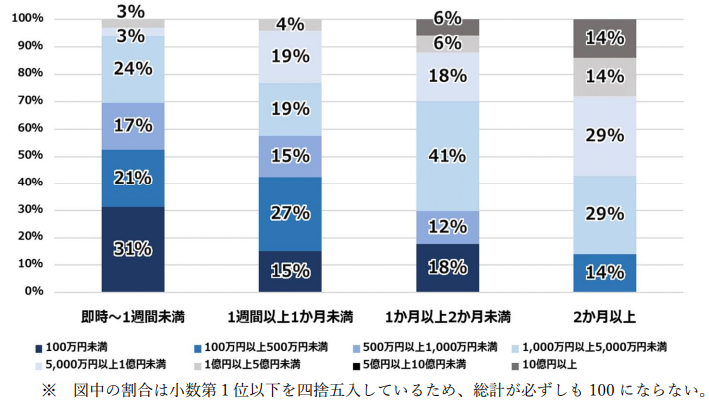

警察庁からは、「令和6年におけるサイバー空間をめぐる脅威の情勢等について」が発表されました。気になる点は、図2のように、ランサムウェア被害からの復旧期間と費用です。

(警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」より)

Ⅲ.10大脅威2025「個人」

情報セキュリティ10大脅威2025[個人]は以下の通りです。

昨年同様の脅威がノミネートされています。

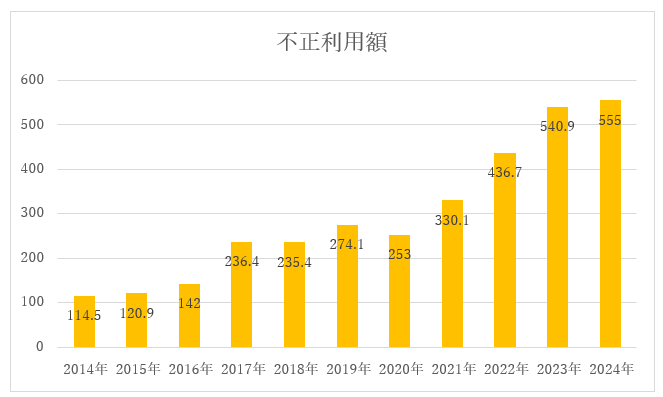

ここで注意いただきたいのが、クレジットカード不正利用被害額は年々増加の一途を辿っているということです。

表―2:IPA 情報セキュリティ10大脅威2025[個人]

| 「個人」向け脅威(五十音順) | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|

| インターネット上のサービスからの個人情報の窃取 | 2016年 | 6年連続9回目 |

| インターネット上のサービスへの不正ログイン | 2016年 | 10年連続10回目 |

| クレジットカード情報の不正利用 | 2016年 | 10年連続10回目 |

| スマホ決済の不正利用 | 2020年 | 6年連続6回目 |

| 偽警告によるインターネット詐欺 | 2020年 | 6年連続6回目 |

| ネット上の誹謗・中傷・デマ | 2016年 | 10年連続10回目 |

| フィッシングによる個人情報等の詐取 | 2019年 | 7年連続7回目 |

| 不正アプリによるスマートフォン利用者への被害 | 2016年 | 10年連続10回目 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 2019年 | 7年連続7回目 |

| ワンクリック請求等の不当請求による金銭被害 | 2016年 | 3年連続5回目 |

図3は、日本クレジット協会が2025年3月に発表したクレジットカード不正被害の発生状況です。この図を見ても分かるように、増加の一途です。

(2025年3月7日:日本クレジット協会「クレジットカード不正利用被害の集計結果について」をもとにグラフ化 )

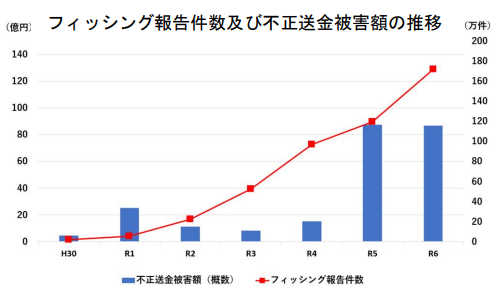

また、2024年フィッシングサイト報告件数は、171万円。インターネットバンキングによる不正送金の被害総額は86億9000万円にも上ります。

(警察庁:令和7年3月13日 「令和6年におけるサイバー空間をめぐる脅威の情勢等について」より)

このように個人が被害にあうケースも多数発生しています。

個人でできる情報セキュリティ対策を徹底していかなければなりません。

Ⅳ. 本年の特徴的情報セキュリティ脅威

それでは、今年の特徴的脅威をいくつか見てみましょう。

IPA 情報セキュリティ10 大脅威2025組織編からの抜粋です。

(1)地政学的リスクに起因するサイバー攻撃

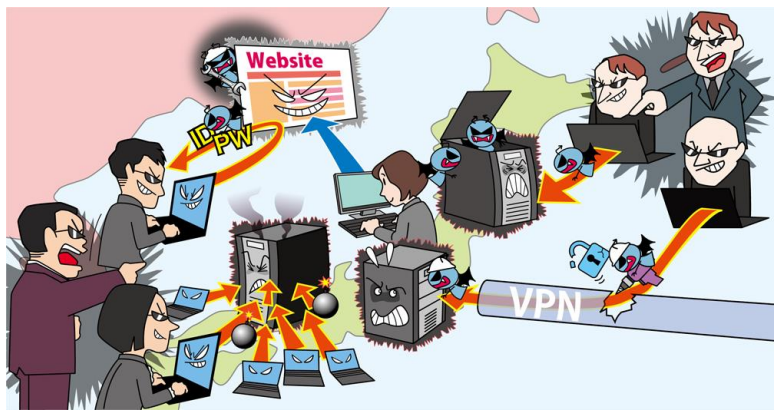

図5:IPA 情報セキュリティ10 大脅威2025組織編 7位 地政学的リスクに起因するサイバー攻撃より

政治的に対立する周辺国に対して、社会的な混乱を引き起こすことを目的としたサイバー攻撃を行う国家が存在する。そのような国家は、外交・安全保障上の対立をきっかけとして、嫌がらせや報復のためにサイバー攻撃を行うことがある。また、自国の産業の競争優位性を確保するために周辺国の機密情報等の窃取を目的とした攻撃や、自国の政治体制維持のために外貨獲得を目的とした攻撃に手を染める国家もある。このような国家からの攻撃に備えて、組織として常にサイバー攻撃への対策を強化していく必要がある。

<脅威と影響>

国の重要インフラが攻撃されて使用不能に陥ることや、情報の改ざんや削除が行われて情報に正しくアクセスできなくなる等、社会的な混乱が引き起こされるおそれがある。

また、国や組織の機密情報が盗み出されることにより、国や組織の競争優位性を維持できなくなることもある。さらに、経済制裁を受けている国家がサイバー攻撃で他国から金銭を得ると、経済制裁の効果が薄れてしまうおそれもある。

<攻撃手口>

◆DDoS攻撃

標的のシステムが提供するサービスを停止させ、そのサービスを利用する人々を混乱させるために、標的のシステムに大量のデータを送り付ける。

◆ランサムウェア感染

標的組織の業務停止や機密情報を窃取するために、組織のPCをランサムウェアに感染させる。

◆フィッシング

標的組織が利用するサービスアカウント情報や、金融機関の口座情報等を窃取するため、フィッシングサイトの構築やフィッシングメールを送信する。

◆ソーシャルエンジニアリング

機密情報の窃取や、フィッシングサイトのURL拡散等のため、標的となる人物に対して、電話やメール等でのなりすましや、SNSを用いた接触等

<対策と対応>

- 組織(経営者層)

- 組織としての体制の確立

- 地政学的リスクにおける情報収集をする

- 自社事業に関する地政学的リスクの影響調査

- インシデント対応体制を整備する

- 組織としての体制の確立

- 組織(システム管理者)

- DDoS への対策

- 被害の予防および被害に備えた対策

- 被害に遭った後の対応

- 組織(従業員)

- 被害の予防および被害に備えた対策

- 被害の早期検知

- 被害に遭った後の対策

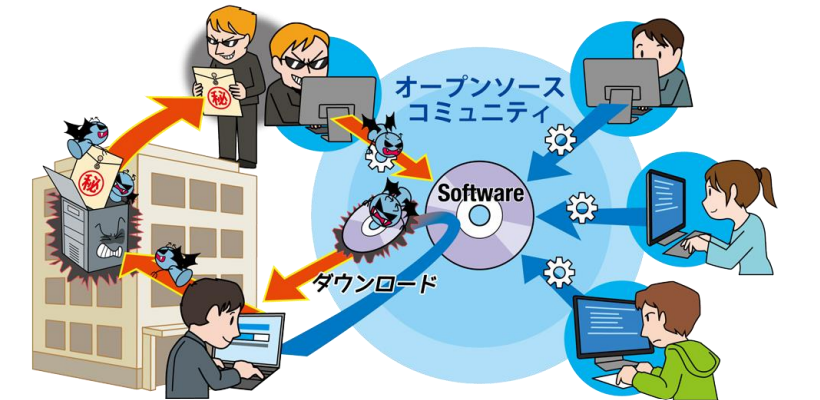

(2)サプライチェーンや委託先を狙った攻撃

図6:情報セキュリティ10 大脅威2025組織編 2位 サプライチェーンや委託先を狙った攻撃より

商品の企画、開発から、調達、製造、在庫管理、物流、販売までの一連のプロセス、およびこの商流に関わる組織群をサプライチェーンと呼ぶ。このような「ビジネス上の繋がり」を悪用した攻撃は、自組織の対策のみでは防ぐことが難しいため、取引先や委託先も含めたセキュリティ対策が必要な脅威と言える。また、ソフトウェア開発のライフサイクルに関与するモノ(ライブラリ、各種ツール等)や人の繋がりをソフトウェアサプライチェーンと呼ぶ。このような「ソフトウェアの繋がり」を悪用した攻撃もまた脅威であり、対策が求められる。

<脅威と影響>

組織は、取引先や委託先、ソフトウェアやサービスの提供元、提供先など、様々な形でサプライチェーンと関係している。攻撃者は、直接攻撃が難しい強固なセキュリティ対策を持つ標的組織に対して、まずサプライチェーンの脆弱な部分を攻撃する。その後、その脆弱な部分を経由して、間接的および段階的に標的組織を狙う。強固なセキュリティ対策を行っている組織でも、弱点が存在しているサプライチェーン上の関係組織や導入しているソフトウェア等を足掛かりとされ、攻撃者の侵入を許してしまうおそれがある。

攻撃を受けた場合、機密情報の漏えいや信用の失墜等、様々な被害が発生する。また、攻撃の足掛かりとされた組織は、取引相手に損害を与えたことで取引相手を失うことや損害賠償を求められることもある。

<攻撃手口>

◆取引先や委託先が保有する機密情報を狙う

標的組織よりもセキュリティが脆弱な取引先や委託先、国内外の子会社等を攻撃し、その組織が保有する標的組織の機密情報等を窃取する。

◆ソフトウェア開発元やMSP(マネージドサービスプロバイダー)等を攻撃し、標的組織を攻撃するための足掛かりとする

<対策と対応>

- 組織(経営者層)

- 被害の予防および被害に備えた対策

- インシデント対応体制を整備し対応する

- 被害の予防および被害に備えた対策

- 組織(自組織で実施)

- 被害の予防および被害に備えた対策

- 被害を受けた後の対応

- 組織(自組織に関わる組織と共に実施)

- 被害の予防および被害に備えた対策

- 被害を受けた後の対応

「IPA情報セキュリティ10 大脅威2025組織編」には、10大脅威それぞれに対し、次の観点(<攻撃者>、<被害者>、<脅威と影響>、<攻撃手口>、<事例又は傾向>、<対策と対応>)で解説されていますので、それぞれの脅威の実態を把握しながら自社として必要な情報セキュリティ対策を講ずるべきかと思われます。本文中の筆者による太文字・下線個所は、これらの脅威について特に重要だと思われる個所を示しています。是非とも情報セキュリティ担当者だけでなく、経営層の皆様も手に取って読んでいただければと思います。

Ⅴ.終わりに(情報セキュリティは、基本的な活動が重要!)

ご存じの通り技術の進歩と共にサイバーセキュリティには完成がありません。悪意ある新技術を用いた攻撃がなされた瞬間に、今まで最新であったセキュリティも陳腐化してしまいます。

常に新しい情報と、万が一被害にあったらどうするかの体制構築を進めていただければと思います。

組織としても、個人としても、悪意ある攻撃から完全に守ることはできませんが、まず、個人ができることを徹底し、組織としてリテラシーを高めてください。

以上