企業におけるIoTリスクを考える(下)(2016.10)

2016.10.26これまでのレポートでは、上編にて「IoT(=Internet of Things、モノのインターネット)」の概念と実態について概説し、中編ではIoTの利活用において実際に起きたインシデントについてご紹介してきました。

最終回となる本稿では、企業における安全なIoTの活用と、いかに多くの利害関係者(マルチステークホルダー:データの対象者、所有者、分析者、分析結果の利用者、機器の設置者等)を保護するのか、組織的な目線でIoTリスクにどう取り組めばよいのかという点について検討したいと思います。

1. 『IoTセキュリティガイドライン ver1.0』から見た「セキュリティ・バイ・デザイン」

平成28年7月、総務省と経済産業省で構成する「IoT推進コンソーシアム IoTセキュリティワーキンググループ」は、『IoTセキュリティガイドラインver1.0』を発表しました。同ワーキンググループは、IoTを活用した革新的なビジネスモデルを創出するとともに、安全で安心な社会を実現するための取組を検討するものです。同ワーキンググループでは、産学官での連携をもとに、民間企業も本稿執筆時点で2,500社以上が参加しています。

同ガイドラインは、独立行政法人情報処理推進機構が平成28年3月に策定した『つながる世界の開発指針』をベースとしており、IoT製品に関する公的な開発指針として国内で初めて公表されたものです。とりわけ、利用者における安全性・セキュリティに関するリスクとその対策に着眼し、業種やサービス内容を問わず、普遍的かつ分野横断的に活用できることから、企業が現時点での自社のセキュリティレベルを把握するうえでも、参照すべき項目が多いものだと言えます。

具体的な内容は、IoT機器・システム・サービスの供給者、及びサービスの利用者を対象とする包括的なものです。供給者に対しては、Iotサービスの開発から提供までの流れを5つの段階(方針、分析、設計、構築・接続、運用・保守)に分類し、それぞれについて21項目の対策指針をまとめています。また、一般利用者に対しては、4つのルールを示しています。項目数は少ないものの、初期設定に気をつける等の重要なルールが含まれています。

| 大項目 | 指 針 | 要 点 |

|---|---|---|

| 方針 |

指針1 IoTの性質を考慮した基本方針を定める |

要点1. 経営者がIoT セキュリティにコミットする |

| 要点2. 内部不正やミスに備える | ||

| 分析 |

指針2 IoT のリスクを認識する |

要点3. 守るべきものを特定する |

| 要点4. つながることによるリスクを想定する | ||

| 要点5. つながりで波及するリスクを想定する | ||

| 要点6. 物理的なリスクを認識する | ||

| 要点7. 過去の事例に学ぶ | ||

| 設計 |

指針3 守るべきものを守る設計を考える |

要点8. 個々でも全体でも守れる設計をする |

| 要点9. つながる相手に迷惑をかけない設計をする | ||

| 要点10. 安全安心を実現する設計の整合性をとる | ||

| 要点11. 不特定の相手とつなげられても安全安心を確保できる設計をする | ||

| 要点12. 安全安心を実現する設計の検証・評価を行う | ||

| 構築・接続 |

指針4 ネットワーク上での対策を考える |

要点13. 機器等がどのような状態かを把握し、記録する機能を設ける |

| 要点14. 機能及び用途に応じて適切にネットワーク接続する | ||

| 要点15. 初期設定に留意する | ||

| 要点16. 認証機能を導入する | ||

| 運用・保守 |

指針5 安全安心な状態を維持し、情報発信・共有を行う |

要点17. 出荷・リリース後も安全安心な状態を維持する |

| 要点18. 出荷・リリース後もIoT リスクを把握し、関係者に守ってもらいたいことを伝える | ||

| 要点19. つながることによるリスクを一般利用者に知ってもらう | ||

| 要点20. IoT システム・サービスにおける関係者の役割を認識する | ||

| 要点21. 脆弱な機器を把握し、適切に注意喚起を行う |

※経済産業省/総務省/IoT推進コンソーシアム 「IoTセキュリティガイドライン Ver1.0 IoTセキュリティガイドラインの供給者向け対策指針」

| 一般利用者向け | ルール1 問い合わせ窓口やサポートがない機器やサービスの購入・利用を控える |

|---|---|

| ルール2 初期設定に気をつける | |

| ルール3 使用しなくなった機器については電源を切る | |

| ルール4 機器を手放す時はデータを消す |

※経済産業省/総務省/IoT推進コンソーシアム 「IoTセキュリティガイドライン Ver1.0 IoTセキュリティガイドラインの一般利用者向け対策指針」

また、IoTセキュリティガイド欄に関する海外の先行事例として、日本語で参照可能なものにCSA(Cloud Security Alliance)の「IoT早期導入者のためのセキュリティガイダンス」があります。同ガイダンスでは、種々のIoT機器で収集されたデータがクラウドで統合管理・分析され、企業がそれを利用する、という概念が示されています。

前述の「IoTセキュリティガイドライン」や手引きと比べ特徴的なのは、プライバシー及びデータセキュリティの重視です。同ガイダンスでは、プライバシーについてはプライバシー・バイ・デザイン、データについては暗号化、データ分類、漏洩対策などが明記され、クラウド上でのデータ分析・管理にも注意を喚起しています。

本ガイドラインで着目したいのが、この「セキュリティ・バイ・デザイン」という考え方です。

これは、システムやソフトウェアの企画・設計、開発の段階からセキュリティ対策を組み込む手法のことです。周知の通り、企業等が保有する重要情報を標的に仕掛けられるサイバー攻撃の脅威が高まっていますが、こうした攻撃はしばしば、ITシステムやソフトウェアなどの脆弱性をついて仕掛けられ、Webサイト(Webアプリ)を狙った攻撃の大半は、脆弱性を狙ったものです。従来、システム等の設計、開発、テスト、運用というライフサイクルの各工程において、セキュリティ対策を行うことは、タイトな開発スケジュールや技術者確保の難しさ、セキュリティは非機能要件の一つであるという理由などから後回しにされることがありましたが、昨今のサイバー攻撃の動向に鑑みて、こうしたことが結果的に企業等に大きな損失を与える可能性があることが認識されつつあります。そこで、運用時だけでなく、システムやソフトウェアの設計や開発段階で、セキュリティ対策を考慮するというのが「セキュリティ・バイ・デザイン」の思想の根幹にあります。

特に、標的型攻撃などのように、特定のターゲットに対し、周到に、時間をかけて準備され、継続的に実行されるサイバー攻撃に対応していくためには、様々な観点からセキュリティを考え、対策を実施することが重要です。「セキュリティ・バイ・デザイン」はその対策の一つとして、システムの運用段階で実施される各種セキュリティ対策と併せて実施していくことが望ましいと言えます。

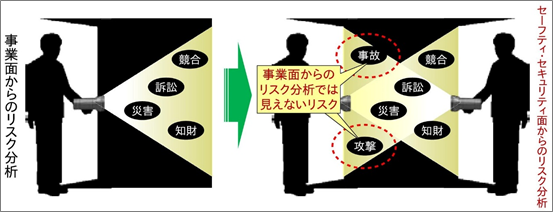

例えば、これまでの家電は、ネットワークへの接続はそもそも考慮・想定されていませんでした。今後、さらにスマートホームやスマートホームセキュリティといったIoTの利活用が進む局面においては、計算機能もサイバー攻撃耐性も不充分なデバイスがネットに接続することは、大きな脅威になると言えます。このように、家電の「事業」としてのリスクは分析・想定され対策されてきていますが、「セキュリティ」の面からのリスク分析によって、新たなリスクへの対策が必要な状況になっているとも言えます(下図を参照ください)。

※出典:独立行政法人情報処理推進機構『つながる世界のセーフティ&セキュリティ設計入門』(平成27年10月)

IoTの利活用においては個々のデバイスやサービスの問題がシステム全体の問題となります。個々のデバイスのセキュリティ上の脅威が、ネットワークを介してシステム全体の脅威となり、個々の機器の安全上の問題がシステム全体に影響を及ぼすことになります。そのような事態においては、その企業の事業継続や存続をも脅かすことになりかねません。

このように、システムの企画・設計段階からセキュリティの確保を盛り込む「セキュリティ・バイ・デザイン」の考え方を推進することと、IoT事業者は、この考え方を、既存システムのアップグレードやレガシ-インフラへのつなぎこみの際にも考慮すべき点であると言えます。具体的には、IoT システムにかかる事業について、セキュリティ・バイ・デザインの考え方に基づき所要のセキュリティ対策を初期の段階から業態横断的に推進し、メリハリをもって、積極的に新規事業の振興を図る必要があるということになります。

2.『サイバーセキュリティ経営ガイドライン』にもとづく経営陣のコミット

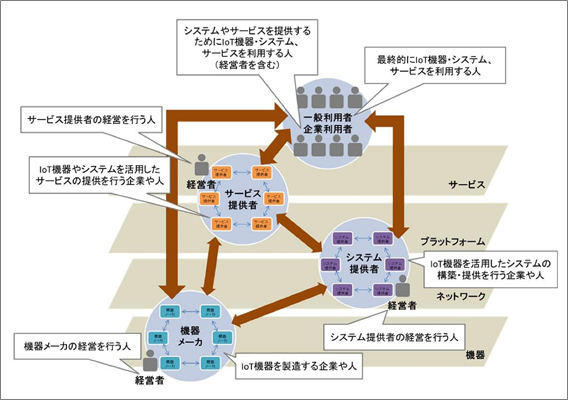

IoTの利活用においてはステークホルダーが多岐にわたり、それに伴うリスクも多様化しています。企業の立場もまた、「デバイスの提供者」、「ネットワークの提供者」、「基盤(プラットフォーム)の提供者」、「サービスの提供者」、「サービスの利用者」などに大別されます(下表参照)。

※出典:総務省『IoTセキュリティガイドライン Ver1.0』(平成28年7月)

それぞれの局面に応じて必要な対応が異なる中で、個々の担当部門だけでは、自社が組み込まれたステークホルダーの連なりに応じた判断がくだせない可能性もあります。

例えば、サービスを利用する部門や、デバイスの製造部門やサービスの開発部門が、セキュリティ・インシデントにかかる全社的な危機に対応できるのか?あるいは、経営判断を伴うような大きな緊急対応に踏み出すことができるのか?これまでは社内の情報資産を守ることに専心してきた社内セキュリティ部門が、IoT利活用化におけるネットワーク上の脆弱性、あるいはデバイス上の脆弱性に、的確に対応することができるのか?・・・など。

情報システム部門のような社内専門部署であれ、テクノロジー会社のような社外専門家であれ、一部の専門家に任せただけの対応では、企業全体のニーズにマッチした対策を取ることは不可能な状況になっていると言えます。なぜなら、デジタル情報が全社のいたるところに存在して利用されている今日の事業活動において、サイバーセキュリティの範囲は全社に広がっているからです。その一方、使える予算や人的資源には上限があるので、必然的に優先順位を付けることが求められます。全社横断で最適化の視点が不可欠であるということです。加えて、新しい課題であるだけに、全社横断の視点で優先順位を付けて対策をとると言っても、何をどこまでやるのが適切か、まだ経験が乏しい企業がほとんどではないかと思われます。過去の経験や実績に基づく定型的な回答が導きにくく、したがって、ケースに応じた判断が重要な役割を果たすとも言えます。だからこそ、経営陣自らが主体的に関わる必要があると言えるのです。

また、IoTの利活用においてはステークホルダーが広範にわたることが想定されるため、様々な企業が連携して対応にあたる必要があります。これらの企業は、機材・システム・ネットワーク・ソフトウェア・サービス、それぞれの提供者と利用者の側面を帯びており、などさまざまなレイヤーに分かれた関与となることから、全社的判断を担える者が平時からIoT利活用に渡る全景を把握し、対応に臨む必要があります。

加えて、当然ながらその実対応に取り組む従業員の育成と確保も必須であり、平時から中長期的な人財面からのセキィリティ施策が望まれることとなります。

ここで、経済産業省が平成27年12月に策定した『「サイバーセキュリティ経営ガイドライン」』を参照してみましょう。

このガイドラインは、サイバーセキュリティ基本法(平成26年11月制定)の定めにもとづく、政府の基本計画「サイバーセキュリティ戦略」に由来しており、いわば国が定める指針ともいうべきものです。全体を通してまだまだ初歩的な内容にとどまっており、ITの利活用ですら四苦八苦する経営者がサイバーセキィリティを検討する余地がない実態をのぞかせているとも言えますが、そこに掲げられた「経営者が認識する必要がある『3原則』」の内容が示唆するところは小さくありません。

◆経営者が認識する必要がある「3原則」

| (1) | セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい。このため、サイバー攻撃のリスクをどの程度受容するのか、セキュリティ投資をどこまでやるのか、経営者がリーダーシップをとって対策を推進しなければ、企業に影響を与えるリスクが見過ごされてしまう。 |

|---|---|

| (2) | 子会社で発生した問題はもちろんのこと、自社から生産の委託先などの外部に提供した情報がサイバー攻撃により流出してしまうことも大きなリスク要因となる。このため、自社のみならず、系列企業やサプライチェーンのビジネスパートナー等を含めたセキュリティ対策が必要である。る |

| (3) | ステークホルダー(顧客や株主等)の信頼感を高めるとともに、サイバー攻撃を受けた場合の不信感を抑えるため、平時からのセキュリティ対策に関する情報開示など、関係者との適切なコミュニケーションが必要である。 |

まず(1)については、サイバーセキュリティを経営リスクの中に適切にとらえなおし、状況の変化に応じても担当者任せにしないよう促します。(2)については、自社・系列会社・委託先・サプライチェーン上に広がるステークホルダーの数々やチェーン・マネジメントの観点から、リスクとして織り込むよう促します。(3)については、社外と社内双方における情報開示と情報交換の重要性を示しており、経営陣による積極的な内外へのコミュニケーションを促しています。

IoTの利活用においても大いに参照すべき内容となっていますが、とりわけ(2)に謳われる幅広いセキィリティ施策については、それぞれの分野におけるリスクや事故発生時の対応を考慮し、実施の要否も含めた検討が重要です。

今やほとんどの企業が何かしら取り組んでいるであろうセキュリティ対策ですが、実際に事故は減ってはいません。マイナンバー制度の導入、スマートフォンやタブレット端末などのマルチデバイス化、クラウドサービスの拡大、ビッグデータやIoTの活用など、今後も企業をとりまくIT環境は確実に変化していきます。そのような中、セキュリティ対策において鍵を握るのが、いかに組織的な目線で安全なIT利用と保護ができるかどうかではないかと思われます。

これまでは、顧客や取引先、消費者に対して対外的に「この対策をしているから、うちの会社のセキュリティ対策は万全ですよ」と言えるような明確かつ客観的な基準がありませんでしたが、今後、企業や組織にとって同ガイドラインが定める基準が、今後情報セキュリティ対策実施の「最低基準」となるということです。

同ガイドラインでは、上記を踏まえた上で、” 経営者が “セキュリティリスクの脅威を認識し、” 経営者が “対策の実施を推進すべきだ、と明記しています。つまり、”セキュリティ対策は経営者が率先して取り組むべきリスク事項である”ということが明確にされているのです。

3.まとめにかえて

IoTに関しては、まだ議論し尽くされていない途上の段階ですが、将来的には深刻な脅威として大きな損害を及ぼす可能性があります。しかしながら、現段階では利活用におけるメリットばかりが喧伝されがちであるところ、種々のセキュリティリスクやプライバシーリスク、倫理上の課題などについて、議論やリスク分析・想定は尽くされていないように思われます。

IoTの浸透する社会では、セキュリティインシデントの影響はインターネットの中にはとどまりません。社会はヒトと情報の垣根なくIoTエコシステム(IoTを軸に形成される生態系とでも言うべき循環・連関)の一部として組み込まれており、有事の際は実社会や人命にまで多大な影響が及ぶ可能性が少なくない状況なのです。

こういったIoTリスクについて、現状不可知だとしても、それが脅威として発現した際には、事業者は「想定外」として開き直るわけにはいきません。本稿でも再三触れているように、利便性や経済性に並ぶ重要度をもって優先されるべき経営課題として捉えるべきです。

現状に鑑みれば、今多発している不正アクセスやサイバー攻撃に対しても、情報システム部門だけではなく、経営層を巻き込んだ全社的な取り組みが大切です。2009年から当時の内閣官房情報セキュリティセンター(NISC)が「事故前提社会」という文言を用いて、入口対策だけではマルウェア感染は避けられないことを示唆していました。そこでは、マネジメント体制やプロセス、システムを全体的に把握し、管理していく重要性を説いています。

昨年の大きなトピックスのひとつは日本年金機構の事故でしたが、特筆すべきは年金機構、NISC、そして厚生労働省と、さまざまな角度からの検証が行われ、詳細な報告書が公表されて多方面で教訓となった点です。新たなサイバーセキュリティ戦略の策定や、CSIRT(Computer Security Incident Response Team)の取り組みの活発化など、今年のニュースに登場する項目にも大きな影響が見て取れます。

情報セキュリティにおける「事故前提」は、事故が起きることは避けられないからと、悲観的・言い訳的に捉えられるケースが多いですが、この思想の真意は、「事故に学びさらに進んだ対策に生かすこと」にあります。この視点から最近の事故事例を見てみると、事故に学びさらにセキュリティ対策を進化させ得る人や組織と、それができない人や組織との間の「格差の広がり」が懸念されます。

最善のセキュリティ対策は脅威からの隔離にあるとの考え方がまだ根強いと言えますが、これだけでは標的型攻撃などには対抗できません。資産である情報の保護対策への取り組みは、政府をはじめ社会全体で取り組むべき重要な課題だと言えますが、まずは個々の人や組織が主体的に取り組み、取り残される側に入らないように努力することが何よりも肝心であると言えます。

セキュリティは目に見える費用対効果の観点から、全社的な取り組みが進まないことも多いと思います。例えば、対策として、高額なSIEM(Security Information and Event Management:セキュリティ情報およびイベント管理)などのツールを導入しても、それを活用するプロセスや人・組織・体制が整備されておらず、使いこなせないということもあります。特に、SIEMツールの運用においては、インシデントを検知するためのフィルター設定に多大な工数が必要なため、なおさらです。その結果、不必要な検知が大量に発生し、検知に対する精査が不十分となる結果、検知したものをリスクとして認知できずに見逃すといった(本末転倒な)状況に陥ります。具体的に取り組みを進める際には、大きく、ITマネジメント(CSIRTなどの体制、プロセス、システム運用)、システム構成/ツール、従業員のIT教育、予算措置/リスクの考え方、といった観点から包括的に検討していくことが必要です。

システム面での強化については、独立行政法人 情報処理推進機構(IPA)が公開している「『高度標的型攻撃』対策に向けたシステム設計ガイド」(設計ガイド)や、米国国立標準技術研究所(NIST)が公開している「Framework for Improving Critical Infrastructure Cybersecurity」も参考になります。これらを参考にして、ツールの導入だけでなく、「プロセス」「人(組織・体制)」「ツール」の3つについてバランスよく対策を講じていくことがポイントになります。

セキュリティ対策の現場は目的に応じた対策を行うと同時に、ログなどを視覚的にまとめたレポート(専門家以外でも理解しやすいレポート)を経営層へ報告する一定の仕組みを作り出す必要があります。また、経営層はレポートをもとに、意図したセキュリティ対策が講じられているか、さらなる改善が必要なのか判断し、企業におけるセキュリティ対策は単発ではなく、中長期経営計画とともに取り組む覚悟が必要だと言えます。

IDS(侵入検知)やログ解析といったセキュリティ管理や、ワンタイムパスワード、生体認証といった認証技術など、セキュリティ対策に必要なアプローチは多岐にわたり、それぞれ進化を遂げています。ただ、今後、技術革新がとどまることがないのは、外部からのサイバー攻撃者もまた同様です。顧客や株主といったステークホルダーの信頼度を高めるために必要なことは、常日頃からのセキュリティ対策の見直しと高度化、適切な情報開示といった取り組みを継続的かつ自立的・自律的に実施することに他ならないのです。